V. Le Net et la censure▲

Comprendre comment Internet fonctionne dans la pratique peut aider à associer les sources de censure à des menaces potentielles. Le contrôle et la censure d'Internet peuvent revêtir de nombreuses formes. Un gouvernement national pourrait non seulement bloquer l'accès à du contenu, surveiller le type d'informations consultées et pourrait punir des utilisateurs pour leurs activités en ligne qu'il jugerait inacceptables. Les gouvernements peuvent soit définir le contenu à bloquer et mettre le filtrage en pratique eux-mêmes, soit créer un cadre légal, ou extra-légal, pour encourager des entreprises indépendantes à mettre en place le blocage et la surveillance.

V-A. Qui contrĂ´le Internet ?▲

L'histoire complète de la gouvernance d'Internet est complexe et politique. Elle est encore débattue actuellement. Les gouvernements ont souvent le pouvoir et les ressources pour mettre en place leurs méthodes de surveillance et de contrôle favorites, s'ils possèdent et dirigent les infrastructures directement ou par des entreprises de télécommunication privées. Un gouvernement qui veut bloquer l'accès à l'information peut facilement le faire, directement ou indirectement, au niveau de la création de l'information où lors de sa traversée de la frontière.

Les gouvernements ont aussi l'autorité légale pour espionner les citoyens, beaucoup vont même au-delà de ce que la loi autorise en utilisant des méthodes extra-légales pour surveiller et restreindre l'utilisation d'Internet, voire la transformer selon leurs propres règles.

V-B. Implication des gouvernements▲

Internet a été développé par des chercheurs financés par le gouvernement américain dans les années 1970. Il s'est progressivement imposé au niveau universitaire, puis aux utilisations personnelle et professionnelle.

De nos jours, une communauté globale travaille à maintenir les standards et partenariats qui ont pour but de parvenir à une connectivité et interopérabilité au niveau mondial, sans aucune distinction géographique.

Cependant, les gouvernements n'ont pas intérêt à suivre cette ligne de conduite. Certains construisent leur réseau national de télécommunications afin d'avoir des « points centraux » où ils peuvent contrôler l'accès de tout le pays à des services ou sites spécifiques voire dans certains cas empêcher l'accès à cette portion d'Internet depuis l'extérieur. D'autres gouvernements ont passé des lois ou opté pour des contrôles informels afin de réguler le comportement des FAI privés en les incitant parfois à participer à la surveillance, au blocage ou à l'interdiction d'accès à des éléments particuliers.

Certaines infrastructures d'Internet sont gérées par des gouvernements ou des entreprises en lien avec des gouvernements. Il n'existe aucun organe de gouvernance d'Internet qui soit totalement indépendant. Les gouvernements traitent les affaires de contrôle d'Internet et des infrastructures de télécommunications comme des questions de souveraineté nationale. Nombre d'entre eux se permettent d'interdire ou de bloquer l'accès à certains types de contenus et services jugés offensants ou dangereux.

V-C. Pourquoi les Ă©tats voudraient-ils contrĂ´ler le Net ?▲

Bon nombre de gouvernements ont un problème avec le fait qu'Internet n'ait aucune frontière technique, géographique ou politique. Pour l'utilisateur final, sauf à compter les millisecondes, cela ne fait strictement aucune différence qu'un site soit hébergé dans le même pays ou à l'autre bout du monde. Cet état de fait est très alarmant pour les États. La censure sur Internet, inspirée des espoirs de rétablir des frontières géographiques, peut arriver pour beaucoup de raisons.

La classification suivante est adaptée de l'OpenNet Initiative http://opennet.net/

- Les raisons politiques : Les gouvernements veulent censurer les points de vue et opinions contraires à celles propres au pays, ce qui inclut des sujets comme les droits de l'homme ou la religion.

- Les raisons sociales : Les gouvernements veulent censurer les pages Web relatives à la pornographie, aux jeux d'argent, à l'alcool, aux drogues, et tout autre sujet qui pourrait sembler choquant pour la population.

- Les raisons de sécurité nationale : Les gouvernements veulent bloquer le contenu associé à des mouvements dissidents et tout ce qui menace la sécurité nationale.

Afin de s'assurer que les contrôles de l'information sont efficaces, les gouvernements peuvent aussi filtrer les outils qui permettent aux gens de contourner la censure d'Internet. Dans les cas extrêmes, les gouvernements peuvent refuser de fournir un accès à Internet au public, comme en Corée du Nord, où Internet peut être coupé sur tout le territoire pendant des périodes de protestations publiques, comme ce qui est arrivé brièvement au Népal en 2005, en Égypte ou en Libye en 2011.

Le contrôle peut être effectué à la fois sur les fournisseurs d'accès et les fournisseurs de contenu.

- Les gouvernements peuvent soumettre les fournisseurs d'accès à un contrôle strict afin de réguler et gérer le trafic Internet et de permettre la surveillance et la gestion des internautes dans le pays. Cela permet également de bloquer le contenu qui vient de l'étranger. N'ayant aucun contrôle sur le fournisseur de contenu Facebook, le gouvernement pakistanais a demandé aux FAI locaux de bloquer l'accès à Facebook en mai 2010 afin de bloquer l'accès à des caricatures du prophète Mahomet qui ont été rendues disponibles sur le réseau social.

- Les gouvernements peuvent demander à des fournisseurs de contenus, comme les éditeurs de sites Web présents dans le pays, les webmasters ou les moteurs de recherches, de bloquer et d'interdire l'accès à certains types de contenus et de services jugés offensants ou dangereux. On a, entre autres, demandé à des filières locales de Google d'enlever du contenu controversé dans plusieurs pays (comme la Chine avant mars 2010, quand Google a redirigé ses activités de moteur de recherche vers Google Hong Kong)

V-D. Suis-je bloquĂ© ou filtrĂ©Â ?▲

En général, il est difficile de déterminer si quelqu'un essaie de vous empêcher d'accéder à un site Web ou d'envoyer des informations à d'autres personnes. Quand vous essayez d'accéder à un site bloqué, vous pouvez voir un message d'erreur conventionnel ou rien du tout. Le comportement apparent peut ressembler à une indisponibilité technique. Le gouvernement ou le FAI peut même nier qu'une censure est en place et aller jusqu'à mettre en cause le site Web (étranger).

Plusieurs organisations, et notablement l'OpenNet Initiative, utilisent des logiciels pour tester l'accès à Internet dans divers pays et pour étudier comment l'accès peut être compromis par les différents acteurs. Ce peut être une tâche difficile, voire dangereuse, selon les autorités concernées.

Dans certains pays, il n'y a aucun doute que le gouvernement bloque des pans entiers d'Internet. En Arabie Saoudite, par exemple, tenter d'accéder à du contenu sexuellement explicite renvoie à un message du gouvernement expliquant la raison du blocage du site.

Dans les pays qui bloquent sans avertissement, un des signes les plus communs de la censure est qu'un nombre important de sites avec un contenu de même nature sont apparemment inaccessibles pour des raisons techniques ou semblent être hors ligne (par exemple, des erreurs « Page introuvable » ou des connexions qui échouent souvent). Une autre indication possible est que les moteurs de recherche renvoient des résultats hors sujet, voire à rien sur certains thèmes.

Le filtrage ou le blocage est également effectué par d'autres entités que les gouvernements. Les parents peuvent filtrer les informations qu'atteignent leurs enfants. Beaucoup d'organisations depuis les écoles jusqu'aux entreprises, restreignent l'accès à Internet afin d'empêcher les utilisateurs d'avoir des communications non contrôlées, d'utiliser des heures de travail ou du matériel de l'entreprise pour des raisons personnelles, d'atteindre au copyright, ou encore d'utiliser trop de ressources réseau.

Beaucoup de gouvernements ont les ressources et la capacité légale pour contrôler des parties importantes de l'infrastructure réseau d'un pays. Si le gouvernement est votre adversaire, gardez à l'esprit que toute l'infrastructure des communications, de l'Internet aux lignes mobiles et fixes, peut être contrôlée.

V-E. Contexte gĂ©ographique▲

Des utilisateurs, à des endroits différents, peuvent avoir des expériences très variées de contrôle des contenus présents sur Internet.

- À certains endroits, votre gouvernement est peut-être légalement empêché de filtrer ou a pu décider de ne pas filtrer le contenu. Vous êtes peut-être contrôlé par votre FAI pour que vos informations soient vendues à des publicitaires. Le gouvernement a peut-être demandé aux FAI d'installer des infrastructures de contrôle (mais pas de filtrage) dans leur réseau. Le gouvernement a peut-être effectué une demande de votre historique et logs de messagerie instantanée ou a peut-être stocké ces informations pour une utilisation postérieure. Dans cette situation, il fera en sorte de ne pas attirer l'attention. Vous faites aussi face à des menaces d'acteurs non gouvernementaux, comme des criminels qui attaquent des sites Web ou volent des informations bancaires personnelles.

- À certains endroits, les FAI vont peut-être utiliser des moyens techniques pour bloquer des sites ou services, mais le gouvernement ne semblera pas tenter de tracer ou de réprimer les tentatives d'accès et ne semblera pas agir de manière coordonnée dans une stratégie de contrôle du contenu d'Internet.

- À certains endroits, vous pouvez accéder à des services locaux qui sont des équivalents viables de services étrangers. Ces services sont gérés par votre FAI ou des agents gouvernementaux. Vous êtes peut-être libre de poster des informations sensibles, mais elles seront supprimées. Si ça se passe trop souvent, cependant, la répression deviendra peut-être plus dure. Les restrictions vont peut-être devenir évidentes seulement durant des évènements avec des répercussions politiques.

- À certains endroits, votre gouvernement va peut-être filtrer la plupart des sites étrangers, et plus particulièrement les sites d'informations. Il exerce un contrôle serré sur les FAI pour bloquer les contenus et conserver les traces des créateurs de contenu. Si vous utilisez un réseau social, l'infiltration pourra être envisagée. Le gouvernement peut encourager vos voisins à vous espionner.

V-F. Contexte personnel▲

Les gouvernements ont un ensemble de motivations pour contrôler et restreindre différents types d'activités des utilisateurs d'Internet de leur pays.

- Activistes : vous voulez peut-être améliorer votre gouvernement ou vous en voulez un nouveau. Peut-être que vous voulez réformer une partie précise de votre société ou agir pour les droits de minorités. Peut-être que vous voulez dénoncer des problèmes environnementaux, des abus, de la fraude ou corruption, à votre travail. Votre gouvernement et vos employeurs s'y opposeront à tout moment, mais ils fourniront plus d'efforts pour vous contrôler si des manifestations sont envisagées bientôt.

- Blogueurs : vous voulez peut-être écrire à propos de votre vie quotidienne, mais certaines personnes sont réduites au silence à cause de leur appartenance ethnique ou de leur genre. Peu importe ce que vous avez à dire, vous n'êtes pas supposé le dire. Vous pouvez être dans un pays avec principalement des utilisateurs non limités, mais vos opinions ne sont pas populaires dans votre communauté. Vous préférez peut-être l'anonymat ou le besoin de vous mettre en relation avec un groupe de soutien.

- Journalistes : vous avez peut-être certaines préoccupations similaires à celles des activistes et des blogueurs. Le crime organisé, la corruption et les violences gouvernementales sont des sujets dangereux à traiter. Vous voulez peut-être vous protéger ainsi que vos sources d'information.

- Lecteurs : vous n'êtes peut-être pas actifs politiquement, mais le contenu est tellement censuré que vous avez besoin d'outils de contournement pour obtenir des nouvelles, du divertissement, des sciences, ou de l'industrie. Vous voulez peut-être également lire une BD en ligne ou consulter les nouvelles d'autres pays. Votre gouvernement vous laissera peut-être faire jusqu'à ce qu'ils aient d'autres raisons de vous contrôler.

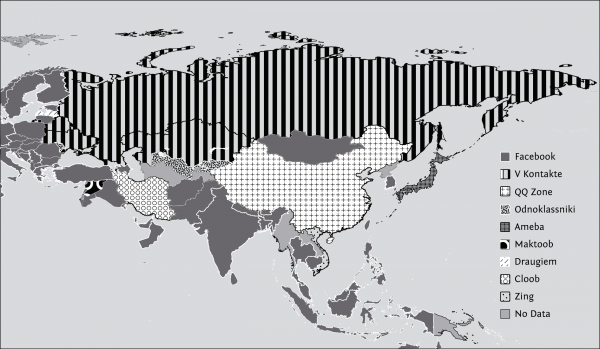

La ressource la plus couramment bloquée sur Internet était, jusqu'à aujourd'hui, les contenus sexuellement explicites. Maintenant, ce sont les réseaux sociaux. La popularité internationale croissante de ces sites a transformé des millions d'internautes à travers le monde en victimes potentielles de la censure. Certains réseaux sociaux sont populaires à une échelle mondiale, comme Facebook, MySpace ou LinkedIn, tandis que d'autres ont un grand nombre d'utilisateurs dans un pays ou une région précise : QQ (Qzone) en Chine, Cloob en Iran, vKontakte en Russie, Hi5 au Pérou et en Colombie, Odnoklassniki dans les pays de l'ex-URSS, Orkut en Inde et au Brésil, Zing au Vietnam, Maktoob en Syrie, Ameba et Mixi au Japon, Bebo au Royaume-Uni, ainsi de suite.

V-G. Comment la censure fonctionne ?▲

[Cette partie est adaptée d'Access Denied, Chapitre 3, par Steven J. Murdoch et Ross Anderson].

Les techniques décrites dans ce chapitre sont quelques-unes des méthodes employées par les censeurs qui tentent d'empêcher des internautes d'accéder à des services ou contenus particuliers. Les opérateurs réseau peuvent filtrer ou manipuler le trafic Internet en tout point du réseau, grâce à une grande variété de technologies, avec des degrés variables de précision et de personnalisation. Ces opérations impliquent en général l'utilisation de logiciels pour observer ce que les utilisateurs essaient de faire et pour interférer de manière sélective avec les activités que l'opérateur réseau considère comme interdites dans sa politique de sécurité. Un filtrage peut ainsi être mis en œuvre et appliqué par un état, par un FAI, local ou national, ou même par l'administrateur d'un réseau local. Des filtres logiciels peuvent être installés directement sur des ordinateurs personnels.

Les objectifs conduisant au déploiement d'un système de filtrage varient suivant les motivations de l'organisation qui l'emploie. Il peut s'agir de rendre un site Web particulier (ou une page Web donnée) inaccessible à ceux qui souhaitent le voir, de le rendre peu fiable, ou de dissuader les utilisateurs d'y accéder. Le choix du mécanisme de filtrage va aussi dépendre des possibilités de l'organisation qui réclame le filtrage, de son influence et son degré d'écoute, des personnes qu'elle veut voir se conformer à ses souhaits, et de la quantité d'argent qu'elle est prête à dépenser pour ce faire. D'autres considérations portent sur le taux d'erreur acceptable, le fait de savoir si l'existence du filtrage devrait être connue ou cachée, et de son degré de fiabilité (aussi bien à l'égard des utilisateurs lambda que de ceux qui souhaitent le contourner).

Nous allons décrire plusieurs techniques permettant de bloquer un contenu donné une fois qu'une liste de ressources à bloquer est établie. L'élaboration de cette liste est un défi considérable aussi bien qu'une faiblesse dans les systèmes déployés. Non seulement, la quantité énorme de sites Web existants rend difficile la création d'une liste exhaustive des contenus interdits, mais lorsque les contenus se déplacent et que les sites Web changent d'adresse IP, la tenue à jour de cette liste réclame des efforts considérables. Qui plus est, si l'administrateur d'un site souhaite lutter contre le blocage, le site peut être déplacé plus rapidement qu'il n'aurait été autrement. Nous allons tout d'abord décrire les mesures techniques utilisées contre les utilisateurs finaux, puis exposer brièvement les mesures utilisées contre les éditeurs et hébergeurs ainsi que les méthodes d'intimidation non techniques. Veuillez noter que cette liste n'est pas exhaustive et que plusieurs de ces techniques peuvent être utilisées en même temps dans un cas donné.

V-H. Mesures techniques dirigĂ©es contre les utilisateurs finaux▲

Sur les réseaux de communication modernes tels qu'Internet, la censure et la surveillance des communications et des activités des populations sont, en pratique, intimement liées. La plupart des FAI dans le monde surveillent certains aspects des communications de leurs clients pour des usages de taxation ou de lutte contre des abus tels que le spam. Les FAI enregistrent souvent les noms des comptes des utilisateurs associés aux adresses IP. À moins que les utilisateurs n'emploient des technologies de protection de leur vie privée pour l'empêcher, il est techniquement possible au FAI d'enregistrer toutes les informations qui circulent sur son réseau, y compris le contenu exact des communications des utilisateurs.

Cette surveillance est également un prérequis pour la mise en œuvre d'une censure du réseau par des mesures techniques. Un FAI qui essaie de censurer les communications que ses utilisateurs veulent transmettre doit être à même de lire ces communications pour déterminer lesquelles violent ses règles. Il en découle que le cœur de l'approche visant à réduire la censure sur Internet réside dans la dissimulation au FAI du contenu détaillé de ses communications, aussi bien à un niveau individuel que par l'encouragement de la diffusion de technologies de protection de la vie privée qui empêchent la surveillance.

Cela signifie que les contre-mesures techniques à la censure du réseau reposent souvent sur l'usage d'un masquage ou d'un chiffrement, autant que possible, de façon à rendre impossible à connaître le contenu transféré au FAI.

Cette section explique certaines des techniques spécifiques utilisées par les censeurs pour bloquer des contenus et empêcher l'accès par des moyens techniques.

V-H-1. Le filtrage par URL▲

Un moyen pour les pays et autres institutions pour bloquer l'accès à des informations sur le Web est d'empêcher l'accès en se basant sur l'URL entière ou sur une portion. Les censeurs d'Internet veulent souvent bloquer certains noms de domaine dans leur intégralité parce qu'ils interdisent le contenu de ces domaines. Une des façons les plus simples de bloquer des sites Web est de bloquer tout le nom de domaine. Parfois, les autorités sont plus sélectives et ne bloquent que certains sous-domaines du domaine en laissant le reste accessible. C'est le cas au Vietnam où le gouvernement bloque certaines sections des sites, comme la version en vietnamien de la BBC et de Radio Free Asia, mais censurent peu les contenus écrits en anglais.

Les censeurs, par exemple, pourraient filtrer seulement le sous-domaine news.bbc.co.uk, tout en laissant bbc.co.uk et www.bbc.co.uk non filtrés. De même, ils pourraient vouloir filtrer les pages contenant certains types de contenu tout en autorisant l'accès au reste du domaine hébergeant ces pages. Une approche du filtrage est de chercher un nom de répertoire, comme « worldservice » pour bloquer seulement le service d'information en langues étrangères de la BBC bbc.co.uk/worldservice, mais pas le site Web anglais dans son ensemble. Les censeurs peuvent parfois même bloquer certaines pages d'après leurs noms, ou chercher des termes dans les requêtes qui suggèrent un contenu offensant ou indésirable.

Le filtrage par URL peut être effectué localement, par l'utilisation de logiciels spéciaux installés sur l'ordinateur dont vous vous servez. Par exemple, les ordinateurs d'un cybercafé pourraient tous utiliser un logiciel de filtrage qui bloque l'accès à certains sites.

Le filtrage par URL peut aussi être effectué en un point central du réseau, comme un serveur proxy. Un réseau peut être configuré pour ne pas laisser les utilisateurs se connecter directement aux sites Web, mais plutôt les forcer, ou du moins les encourager, à passer par ce serveur proxy.

Les serveurs proxy sont utilisés pour relayer les requêtes et stocker temporairement dans une mémoire cache les pages Web qu'ils récupèrent pour les fournir à plusieurs utilisateurs. Cela réduit la fréquence à laquelle un FAI doit récupérer une page Web populaire, économisant ainsi des ressources et améliorant le temps de réponse.

Cependant, s'il améliore la performance, un proxy HTTP peut aussi bloquer des sites Web. Le proxy décide si les requêtes pour les pages doivent être transmises et, si c'est le cas, envoie les requêtes vers les serveurs Web où se trouvent les contenus cherchés. Puisque l'intégralité du contenu de la requête est lisible, des pages Web individuelles peuvent être filtrées d'après le nom de la page ou son contenu final. Si une page est bloquée, le proxy pourrait retourner une explication précise de la raison, prétendre que la page n'existe pas ou retourner une erreur.

V-H-2. Filtrage DNS et usurpation▲

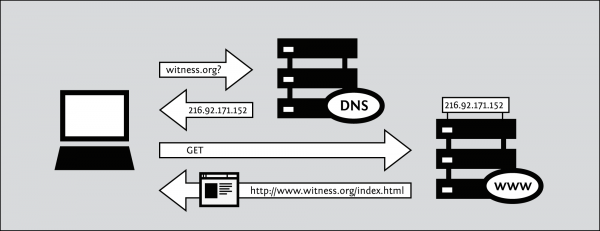

Quand vous saisissez une adresse URL dans un navigateur Web, la première action du navigateur est de demander à un serveur DNS, dont l'adresse numérique est connue, de chercher le nom de domaine référencé dans l'URL et de fournir l'adresse IP correspondante.

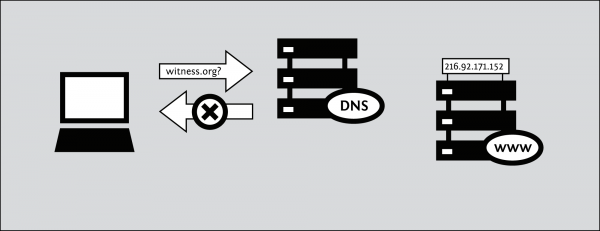

Si le serveur DNS est configuré pour bloquer l'accès, il consulte une liste noire des noms de domaine bannis. Lorsque le navigateur demande l'adresse IP de l'un des domaines figurant sur la liste noire, le serveur DNS donne une réponse fausse ou ne répond pas du tout.

Lorsque le serveur DNS donne une réponse incompréhensible ou ne répond pas du tout, l'ordinateur demandeur ne peut pas obtenir l'adresse IP exacte du service qu'il cherche à contacter. Sans cette adresse IP, l'ordinateur ne peut pas continuer et il affiche un message d'erreur. Comme le navigateur ne peut pas connaître l'adresse IP exacte du site Web, il ne peut pas contacter le site pour lui demander une page. Le résultat est que tous les services dépendant d'un nom de domaine particulier, par exemple toutes les pages d'un serveur Web, sont indisponibles. Dans ce cas, un blocage délibéré peut apparaitre de façon erronée comme un problème technique ou une erreur aléatoire.

De façon similaire, un censeur peut forcer un enregistrement DNS à pointer vers une adresse IP incorrecte, redirigeant de ce fait les internautes vers un autre site Web. Cette technique est nommée DNS spoofing, soit « usurpation de DNS », et les censeurs peuvent l'utiliser pour usurper l'identité d'un serveur et afficher des sites Web contrefaits, ou re-router le trafic des utilisateurs vers un serveur illégitime capable d'intercepter leurs données. Sur certains réseaux, la réponse fausse conduit à un serveur Web différent qui explique clairement la nature du blocage qui vient de se produire. Cette technique est utilisée par les censeurs qui ne cherchent pas à cacher qu'ils ont mis en place une censure et qui souhaitent que les utilisateurs ne soient pas perturbés par ce qui vient de leur arriver.

V-H-3. Filtrage par IP▲

Quand des données sont envoyées à travers Internet, elles sont groupées en petites unités appelées paquets. Un paquet contient les données à transmettre ainsi que des informations sur le moyen de le transmettre, comme les adresses IP de l'ordinateur d'où il vient et de celui auquel il est destiné. Les routeurs sont des ordinateurs qui relaient les paquets sur le chemin de l'expéditeur au destinataire en choisissant l'étape suivante. Si les censeurs veulent empêcher les utilisateurs d'accéder à certains serveurs, ils peuvent configurer les routeurs qu'ils contrôlent afin que ceux-ci jettent, ignorent et abandonnent les données destinées aux adresses IP filtrées, voire retourner un message d'erreur à celles-ci. Le filtrage basé uniquement sur l'adresse IP bloque tous les serveurs fournis par un serveur donné, par exemple à la fois les sites Web et les serveurs d'e-mails. Puisque seule l'adresse IP est vérifiée, les noms de domaine qui partagent la même adresse IP sont tous bloqués, même si un seul devait être bloqué originellement.

V-H-3-a. Filtrage par mots-clefs▲

Le filtrage par adresse IP ne peut bloquer les communications qu'en se basant sur la source et sur la destination des paquets, pas sur ce qu'ils contiennent. Ce peut être un problème pour le censeur s'il est impossible d'établir une liste complète des adresses IP offrant un contenu interdit ou si une adresse IP contient suffisamment de contenu autorisé pour qu'il semble injuste de bloquer la totalité des communications avec elle.

Un contrôle plus fin est possible : le contenu des paquets peut être inspecté à la recherche de mots-clefs bannis. Comme les routeurs réseau n'examinent normalement pas tout le contenu du paquet, un dispositif supplémentaire est nécessaire. Le processus de contrôle du contenu du paquet est souvent appelé DPI (Deep Packet Inspection ou « inspection des paquets en profondeur »).

Une communication où serait identifié du contenu prohibé pourrait être coupée en bloquant les paquets directement où en créant un message pour dire aux deux interlocuteurs que l'autre a terminé la conversation. Les dispositifs qui réalisent toutes ces fonctions de censures, et davantage, sont déjà disponibles sur le marché. Le censeur peut aussi utiliser un proxy HTTP obligatoire, comme décrit précédemment.

V-H-4. La gestion de flux▲

La gestion de flux est une technique utilisée par les gestionnaires d'un réseau pour lui permettre de fonctionner de façon fluide en privilégiant certains types de paquets et en retardant d'autres types de paquets correspondant à certains critères. La gestion de flux est relativement similaire au contrôle du trafic routier. En général, tous les véhicules (les paquets) ont la même priorité, mais certains véhicules sont temporairement mis en attente par des contrôleurs de trafic ou par des feux pour éviter des embouteillages à certains endroits. Dans le même temps, certains véhicules (pompiers, ambulances) peuvent avoir besoin d'atteindre leur destination plus vite et reçoivent une priorité par rapport aux autres véhicules qui sont retardés. Une logique similaire est applicable aux paquets qui nécessitent une latence faible pour des performances optimales, comme laVoIP.

La gestion de flux peut également être utilisée par des gouvernements ou d'autres entités pour retarder les paquets porteurs d'informations spécifiques. Si les censeurs veulent restreindre l'accès à certains services, ils peuvent aisément identifier les paquets liés à ces services et accroître leur latence en leur donnant une priorité faible. Cela conduit les utilisateurs à l'impression trompeuse que le site visité est lent ou peu fiable, ou cela peut tout simplement défavoriser le site en rendant l'usage peu agréable comparé à d'autres sites. Cette technique est parfois utilisée contre des réseaux de partage de fichiers en peer-to-peer comme BitTorrent par des FAI qui défavorisent le partage de fichiers.

V-H-5. Le blocage de port▲

Filtrer individuellement des numéros de port restreint l'accès à des services particuliers sur un serveur, comme le Web ou l'e-mail. Les services les plus répandus sur Internet ont des numéros de port caractéristiques. La relation entre les services et les numéros de port est normalisée par l'IANA (Internet Assigned Numbers Authority, « autorité des numéros affectés sur Internet »), mais il n'y a pas d'obligation. Ces recommandations permettent aux routeurs de deviner à quel service un paquet est destiné. Ainsi, pour bloquer seulement le trafic Web d'un site, un censeur pourrait ne bloquer que le port 80 parce que c'est celui généralement utilisé pour accéder au Web.

L'accès aux ports peut être contrôlé par l'administrateur du réseau ou de l'organisation où se trouve l'ordinateur que vous utilisez, qu'il s'agisse d'une entreprise ou d'un cybercafé, par le FAI qui vous connecte à Internet, ou par une autre entité par exemple un organe de censure gouvernemental qui a accès aux connexions disponibles chez le FAI. Des ports peuvent également être bloqués pour d'autres raisons que la censure de contenu : réduire les spams, décourager certains usages du réseau comme l'échange de fichiers peer-to-peer, la messagerie instantanée ou les jeux en réseau.

Si un port est bloqué, tout le trafic sur ce port devient inaccessible. Les censeurs bloquent souvent les ports 1080, 3128 et 8080 parce que sont les ports de proxy les plus communs. Si c'est le cas, vous ne pourrez pas utiliser de proxy qui utilise un de ces ports. Vous devrez recourir à une autre technique de contournement ou bien trouver ou créer des proxys qui écoutent sur un port inhabituel.

Par exemple, dans une université, seuls les ports 22 (SSH), 110 (POP3), 143 (IMAP), 993 (IMAP sécurisé), 995 (POP3 sécurisé) et 5190 (messagerie instantanée ICQ) peuvent être ouverts pour des connexions vers l'extérieur, forçant les internautes à utiliser des techniques de contournement ou à accéder aux autres services Internet par des ports non standards.

V-H-6. Coupure d'Internet▲

La coupure complète d'Internet est un exemple de censure extrême, perpétrée par des États en réponse à des évènements politiques et/ou sociaux brûlants. Toutefois, la rupture complète des communications du réseau, aussi bien domestiques qu'internationales, requiert un travail intense, puisqu'il est nécessaire de couper non seulement les protocoles qui connectent le pays au réseau international, mais aussi les protocoles qui connectent les FAI entre eux et avec leurs abonnés. Des pays ont déjà complètement coupé l'accès à Internet (le Nepal en 2005, la Birmanie en 2007, l'Égypte, la Libye et la Syrie en 2011) comme moyen de réprimer une agitation politique. Ces coupures ont duré de quelques heures à plusieurs semaines, bien que quelques personnes aient réussi à se connecter, en RTC par l'intermédiaire d'un FAI étranger, ou en utilisant des accès de téléphonie mobile ou un lien satellitaire.

La rupture des connexions internationales, de ce fait, ne détruit pas nécessairement la connexion entre les FAI domestiques, ou la communication entre différents utilisateurs d'un même FAI. Des étapes supplémentaires sont à réaliser pour isoler complètement les utilisateurs d'un réseau interne. Pour cette raison, il est plus difficile de rompre la connexion locale dans les pays comptant plusieurs FAI.

V-I. Attaquer les Ă©diteurs▲

Les censeurs peuvent également essayer de supprimer le contenu et les services à leur source en s'attaquant à la capacité de l'éditeur à publier ou à héberger l'information. Ceci peut être accompli de plusieurs façons.

V-I-1. Restrictions lĂ©gales▲

Parfois, les autorités peuvent induire les opérateurs de services à censurer ou à collaborer avec la censure. Certains hébergeurs de blogs ou fournisseurs d'e-mail, par exemple, peuvent décider de filtrer certains mots-clés sur leurs serveurs, peut-être à la demande de gouvernements. Dans ce cas, il y a peu d'espoir qu'une quelconque technique de contournement puisse contrer la censure de ces services. Nous concevons généralement le contournement comme un effort pour atteindre les services réseau désirés situés ailleurs, comme un autre pays ou une autre juridiction.

V-I-2. DĂ©ni de service▲

Là où l'organisation déployant un système de filtrage n'a pas l'autorité ni l'accès à l'infrastructure réseau pour ajouter des mécanismes de blocage conventionnels, des sites Web peuvent être rendus inaccessibles en surchargeant le serveur ou la connexion réseau. Cette technique connue sous le nom d'attaque DoS(Denial-of-Service, soit « déni de service ») peut être mise en œuvre depuis un unique ordinateur disposant d'une connexion réseau très rapide. Plus classiquement, le contrôle d'un grand nombre d'ordinateurs est pris pour organiser une attaque DoS distribuée (DDoS).

V-I-3. Suppression de nom de domaine▲

Comme expliqué précédemment, la première étape d'une requête Web est de contacter le serveur DNS local pour trouver l'adresse IP de l'emplacement cherché. Enregistrer tous les noms de domaine existant serait infaisable donc on utilise à la place des « résolveurs récursifs » qui conservent des adresses vers d'autres serveurs DNS qui ont plus de chance de connaître la réponse. Ces serveurs dirigeront le résolveur récursif vers les DNS suivants, jusqu'à un serveur « autorité » qui peut retourner la réponse.

Le DNS est organisé de manière hiérarchisée, avec des domaines de premier niveau, régionaux comme « .uk » et « .de », génériques comme « .org » et « .com ». Les serveurs responsables de ces domaines délèguent la gestion des sous-domaines comme « example.com » à d'autres serveurs DNS et y redirigent les requêtes concernant ces domaines. Ainsi, si le serveur DNS de premier niveau supprime un nom de domaine, les résolveurs récursifs seront incapables de trouver l'adresse IP et rendront le site inaccessible.

Les domaines de premiers niveaux géographiques sont habituellement gérés par le gouvernement du pays en question ou par une institution associée. Donc si un site est enregistré dans le domaine d'un pays qui interdit le contenu hébergé, il court le risque d'être supprimé.

V-I-4. Saisie de serveur▲

Les serveurs hébergeant du contenu sont nécessairement localisés quelque part, tout comme l'administrateur qui les gère. Si ces endroits sont sous le contrôle légal ou extra-légal de quelqu'un opposé au contenu hébergé, le serveur peut être déconnecté ou les administrateurs contraints de le désactiver.

V-J. Intimidation des utilisateurs▲

Les censeurs peuvent aussi essayer de décourager les utilisateurs de ne serait-ce qu'essayer d'accéder au contenu banni de plusieurs manières.

V-J-1. Surveillance▲

Les mécanismes ci-dessus empêchent d'accéder à un contenu banni, mais ils sont à la fois grossiers et faillibles. Une autre approche, qui peut être appliquée en parallèle au filtrage, est de surveiller les sites Web visités. Si un accès à un contenu prohibé est détecté (ou une tentative d'y accéder), alors des mesures légales (ou extra-légales) pourraient être utilisées comme représailles.

Si la répression est connue, elle pourrait décourager d'autres de tenter d'accéder aux contenus bannis, y compris si les mesures techniques pour empêcher l'accès sont insuffisantes. Dans certains endroits, les censeurs essaient de créer l'impression que leurs agents sont partout et que tout le monde est surveillé en permanence, que ce soit le cas ou non.

V-J-2. Techniques sociales▲

Des techniques sociales sont souvent utilisées pour décourager les utilisateurs d'accéder à un contenu inapproprié. Les familles peuvent placer l'ordinateur dans le salon où l'écran est visible de toutes les personnes présentes plutôt que dans un lieu privé : c'est un moyen modéré de décourager les enfants d'accéder à des sites qui ne leur sont pas adaptés. Un bibliothécaire peut orienter les ordinateurs de façon que leurs écrans soient visibles depuis son bureau. Un cybercafé peut avoir une caméra de vidéosurveillance. Il pourrait y avoir une réglementation locale imposant de telles caméras et obligeant les utilisateurs à s'enregistrer au moyen d'une carte nationale d'identité comportant une photographie.

V-J-3. Vol et destruction des infrastructures de communication▲

Les censeurs ont la possibilité d'interdire certains types de technologie de communication dans leur ensemble à certains endroits. Dans ce cas, ils peuvent ostensiblement rechercher, confisquer et détruire du matériel du système de communication interdit dans le but de faire passer le message que cette utilisation ne sera pas tolérée.