VI. Contournement et SĂ©curitĂ©▲

Le type de sécurité dont vous avez besoin dépend de vos activités et de leurs conséquences. Certaines mesures devraient être pratiquées par tous, que l'on se sente menacé ou pas. Certaines pratiques de prudence en ligne requièrent plus d'efforts, mais sont nécessaires à cause de restrictions sévères de l'accès à Internet. Vous pouvez être confronté à des attaques issues de technologies rapidement mises en œuvre et déployées, à des vieilles technologies, à de l'espionnage, ou bien d'une combinaison des trois. Ces facteurs peuvent changer souvent.

VI-A. Quelques bonnes pratiques de sĂ©curitĂ©▲

Il y a des mesures que chaque utilisateur d'ordinateur devrait prendre pour assurer sa sécurité : protéger les informations relatives à son réseau d'activistes ou garder secret son numéro de carte de crédit. Cela dit, certains des outils dont vous avez besoin sont les mêmes.

Méfiez-vous des programmes qui vous promettent une sécurité parfaite : la sécurité en ligne est une combinaison de bons logiciels et de comportements humains. La question de savoir ce qui devrait rester hors-ligne, à qui faire confiance et autres questions de sécurité ne peut être résolue seulement par la technologie. Privilégiez des programmes qui ont été audités ou listent les risques sur leur site Web.

Maintenez votre système à jour : les développeurs de systèmes d'exploitation fournissent des mises à jour que vous devriez installer régulièrement. Elles peuvent être automatiques, à la demande en saisissant une commande ou en ajustant un paramètre de votre système. Certaines de ces mises à jour permettent à votre système d'être plus efficace et plus facile à utiliser, d'autres corrigent des failles de sécurité. Les attaquants sont rapidement au courant de ces failles, quelquefois avant même qu'elles soient corrigées. Il est donc crucial de les corriger au plus vite.

Si vous utilisez encore Microsoft Windows, utilisez un antivirus et maintenez votre système à jour. Un programme malveillant appelé « malware » est un logiciel écrit pour voler des informations ou utiliser votre ordinateur. Les virus et les programmes malveillants peuvent obtenir un accès à votre système, faire des modifications et se rendre invisibles. Ils peuvent vous être envoyés dans un e-mail, se trouver dans une page Web que vous visitez, ou faire partie d'un fichier qui ne semble pas suspect. Les éditeurs de logiciels antivirus cherchent constamment les nouvelles menaces et les ajoutent à la liste des choses que votre ordinateur bloquera. Pour permettre au logiciel de détecter ces nouvelles menaces, vous devez installer les mises à jour dès qu'elles sont disponibles.

Utilisez des mots de passe sûrs : aucun système à saisie de mot de passe ne peut résister à la menace d'une attaque brute, mais vous pouvez améliorer votre sécurité en les rendant plus difficiles à deviner. Utilisez des combinaisons de lettres, chiffres, signes de ponctuation. Combinez minuscules et majuscules. Ne vous servez pas de dates anniversaires, de numéros de téléphone ou de mots qui puissent être devinés en cherchant des informations publiques vous concernant.

Utilisez des logiciels libres ou open source. Les logiciels open source sont distribués comme des produits à la fois fonctionnels ou à améliorer aux utilisateurs et programmeurs. Cela assure plusieurs avantages en termes de sécurité par rapport aux logiciels propriétaires (par opposition à open source) et commerciaux, qui peuvent n'être disponibles dans votre pays que par des canaux illégaux à cause des restrictions et frais d'export. Vous pourriez ne pas être en mesure de télécharger les mises à jour officielles pour une version piratée. Avec les logiciels libres, vous n'avez pas besoin de chercher une version sans virus ni failles de sécurité sur des sites suspects. Chaque version officielle sera librement accessible depuis le site des auteurs. Si des failles de sécurité apparaissent, elles peuvent être détectées par des bénévoles ou des utilisateurs concernés. Une communauté de programmeurs travaillera à l'élaboration d'une solution, souvent très rapidement.

Utilisez des logiciels qui ne font pas le lien entre qui vous êtes et où vous êtes. Tout ordinateur connecté à Internet possède une adresse IP. Celle-ci peut être utilisée pour déterminer votre position physique, simplement en la recopiant dans un site public de « Whois ». Les proxys, VPN et Tor redirigent votre trafic via trois ordinateurs disséminés dans le monde. Si vous vous servez d'un unique proxy, sachez que, tout comme un FAI, son fournisseur peut voir tout votre trafic. Vous pouvez lui faire confiance, plus qu'à votre FAI, mais les mêmes avertissements s'appliquent à n'importe quel moyen de connexion. Consultez la section sur les proxys, Tor et les VPN pour en savoir plus sur les risques.

Démarrez l'ordinateur sur des CD et des clés USB. Si vous utilisez un ordinateur public ou un ordinateur sur lequel vous ne voulez pas laisser de trace, utilisez une version de GNU/Linux que vous pouvez lancer depuis un média amovible. Un Live CD ou une clé USB de démarrage peuvent servir à utiliser un ordinateur sans avoir à installer quoi que ce soit.

Utilisez des applications portables : il y a aussi des versions portables des logiciels de contournement qui fonctionnent sous Windows depuis une clé USB.

Restez à jour : les efforts investis pour vous trouver peuvent changer. Une technologie qui fonctionne un jour peut arrêter de fonctionner ou ne plus être sure le jour suivant. Même si vous n'en avez pas besoin maintenant, sachez où trouver des informations. Si le fournisseur du logiciel que vous utilisez offre un support technique, assurez-vous d'en savoir assez à ce propos avant que leurs sites Web ne soient bloqués.

VI-B. Un accès sĂ©curisĂ© aux rĂ©seaux sociaux▲

Dans le contexte de sociétés fermées et de gouvernements répressifs, la surveillance devient une menace majeure pour les utilisateurs de sites de réseaux sociaux, tout particulièrement s'ils utilisent ces services pour coordonner des activités citoyennes, ou pour s'engager dans l'activisme en ligne ou bien le journalisme citoyen.

Un problème central avec les plateformes de réseaux sociaux est la quantité de données privées que vous partagez à votre sujet, vos activités et vos contacts, et qui y a accès. Comme ces technologies évoluent et l'accès aux réseaux sociaux se fait de plus en plus via des téléphones portables, la révélation de la géolocalisation des utilisateurs à un instant donné devient aussi une menace significative.

Dans cette optique, certaines précautions deviennent encore plus importantes. Vous devriez :

- ajuster vos paramètres de confidentialité sur la plateforme du réseau social ;

- savoir exactement quelles sont les informations que vous partagez et avec qui ;

- comprendre les paramètres de géolocalisation par défaut et les ajuster si besoin ;

- accepter dans votre réseau seulement les gens que vous connaissez vraiment et à qui vous faites confiance ;

- accepter dans votre réseau les gens qui seront suffisamment attentifs pour protéger les informations privées que vous partagez avec eux, ou apprenez-leur à se protéger ;

- savoir que même les personnes les plus attentives de votre réseau peuvent donner des informations si elles sont menacées par votre adversaire. Pensez donc à limiter le nombre de gens et les informations qui leur sont accessibles ;

- savoir qu'accéder à votre plateforme de réseau social depuis un outil de contournement ne vous protégera pas automatiquement de la plupart des menaces qui pèsent sur votre vie privée.

Pour en savoir plus, lisez cet article de la Privacy Rights Clearinghouse : Social Networking Privacy : How to be Safe, Secure and Social http://www.privacyrights.org/social-networking-privacy/#general-tips [NdT : lien en anglais]

VI-B-1. Comment accĂ©der Ă un rĂ©seau social quand il est filtrĂ©Â ?▲

Utiliser HTTPS pour accéder aux sites Web est important. Si votre plateforme de réseau social propose un accès en HTTPS, vous devriez vous y connecter que par ce biais et, si possible, le choisir par défaut. Par exemple, sur Facebook, vous pouvez modifier « Compte > Paramètres du compte > Sécurité du compte > Utiliser une connexion sécurisée (https) pour Facebook lorsque c'est possible » afin de vous connecter par défaut en HTTPS à votre compte Facebook. Dans certains lieux, l'utilisation de la connexion HTTPS peut aussi vous permettre d'accéder à un service autrement inaccessible. Par exemple, http://twitter.com/ a été bloqué en Birmanie alors que https://twitter.com/ reste accessible.

Si vous voulez protéger votre anonymat et votre vie privée lorsque vous contournez le filtrage imposé sur votre service de réseau social, un tunnel SSH ou un VPN vous donneront de meilleures garanties qu'un proxy Web, en particulier contre le risque de révélation de l'adresse IP. L'utilisation d'un réseau anonymisé tel que Tor peut se révéler insuffisante parce que les plateformes de réseaux sociaux rendent aisée la révélation d'informations permettant l'identification et exposant des détails de vos contacts et relations.

VI-C. Utilisation plus sure des ordinateurs partagĂ©s▲

Une proportion significative de la population, surtout dans les pays en voie de développement, n'a pas d'accès Internet à domicile. Cela peut être dû à son coût, au manque d'équipement en ordinateurs personnels ou à des problèmes dans les infrastructures de communication ou du réseau électrique.

Pour cette partie de la population, le seul moyen abordable et commode existant d'accéder à Internet est de recourir à des lieux où les ordinateurs sont partagés entre plusieurs personnes. On peut citer les cybercafés, les télécentres, les stations de travail, les écoles et les bibliothèques.

VI-C-1. Avantages potentiels des ordinateurs publics▲

Accéder à Internet depuis un ordinateur public offre certains avantages :

- vous pouvez obtenir des conseils et de l'assistance technique des autres utilisateurs ou de l'équipe technique sur la façon de contourner le filtrage ;

- les outils de contournement peuvent être déjà installés et configurés ;

- d'autres utilisateurs peuvent partager avec vous des informations, hors-ligne, à l'abri de la censure ;

- si vous n'êtes pas un utilisateur régulier d'un équipement informatique, si vous ne fournissez pas des documents d'identité à l'opérateur, et si vous ne vous connectez pas en ligne avec votre véritable nom ou ne divulguez pas d'informations véridiques, il est difficile de vous identifier en se basant sur votre activité en ligne.

VI-C-2. Principaux risques d'utilisation des ordinateurs publics▲

Le fait que vous accédiez à Internet dans un espace public ne vous rend pas anonyme et ne vous protège pas. C'est même bien souvent l'exact opposé. Parmi les principales menaces :

- le propriétaire de l'ordinateur, ou même une personne qui a utilisé l'ordinateur avant vous, peut facilement programmer l'ordinateur pour espionner ce que vous faites, par exemple enregistrer tous vos mots de passe. L'ordinateur peut aussi être programmé pour contourner ou annuler les protections des logiciels de sécurité et de confidentialité que vous utilisez ;

- dans certains pays tels la Birmanie et Cuba, les clients des cybercafés sont obligés de montrer leur carte d'identité ou passeport avant d'utiliser le service. Cette information d'identité peut être enregistrée et classée avec l'historique de navigation des clients ;

- chaque donnée que vous laissez sur l'ordinateur que vous avez utilisé peut être journalisée (historique de navigation, cookies, fichiers téléchargés, etc.) ;

- les logiciels ou matériels de journalisation de la frappe clavier installés sur l'ordinateur du client peuvent enregistrer chaque caractère saisi pendant votre session, comme votre mot de passe, avant même que cette information soit envoyée sur Internet. Au Vietnam, un clavier virtuel apparemment inoffensif pour taper des caractères vietnamiens a été utilisé par le gouvernement pour surveiller l'activité des utilisateurs de cybercafés et d'autres accès publics ;

- votre session peut être enregistrée par un logiciel spécial qui réalise des captures d'écran à intervalles réguliers, surveillée par vidéosurveillance ou simplement par une personne telle que le responsable du cybercafé qui regarde par-dessus votre épaule.

VI-C-3. Ordinateurs publics et censure▲

En plus de la surveillance, les utilisateurs des ordinateurs publics se voient souvent offrir un accès limité à Internet et doivent faire face à des obstacles supplémentaires pour utiliser leur solution de contournement favorite.

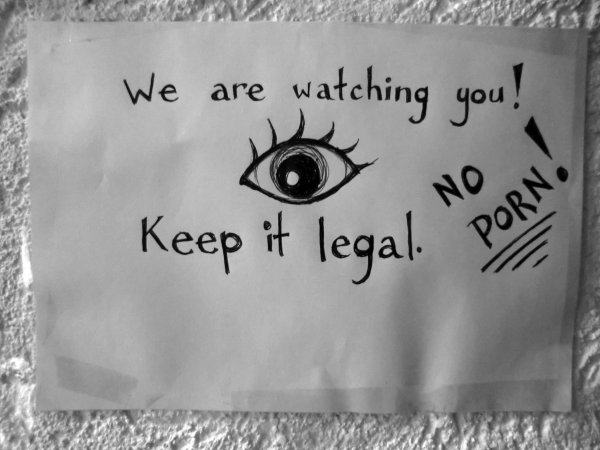

- Dans certains pays, comme la Birmanie, les propriétaires de cybercafés doivent disposer des affiches sur la censure du Web et sont responsables du respect des lois de censure au sein de leur entreprise. Des filtrages supplémentaires peuvent être mis en place par les gestionnaires de cybercafé (contrôle et filtrage côté client), pour compléter le filtrage fait au niveau des FAI ou au niveau national.

- Les utilisateurs peuvent être incités par les restrictions présentes à éviter de visiter certains sites Web par peur de la répression, renforçant ainsi la censure.

- Les ordinateurs sont souvent configurés pour empêcher les utilisateurs d'installer un quelconque logiciel, y compris les logiciels de contournement, ou de brancher un appareil sur le port USB (comme des clés USB). À Cuba, les autorités ont commencé à déployer un logiciel de contrôle pour les cybercafés, AvilaLink, qui empêche les utilisateurs d'installer ou d'exécuter certains logiciels ou de lancer des applications depuis une clé USB.

- L'ordinateur peut être configuré pour empêcher les internautes d'utiliser un autre navigateur qu'Internet Explorer, afin d'éviter l'utilisation d'extensions pour des navigateurs comme Mozilla Firefox ou Google Chrome dédiées à la vie privée ou au contournement.

VI-C-4. Meilleures pratiques de la sĂ©curitĂ© et du contournement▲

Selon l'environnement dans lequel vous vous servez d'un ordinateur public, vous pouvez essayer ce qui suit :

- identifiez les mesures de surveillance mises en place d'après la liste précédemment énumérée (vidéosurveillance, surveillance humaine, keyloggers, etc.) et adaptez votre comportement ;

- exécutez des logiciels de contournement depuis une clé USB ;

- utilisez un système d'exploitation que vous contrôlez grâce à un Live CD ;

- changez régulièrement de cybercafé si vous craignez la surveillance récurrente, cantonnez-vous au même si vous pensez qu'il est sûr ;

- amenez votre propre ordinateur portable au cybercafé et utilisez-le à la place des ordinateurs publics.

VI-D. ConfidentialitĂ© et HTTPS▲

Certains réseaux filtrés utilisent en priorité, voire exclusivement, du filtrage par mots-clefs plutôt que de bloquer des sites en particulier. Des réseaux peuvent bloquer toute communication utilisant des mots-clefs considérés comme sensibles d'un point de vue politique, religieux ou culturel. Ce blocage peut être ostensible ou déguisé en erreur technique. Par exemple, certains réseaux font apparaître une erreur lorsque vous cherchez quelque chose et que l'opérateur du réseau pense que cela est indésirable. Ainsi, il y a moins de chances que les utilisateurs dénoncent une censure.

Si le contenu des communications n'est pas chiffré, il sera visible par l'équipement réseau du FAI comme les routeurs et les pare-feu, où la censure et la surveillance à base de mots-clefs peuvent être mises en place. Cacher le contenu des communications à l'aide du chiffrement rend la tâche de la censure bien plus difficile parce que l'équipement réseau ne peut plus distinguer les communications qui contiennent les mots-clefs interdits des autres.

Utiliser le chiffrement pour garder les communications confidentielles évite aussi que les équipements réseau ne journalisent les communications pour les analyser et cibler des individus d'après les faits qu'ils ont lu ou écrit.

VI-D-1. Qu'est-ce que le HTTPSÂ ?▲

Le HTTPS est une version sécurisée du protocole HTTP utilisée pour accéder aux sites Web. Il fournit une mise à jour de sécurité pour l'accès aux sites Web en utilisant le chiffrement pour empêcher l'écoute et l'usurpation des contenus de vos communications. Utiliser HTTPS pour accéder à un site peut empêcher l'opérateur réseau de savoir quelle partie du site vous utilisez ou quelles informations vous envoyez et recevez. Le support du HTTPS est déjà assuré dans tous les navigateurs Web connus, donc pas besoin de logiciel pour l'utiliser.

Habituellement, si un site propose le HTTPS, vous pouvez accéder à la version sécurisée du site en commençant l'URL par https:// à la place de http://. Vous pouvez aussi savoir si vous utilisez la version sécurisée du site en regardant si l'adresse affichée dans la barre de navigation de votre navigateur Web commence par https://.

Tous les sites n'ont pas de version HTTPS. Peut-être moins de 10% des sites web en proposent une. En revanche, les sites le faisant comprennent la plupart des sites les plus utilisés. Un site Web n'est disponible en HTTPS que si le propriétaire du serveur le configure pour. Les experts en sécurité exhortent régulièrement les sites Web de le faire, et le support de HTTPS croît régulièrement.

Si vous essayez d'accéder à un site via HTTPS et recevez une erreur, ça ne veut pas toujours dire que votre réseau bloque le site. Ce peut être simplement que le site n'est pas disponible en HTTPS (à qui que ce soit). Cependant, certains types de messages d'erreur peuvent montrer que quelqu'un bloque de manière active le site ou usurpe la connexion, en particulier si le site est censé être disponible en HTTPS.

VI-D-2. Exemples de sites proposant le HTTPS▲

Voici quelques exemples de sites célèbres qui proposent le HTTPS. Dans certains cas, son utilisation est optionnelle, non obligatoire, et vous devez donc choisir explicitement la version sécurisée du site afin d'en bénéficier.

|

Nom du site |

Version HTTP |

Version HTTPS |

|

|

http://www.facebook.com/ |

|

|

Gmail |

http://mail.google.com/ |

|

|

Google Search |

http://www.google.com/ |

|

|

|

http://twitter.com/ |

|

|

Wikipedia |

http://en.wikipedia.org/ |

|

|

Windows Live Mail (MSN Hotmail) |

Si vous faites une recherche Google depuis https://encrypted.google.com/ plutôt que depuis http://www.google.com/, votre opérateur réseau ne sera pas capable de connaître les termes de votre recherche. Il ne pourra donc pas bloquer les recherches « inappropriées » (mais l'opérateur réseau pourrait décider de bloquer encrypted.google.com en entier). De même, si vous utilisez Twitter à travers https://twitter.com/ plutôt que http://twitter.com/, l'opérateur réseau ne pourrait pas voir les tweets que vous lisez, les tags que vous consultez ou ce que vous y postez, ni avec quel compte vous vous connectez (mais l'opérateur réseau peut décider de bloquer les accès à twitter.com en HTTPS).

VI-D-3. HTTPS et SSL▲

HTTPS utilise un protocole de sécurité nommé TLS (pour Transport Layer Security) ou SSL (pour Secure Sockets Layer). Vous pouvez entendre des gens parler d'un site qui « utilise SSL » ou que c'est un « site SSL ». Dans le contexte d'un site Web, cela signifie que le site est disponible en HTTPS.

VI-D-4. Utiliser HTTPS en plus d'une technique de contournement▲

Les techniques de contournement qui utilisent le chiffrement ne se substituent pas à l'utilisation de HTTPS, parce que le rôle de ce chiffrement est différent.

Pour de nombreuses techniques, dont les VPN, proxys et Tor, il est toujours possible et pertinent d'utiliser des adresses HTTPS quand vous accédez à un site bloqué. Cela assure une plus grande sécurité et empêche le fournisseur de l'outil de contournement lui-même de savoir ce que vous faites. Ce peut être important même si vous lui faites confiance, parce que celui-ci (ou le réseau dont il se sert) pourrait être infiltré ou subir des pressions.

Certains développeurs de techniques de contournement comme Tor exhortent avec virulence les utilisateurs à toujours utiliser HTTPS, pour être sûrs que les relais eux-mêmes ne puissent pas les espionner. Vous pouvez en lire plus sur ce problème sur https://blog.torproject.org/blog/plaintext-over-tor-still-plaintext [NdT: en anglais]. Utiliser le HTTPS dès que possible est une bonne habitude à prendre, même lorsqu'on utilise déjà d'autres techniques de contournement.

VI-D-5. Trucs et astuces d'utilisation de HTTPS▲

Si vous aimez enregistrer les sites que vous visitez régulièrement dans vos marque-pages afin de ne pas avoir à taper à nouveau l'adresse complète, souvenez-vous d'enregistrer la version sécurisée.

Dans Mozilla Firefox, vous pouvez installer l'extension « HTTPS Everywhere » pour activer automatiquement HTTPS quand vous visitez un site connu pour le proposer. L'extension est disponible à cette adresse : https://www.eff.org/https-everywhere/.

VI-D-6. Ne pas utiliser HTTPS, les risques▲

Quand vous n'utilisez pas HTTPS, un opérateur réseau, comme votre FAI ou l'opérateur d'un pare-feu national, peut enregistrer tout ce que vous faites ainsi que le contenu de certaines pages auxquelles vous accédez. Ils peuvent utiliser cette information pour bloquer certaines pages ou créer des documents pouvant être utilisés contre vous plus tard. Ils peuvent aussi modifier le contenu de pages Web pour supprimer certaines informations et insérer des logiciels malveillants pour vous espionner ou infecter votre ordinateur. Dans de nombreux cas, d'autres utilisateurs du même réseau peuvent aussi faire ces choses sans être l'opérateur officiel du réseau.

En 2010, certains de ces problèmes ont été amplifiés par un programme appelé « Firesheep », qui permet aux utilisateurs d'un réseau de prendre le contrôle des comptes sociaux des autres utilisateurs très facilement. Firesheep fonctionnait parce que, au moment où il a été créé, ces sites de réseaux sociaux ne proposaient généralement pas le HTTPS, ou de manière limitée pour protéger uniquement certaines parties du site. Cette démonstration a fortement attiré l'attention des médias et amené davantage de sites à demander l'utilisation de HTTPS, ou du moins à offrir un accès HTTPS optionnel. Cela a aussi permis à des personnes sans connaissances techniques d'usurper le compte d'autres personnes.

En janvier 2011, durant une période de troubles politiques en Tunisie, le gouvernement a commencé à intercepter les connexions des utilisateurs de Facebook pour voler leurs mots de passe. Ce fut fait en modifiant la page de connexion de Facebook et en ajoutant de manière invisible un logiciel qui envoyait des informations de connexion aux autorités. De telles modifications sont techniquement simples à effectuer et pourraient être faites par tout opérateur réseau à tout moment. Pour autant que l'on sache, les utilisateurs tunisiens de Facebook qui utilisaient HTTPS étaient complètement protégés.

VI-D-7. Risques d'utilisation de HTTPS▲

Quand c'est possible, utiliser HTTPS est presque toujours plus sûr qu'utiliser HTTP. Même si quelque chose se passe mal, cela ne devrait pas rendre vos communications plus faciles à espionner ou filtrer. Essayez d'utiliser HTTPS là où vous pouvez a du sens, mais sachez qu'en principe le chiffrement peut être légalement restreint dans certains pays. Le HTTPS ne fournit pas toutefois une protection complète dans certains cas.

VI-D-8. Les avertissements de certificat▲

Parfois, quand vous essayez d'accéder à un site en HTTPS, votre navigateur Web affichera un message décrivant un problème avec le certificat numérique du site. Le certificat est utilisé pour assurer la sécurité de la connexion. Ces avertissements sont là pour vous protéger des attaques, ne les ignorez pas. Si vous les ignorez ou les contournez, vous serez peut-être en mesure d'utiliser le site, mais limiterez la capacité de HTTPS à protéger vos communications. Dans ce cas, l'accès au site ne sera pas plus sécurisé que par une connexion HTTP ordinaire.

Si vous êtes confronté à un avertissement de certificat, vous devriez le rapporter par e-mail au webmaster du site auquel vous tentez d'accéder afin qu'il corrige le problème.

Si vous utilisez un site en HTTPS monté par une personne, comme certains proxys Web, vous pourriez recevoir une erreur de certificat parce que celui-ci est autosigné, signifiant que le navigateur n'a pas de moyen de déterminer si la communication est sur écoute. Pour certains de ces sites, vous n'aurez pas d'autre alternative que d'accepter le certificat autosigné si vous voulez y accéder. Cependant, vous devriez essayer de vous assurer par un autre moyen, comme l'e-mail ou la messagerie instantanée, que le certificat est celui attendu, ou regarder si c'est toujours le même lorsque vous utilisez une autre connexion à Internet depuis un autre ordinateur.

VI-D-9. Le contenu mĂ©langĂ©▲

Une page Web est généralement composée de nombreux éléments différents qui peuvent se trouver à différents endroits et être récupérés séparément les uns des autres. Parfois un site utilisera le HTTPS pour certains éléments de la page Web, mais seulement du HTTP pour les autres. Par exemple, un site pourrait ne permettre qu'un accès HTTP pour accéder à certaines images. En février 2011, le site sécurisé de Wikipédia rencontra ce problème. Le texte des pages pouvait être récupéré en HTTPS alors que toutes les images étaient récupérées en http : les images pouvaient ainsi être identifiées et bloquées, ou utilisées pour déterminer quelle page Wikipédia l'utilisateur lisait.

VI-D-10. Redirection vers la version HTTP d'un site▲

Certains sites utilisent HTTPS de manière limitée et forcent les utilisateurs à retourner à un accès HTTP même après une connexion en HTTPS. Par exemple, certains sites utilisent HTTPS pour les pages de connexion, où les utilisateurs entrent leurs identifiants de compte, mais le HTTP pour les autres pages une fois l'utilisateur connecté. Ce genre de connexion rend les utilisateurs vulnérables à la surveillance. Vous devriez y faire attention. Si vous êtes redirigé vers une page non sécurisée durant votre navigation sur un site, vous n'avez plus la protection du HTTPS.

VI-D-11. RĂ©seaux et pare-feu bloquant HTTPS▲

À cause de la manière dont HTTPS fait entrave à la surveillance et au blocage, certains réseaux bloquent complètement HTTPS pour l'accès à certains sites, ou même bloquent l'utilisation de HTTPS complètement. Dans ce cas, vous pouvez être contraint d'utiliser la version non sécurisée de ces sites. Vous pourriez vous retrouver incapable d'accéder à un site à cause du blocage de HTTPS. Si vous utilisez HTTPS Everywhere, ou certains logiciels similaires, vous ne pourrez pas utiliser certains sites parce qu'ils ne permettent pas la connexion non sécurisée.

Si votre réseau bloque le HTTPS, vous devez comprendre que l'opérateur réseau peut voir et enregistrer toutes vos activités de navigation. Dans ce cas, vous devriez essayer d'autres techniques de contournement, en particulier celles qui offrent d'autres formes de chiffrement, comme les VPN et les proxys SSH.

VI-D-12. Utilisation de HTTPS depuis un ordinateur non sĂ»r▲

Le HTTPS ne protège que le contenu de vos communications lorsqu'elles transitent sur Internet. Il ne protège pas votre ordinateur ni les contenus affichés sur votre écran ou ceux de votre disque dur. Si l'ordinateur que vous utilisez est public ou, d'une quelconque manière non sure, il pourrait contenir un logiciel de contrôle, d'espionnage ou de censure qui enregistre ou bloque certains mots-clés sensibles. Dans ce cas, la protection offerte par HTTPS pourrait se révéler moins efficace, puisque le contrôle et la censure viendraient de l'ordinateur lui-même plutôt que d'un pare-feu du réseau.

VI-D-13. VulnĂ©rabilitĂ© du système de certificats de HTTPS▲

Le système de certificats par autorité de HTTPS utilisé pour sécuriser les connexions, PKI (Public Key Infrastructure, « infrastructure à clés publiques »), a certaines vulnérabilités. Ainsi, un agresseur compétent ayant à sa disposition les ressources adéquates pourrait faire en sorte que votre navigateur n'affiche pas d'avertissement lors d'une attaque. On ne sait pas encore clairement si cela s'est déjà produit quelque part. Ce n'est pas une raison pour se passer de HTTPS puisque, même dans le pire des cas, une connexion HTTPS n'est pas moins sure qu'une connexion HTTP.