20. Services VPN▲

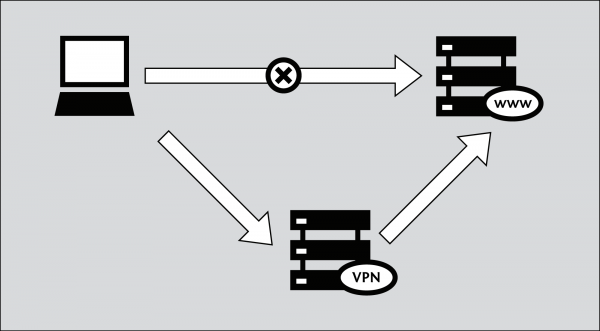

Un VPN, comprenez un réseau virtuel privé, chiffre et encapsule tout trafic Internet entre vous et un autre ordinateur. Cet ordinateur peut appartenir à un service commercial de VPN, votre société, ou un contact de confiance.

Parce que les services VPN encapsulent tout trafic Internet, ils peuvent être utilisés pour envoyer un e-mail, de la messagerie instantanée, de voix sur IP (VoIP) et tout autre service Internet et de navigation Web, faisant que tout ce qui voyage à travers le tunnel soit illisible tout le long du chemin.

Si l'encapsulation se termine dans une zone où Internet est restreint, cela peut être une méthode efficace de contournement, vu que l'entité/serveur de filtrage ne voit que les données chiffrées, et n'a aucun moyen de savoir quelle donnée transite. Cela a également l'effet de rendre vos différents types de trafic imperméables aux yeux indiscrets.

Depuis que beaucoup d'entreprises internationales utilisent la technologie VPN pour permettre aux employés qui ont besoin d'accéder à des données financières sensibles ou d'autres informations depuis leur domicile ou à distance sur Internet, elle est moins susceptible d'être bloquée que les technologies utilisées uniquement pour des raisons de contournement.

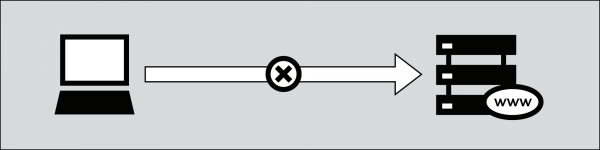

Il est important de noter que la donnée est chiffrée jusqu'au bout du tunnel et qu'ensuite elle voyage jusqu'à sa destination finale de manière non chiffrée. Si, par exemple, vous établissez un tunnel à un fournisseur VPN commercial, et qu'ensuite vous sollicitez la page Web http://news.bbc.co.uk à travers le tunnel, la donnée sera chiffrée depuis votre ordinateur jusqu'à l'ordinateur du fournisseur VPN, mais de là il sera non chiffré jusqu'au serveur géré par la BBC, comme un trafic Internet normal. Cela veut dire que le fournisseur VPN, la BBC et quiconque contrôle le système entre ces deux serveurs sera, en théorie, capable de voir quelles données vous avez envoyées ou demandées.

20-1. Utiliser un service VPN▲

Un service VPN peut ou peut ne pas requérir d'installation logicielle côté client (beaucoup d'entre eux se basent sur le support existant dans Windows, Mac OS ou GNU/Linux et donc se passent de logiciel supplémentaire).

Utiliser un service VPN vous oblige à faire confiance aux propriétaires du service, mais cela vous fournit une méthode simple et pratique pour contourner le filtrage d'Internet, gratuitement ou moyennant une contribution mensuelle généralement comprise entre 5 et 10 dollars US en fonction du service. Les services gratuits sont souvent rétribués soit par la publicité soit par une limite de bande passante ou/et par un trafic maximum autorisé sur une période donnée.

Services VPN populaires :

- Hotspot Shield, https://hotspotshield.com : Selon un rapport du Berkman Center datant de 2010, Hotspot Shield est incontestablement le service VPN le plus populaire. Pour plus de détails sur comment obtenir et utiliser Hotspot Shield, lisez le chapitre qui lui est consacré dans ce guide ;

- UltraVPN : http://www.ultravpn.fr ;

- FreeVPN : http://www.thefreevpn.com ;

- CyberGhost : http://cyberghostvpn.com ;

- Air VPN : https://airvpn.org ;

- AirVPN offre des comptes gratuits sans restriction de bande passante, de trafic et sans publicité pour les militants par simple requête ;

Les exemples de services VPN payants incluent Anonymizer, GhostSurf, XeroBank, HotSpotVPN, WiTopia, VPN Swiss, Steganos, Hamachi LogMeIn, Relakks, Skydur, iPig, iVPN.net, FindNot, Dold, UnblockVPN et SecureIX.

Une liste de fournisseurs VPN gratuits et payants, avec leur coût mensuel et leurs caractéristiques techniques est disponible à cette adresse http://en.cship.org/wiki/VPN.

20-2. VPN standards et cryptage▲

Il y a de nombreuses normes différentes pour configurer des réseaux VPN, incluant IPSec, SSL/TLS et PPTP, qui varient en termes de complexité, de niveaux de sécurité fournis, et de systèmes d'exploitation sur lesquels ils sont disponibles. Il existe de nombreuses utilisations différentes de chaque norme logicielle qui possèdent diverses autres fonctionnalités.

- Alors que le PPTP est connu pour utiliser un chiffrage plus faible que IPSec ou SSL/TLS, il peut s'avérer utile pour contourner un blocage Internet, et le logiciel client est parfaitement intégré dans la plupart des versions de Microsoft Windows.

- Les systèmes VPN basés sur le SSL/TLS sont relativement faciles à configurer, et fournissent un niveau de sécurité solide.

- IPSec fonctionne au niveau d'Internet, responsable du transfert des paquets dans l'architecture Internet, tandis que les autres fonctionnent au niveau de l'application. Cela rend IPSec plus flexible, car il peut être utilisé pour protéger tous les hauts niveaux de protocoles, mais est également difficile à configurer.

20-3. Configurer votre propre service VPN▲

Comme alternative aux services VPN commerciaux payants, les utilisateurs ayant des contacts dans des zones non restreintes peuvent leur demander de télécharger et d'installer des logiciels qui permettent de configurer un service VPN privé. Cela requiert un plus haut degré de connaissances techniques, mais a l'avantage d'être gratuit et sans restriction. Le caractère personnel d'une telle configuration permet également qu'elle soit moins sujette au blocage qu'un service commercial disponible depuis longtemps. Un des programmes open source les plus utilisés disponible pour configurer ce genre de VPN privé est OpenVPN (http://openvpn.net), qui peut être installé sur Linux, MacOS, Windows et de nombreux autres systèmes d'exploitation.

Pour comprendre comment configurer un système OpenVPN, lisez le chapitre qui lui est consacré dans ce guide.

20-4. Avantages▲

Un VPN fournit un transfert chiffré de vos données, ce qui en fait un des moyens les plus sûrs de contourner la censure d'Internet. Une fois configuré, il est simple et transparent à l'usage.

Les VPN sont plus adaptés à des utilisateurs expérimentés qui ont besoin de moyens de contournement sécurisés plutôt que simplement du trafic web et qui ont accès à l'Internet depuis leur propre ordinateur sur lesquels ils peuvent installer des logiciels supplémentaires. Les VPN sont une excellente ressource pour les utilisateurs situés dans des lieux censurés qui n'ont pas de contacts de confiance dans des zones non censurées. La technologie VPN est une application commerciale ordinaire qui n'est pas vraiment susceptible d'être bloquée.

20-5. InconvĂ©nients et risques▲

Certains VPN, principalement les gratuits, sont publics et peuvent être filtrés. Ils ne peuvent normalement pas être utilisés depuis un accès public sur lequel les utilisateurs ne peuvent pas installer de logiciels tel que dans les cybercafés ou les bibliothèques. L'utilisation d'un VPN nécessite un plus haut niveau technique que les autres méthodes de contournement.

Un opérateur réseau peut détecter si un VPN est utilisé et peut déterminer qui en est le fournisseur. L'opérateur réseau ne devrait pas être capable de voir les communications envoyées à travers le VPN à moins qu'il ne soit pas correctement configuré.

L'opérateur VPN, semblable à un opérateur proxy, peut voir ce que vous faites à moins d'utiliser des moyens de chiffrement supplémentaires dans vos communications, tels que HTTPS pour le trafic Web. Sans chiffrement supplémentaire, vous devez faire confiance à l'opérateur VPN de ne pas abuser de ses accès.