7. Technique : Administration Système et AlternC▲

7-1. Installation d'AlternC▲

L'installation d'AlternC est relativement aisée, elle utilise le système de paquets logiciels de Debian, qui signe numériquement les logiciels fournis, et résout pour vous les dépendances entre programmes.

Ainsi, lorsque vous installerez AlternC, tous les logiciels nécessaires au bon fonctionnement de votre serveur web et e‑mail seront automatiquement installés.

7-1-1. PrĂ©requis▲

Pour installer et configurer correctement votre serveur, vous devez :

- avoir un serveur en Debian Lenny (la version stable Ă ce jour)Â ;

- savoir éditer votre fichier sources.list ;

- connaitre les commandes de base concernant apt-get ou aptitude ;

- ĂŞtre possesseur d'un nom de domaine, et avoir un sous-domaine qui pointe vers l'IP de votre serveur (les exemples utiliseront demo.alternc.org ).

Les commandes de ce chapitre devront être saisies telles quelles dans une console connectée à votre serveur sur le compte root (d'où le # en début de ligne qui signale une console administrateur).

Le serveur AlternC que nous allons installer s'appellera demo.alternc.org.

Tout d'abord nous allons configurer Debconf.

Debconf est l'outil de Debian qui vous interroge lors des installations de package.

Nous avons choisi de lui demander de poser toutes les questions, et pas seulement les questions critiques.

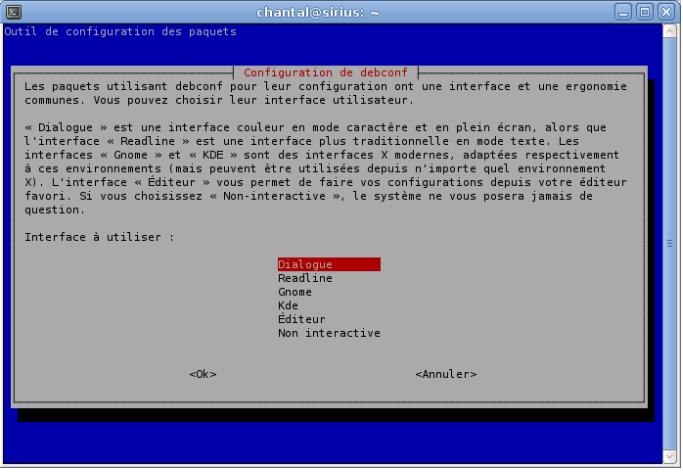

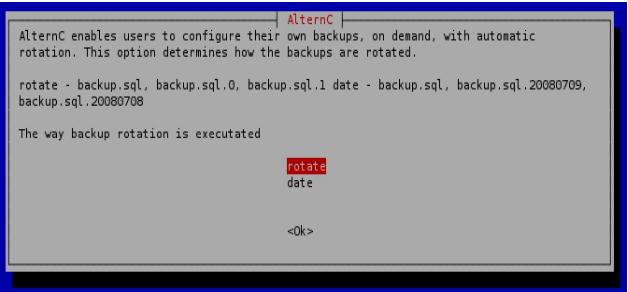

# dpkg-reconfigure DebconfCes panneaux sont gris clair et sur fond bleu, ils s'appellent les questions Debconf, et exigent de votre part la plus grande attention : ce sont les réponses à ces questions qui détermineront les paramètres par défaut des services que vous installerez. Ici, Debconf demande quelle interface utiliser pour répondre aux questions. Nous choisissons « dialogue » (ou dialog en anglais).

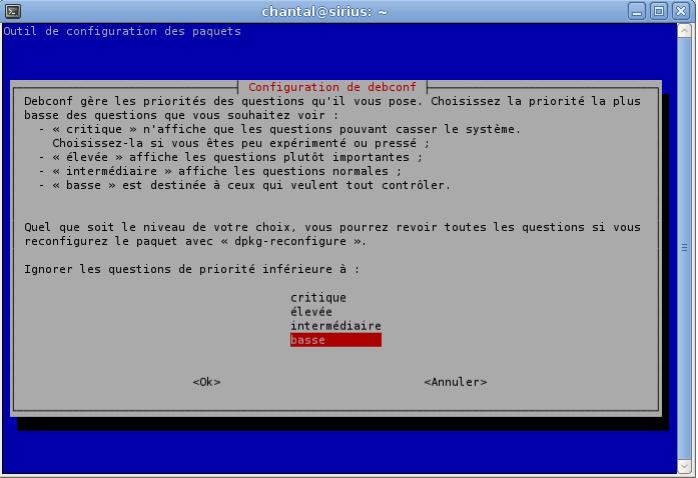

Ensuite, Debconf demande quelle priorité doivent avoir les questions auxquelles il faudra répondre pour installer un package.

Choisir « basse » permet d'afficher l'ensemble des questions posées par le système.

Ensuite, installer Apache2, postfix et mysql-server, ce qui signale à AlternC que l'installation concernera un unique serveur. En effet, il est possible d'installer AlternC en le répartissant sur plusieurs machines et mettre postfix ou lmysql sur une autre machine. Apache2 doit être installé pour signaler à AlternC l'utilisation de cette version d'Apache (AlternC est également compatible avec Apache 1.3).

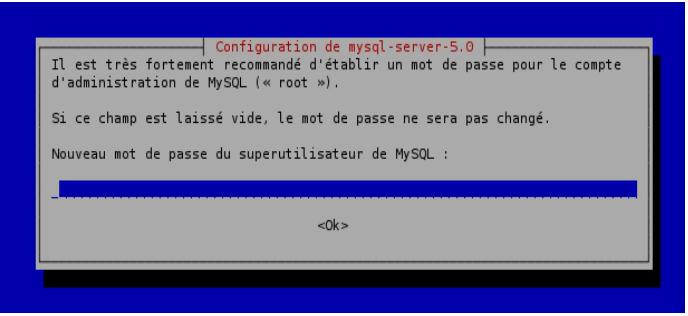

# aptitude install apache2-mpm-prefork postfix mysql-serverDebconf demandera plusieurs fois, pendant cette installation, de définir un mot de passe pour MySQL : ne jamais remplir ce formulaire, sans quoi AlternC ne pourra pas s'installer. Le mot de passe général MySQL sera défini à l'issue de l'installation.

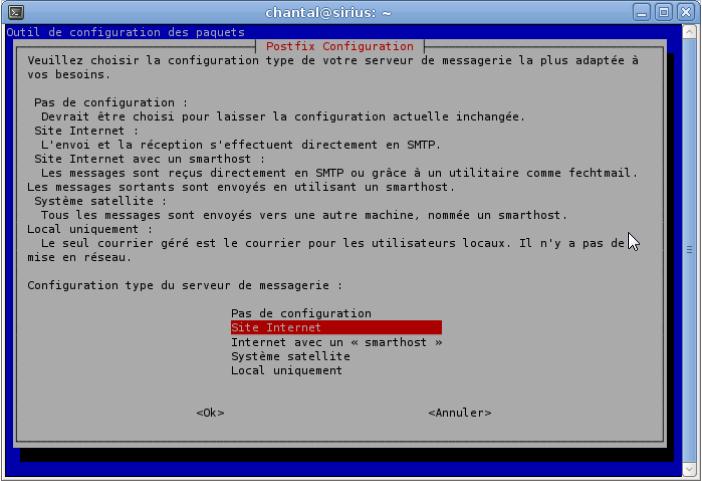

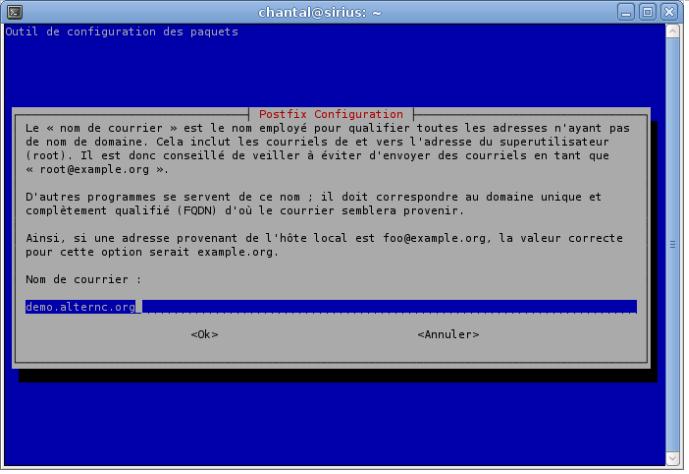

Lors de l'installation de Postfix, Debconf posera de nombreuses questions.

La question portant sur le type de configuration du serveur de mail postfix est la plus importante : répondre « Site internet » ici, sans quoi AlternC ne pourra pas s'installer faute d'une configuration de postfix correcte.

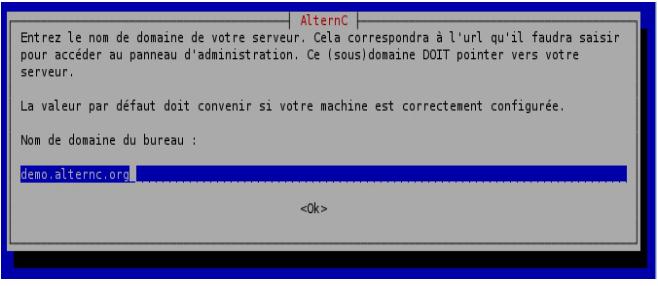

Puis, Debconf demande le nom de domaine du serveur. Entrer le nom du sous-domaine qui pointe vers votre serveur, et qui sera l'adresse de votre panel AlternCÂ :

Ensuite, Debconf posera probablement de nombreuses questions. À l'exception de celles qui seront présentées ici, valider toujours la valeur par défaut proposée par Debian : ces valeurs sont bien pensées pour obtenir un serveur stable et performant.

Postfix finit donc de s'installer et aptitude rend la main…

7-1-2. Installation d'AlternC▲

Une fois ces prérequis satisfaits, il est possible d'installer AlternC :

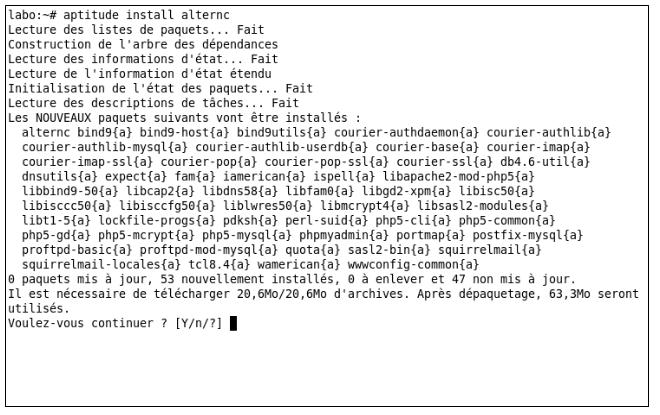

# aptitude install alterncDebian propose alors d'installer toutes les dépendances et pose les questions des packages en dépendance, ainsi que les questions d'installation d'AlternC lui-même.

Taper « y » (pour yes) puis valider pour lancer l'installation d'AlternC.

Rappel : Debconf posera probablement de nombreuses questions pendant l'installation. À l'exception de celles qui seront présentées ici, valider toujours la valeur par défaut proposée par Debian : ces valeurs sont bien pensées pour obtenir un serveur stable et performant.

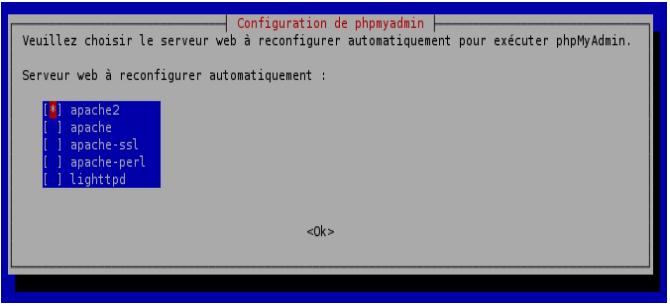

Lors de l'installation de PhPMyAdmin, Debconf demande quel serveur web configurer. Cocher « apache2 » puis OK.

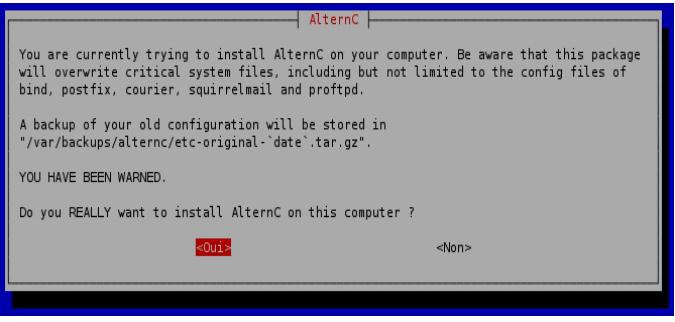

Au bout d'un certain temps, les questions posées par Debconf concerneront AlternC lui-même (le titre en haut du panneau de question le prouve)

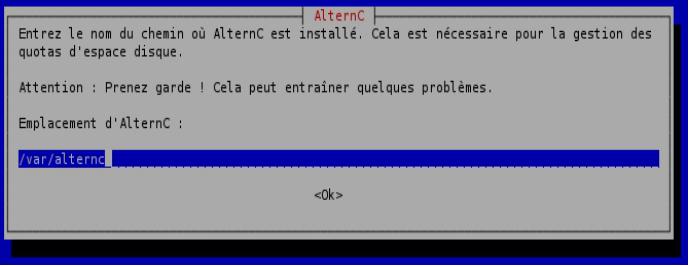

L'installation d'AlternC commence donc. Renseigner les informations avec soin :

Tout d'abord le nom DNS du panel. C'est cette adresse, en http ou https, qui donnera accès au panel AlternC d'administration de votre serveur.

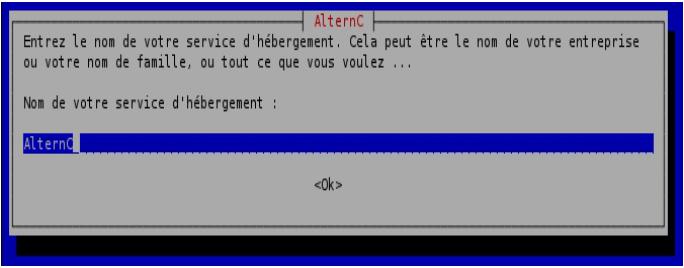

Ensuite, Debconf demande le nom du service d'hébergement. C'est ce nom qui sera affiché dans le menu principal d'AlternC et sur la fenêtre de login.

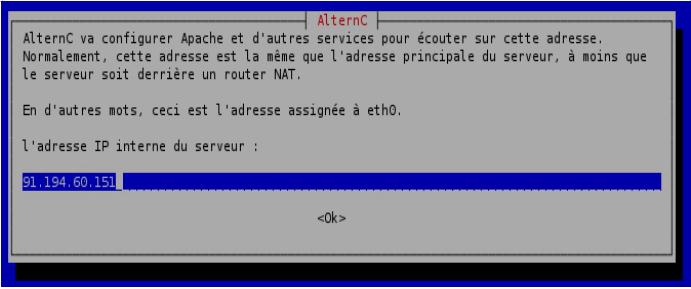

Renseigner ici l'IP du serveur. S'il est derrière un NAT, renseigner ici l'IP natée (192.168.X.Y)

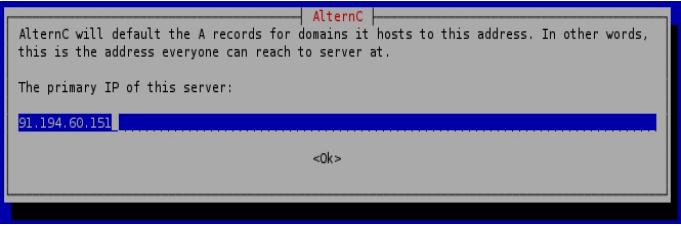

Renseigner ici l'IP publique du serveur, donc typiquement pas une IP en 10.x ou 192.168.X ou 172.X, mais bien une IP joignable sur internet.

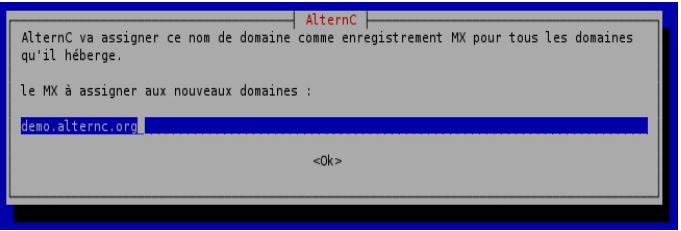

Ce paramètre est le nom du serveur MX, à savoir la machine qui recevra les mails. Laisser la valeur par défaut qui doit être celle du nom du sous-domaine contenant le panel.

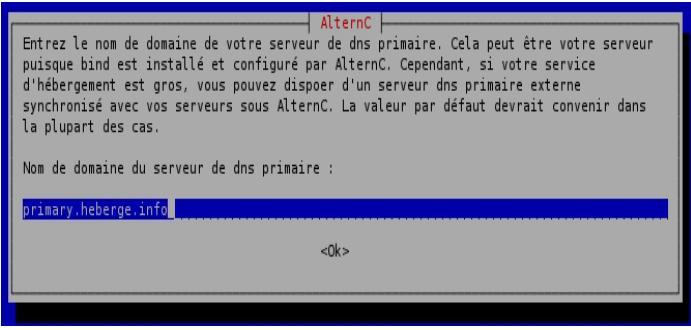

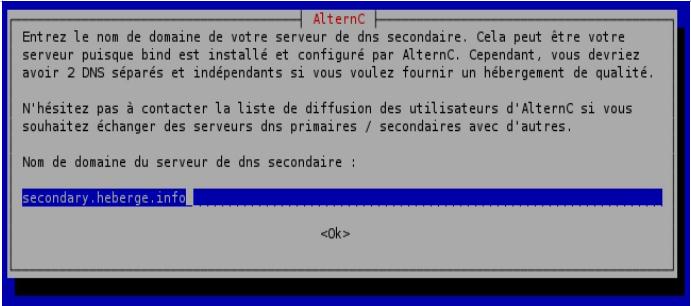

Les deux paramètres qui suivent correspondent en général aux DNS primaire et secondaire de l'hébergeur du serveur.

Le primaire peut parfois ĂŞtre votre serveur lui-mĂŞme.

Le secondaire devrait, idéalement, faire tourner le package alternc-slavedns (voir le chapitre correspondant dans ce livre) pour synchroniser la liste des domaines hébergés avec les serveurs AlternC dont il est le slave dns.

Si vous avez besoin d'un service de DNS secondaire pour AlternC, vous pouvez contacter la liste de discussion dev@alternc.org : nous disposons d'un tel service sur ns2.alternc.org, service que nous mettons gracieusement à disposition à nos utilisateurs.

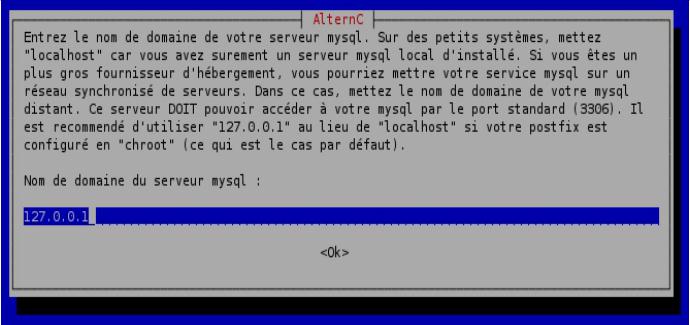

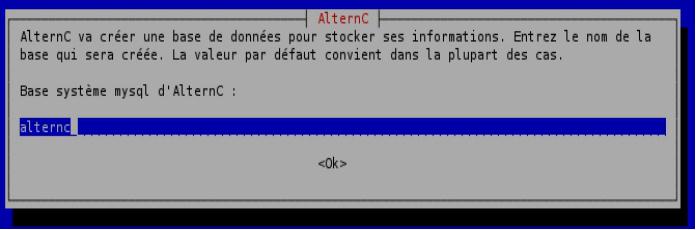

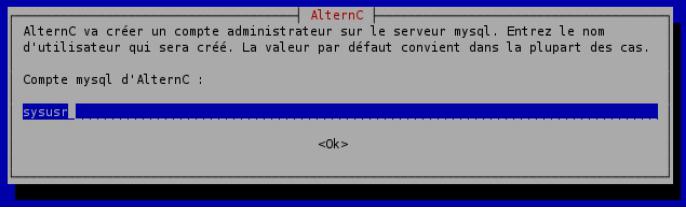

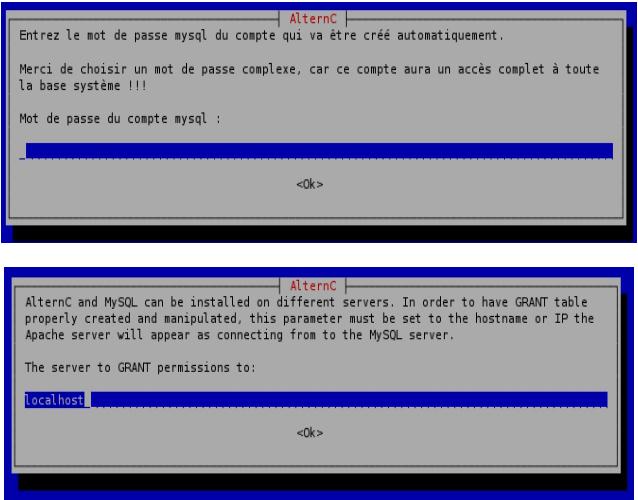

Ces paramètres correspondent à la configuration de MySQL et ne doivent, en général, pas être modifiés.

Ici, enfin,il est possible d'indiquer un mot de passe MySQL… ou de laisser AlternC en générer un aléatoire.

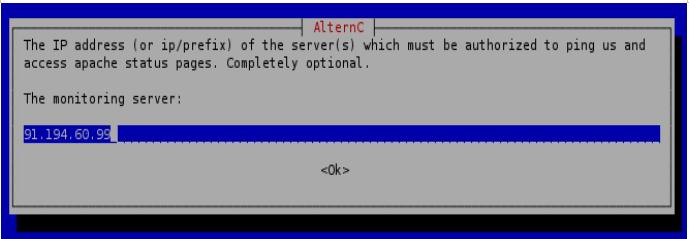

Si vous utilisez un serveur de supervision (comme Nagios), renseigner son IP ici : cela autorisera ce serveur de supervision à utiliser les ressources de votre serveur.

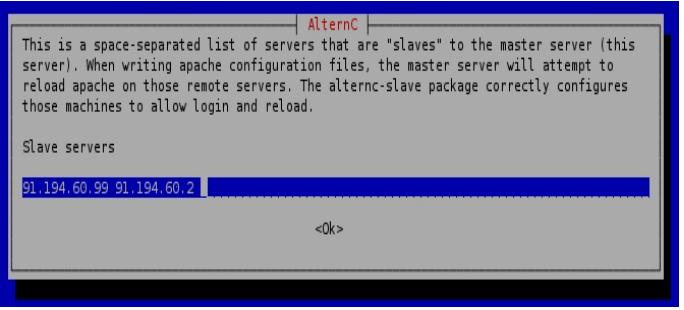

La question suivante est particulière : elle ne sert que si vous utilisez une ferme de serveurs « plusieurs serveurs sous AlternC qui se répartissent la charge. Cette fonction est en préversion, et nécessite de très bien connaitre AlternC pour être utilisée. Laissez donc ce champ vide à ce jour.

Une fois l'installation terminée, vous devez voir un message de l'installeur d'AlternC qui vous signale que le compte administrateur d'AlternC, nommé « admin », a été créé avec succès.

Ce compte admin a pour mot de passe « admin », connectez-vous donc au panel et modifiez-le dès que possible !

Enfin, comme nous n'avons défini aucun mot de passe pour le serveur MySQL de votre serveur, il faut sécuriser notre serveur de base de données. Pour cela, en tant que root, lancez la commande suivante :

# mysql_secure_installationNote: running all parts of this script is recommended for all mysql servers in production use! please read each step carefully!

In order to log into MySQL to secure it, we'll need the current password for the root user. If you've just installed MySQL, and you haven't set the root password yet, the password will be blank, so you should just press enter here.

Enter current password for root (enter for none): (tapez enter ici)

OK, successfully used password, moving on…

Setting the root password ensures that nobody can log into the MySQL root user without the proper authorisation.

Set root password? [Y/n] (tapez y et enter)

New password: (entrez un mot de passe neuf)

Re-enter new password: (confirmez votre mot de passe)

Password updated successfully!

Reloading privilege tables.. … Success!

By default, a MySQL installation has an anonymous user, allowing anyone to log into MySQL without having to have a user account created for them. This is intended only for testing, and to make the installation go a bit smoother. You should remove them before moving into a production environment.

Remove anonymous users? [Y/n] (tapez y)

… Success!

Normally, root should only be allowed to connect from 'localhost'. This ensures that someone cannot guess at the root password from the network.

Disallow root login remotely? [Y/n] (tapez y)

… Success!

By default, MySQL comes with a database named 'test' that anyone can access. This is also intended only for testing, and should be removed before moving into a production environment.

Remove test database and access to it? [Y/n] (tapez y)

- Dropping test database…

- Removing privileges on test database…

… Success!

Reloading the privilege tables will ensure that all changes made so far will take effect immediately.

Reload privilege tables now? [Y/n] (tapez y)

… Success!

Cleaning up…

All done! If you've completed all of the above steps, your MySQL installation should now be secure. Thanks for using MySQL!

Ainsi, votre serveur MySQL n'aura pas de compte sans mot de passe, et ne sera donc pas ouvert Ă tous sans authentification.

7-1-3. Liste des ports en Ă©coute sur le serveur▲

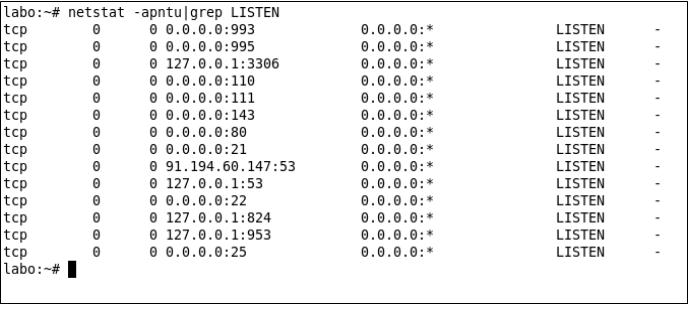

Une fois votre serveur installé, vous pouvez taper la commande suivante, qui vous montre la liste des processus et des ports de communication en attente sur votre serveur. Cela vous permet de constater l'ouverture des ports suivants :

TCPÂ : 25 110 143 993 995Â : pour les services SMTP IMAP POP

TCPÂ : 80 443Â : pour les services HTTP et HTTPS

TCP: 21Â : pour le FTP

TCP : 3306 : pour le MySQL (notez qu'il n'écoute que sur 127.0.0.1, ce qui rend votre serveur de base de données non joignable de l'extérieur, ce qui est bien en termes de sécurité)

UDP et TCPÂ : 53Â : Pour le service de nommage des domaines (le DNS)

TCP 22Â : Le SSH

7-1-4. Amorcer son premier serveur ▲

Pour faire pointer le sous-domaine de votre panel sur votre serveur, utilisez les serveurs DNS de votre registrar, et faites pointer le sous-domaine vers l'adresse IP de votre serveur.

7-2. Installation des modules d'AlternC▲

Une fois AlternC installé avec succès (et seulement une fois cela fait) vous pouvez ajouter des extensions, appelés modules, qui sont installables sous forme de package Debian à part.

7-2-1. Installation du paquet des statistiques web Awstats▲

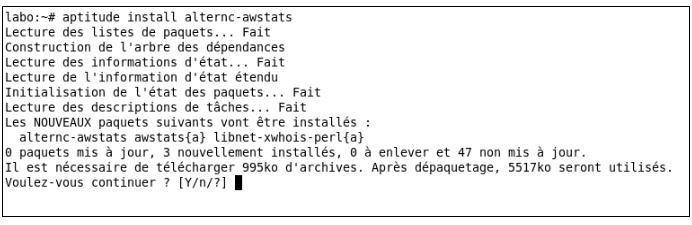

Le package AlternC-awstats permet d'utiliser le logiciel de statistiques web Awstats(2) pour générer des pages de statistiques pour vos sites web. Pour l'installer, taper, en tant que root :

# aptitude install alternc-awstatsIl vous demande confirmation de l'installation, et installe en même temps les dépendances.

7-2-2. Installation du paquet Mailman pour AlternC▲

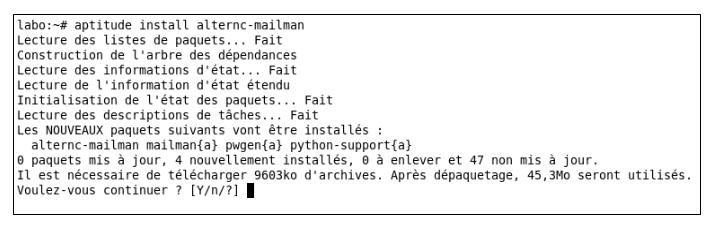

AlternC-mailman est un package permettant d'utiliser dans vos noms de domaines hébergés des listes de discussion et de diffusions par mail utilisant le logiciel Mailman(3). Pour cela, en tant que root, tapez :

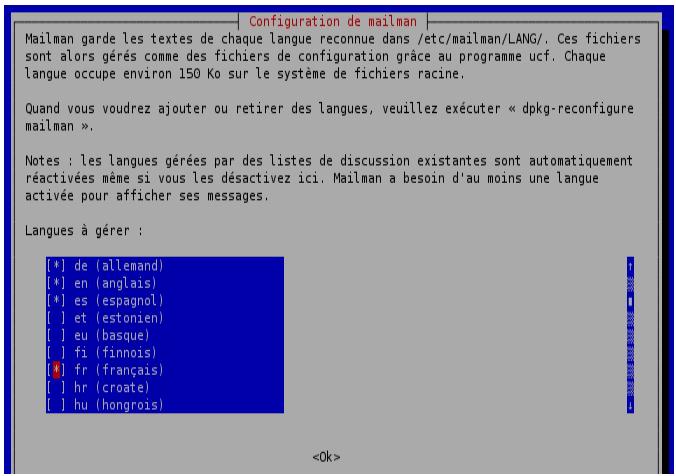

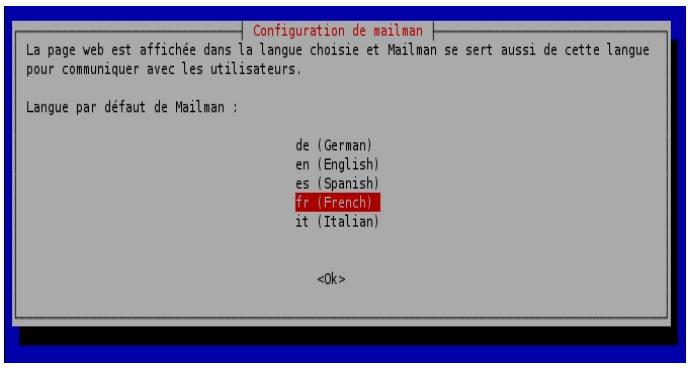

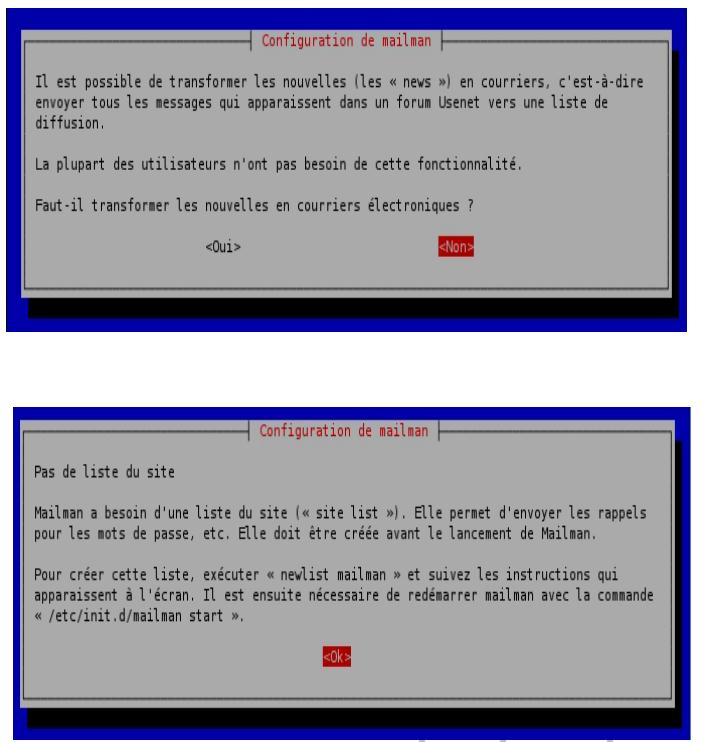

# aptitude install alternc-mailmanAprès vous avoir confirmé l'installation, notamment des dépendances, Debconf vous pose quelques questions relatives au package Mailman :

Cochez les langues que vous souhaitez utiliser dans votre gestionnaire de listes de discussions.

et choisissez la langue par défaut des nouvelles listes.

Ne vous inquiétez pas de l'absence de la liste « mailman » principale : l'installation du package alternc-mailman créera cette liste principale si besoin.

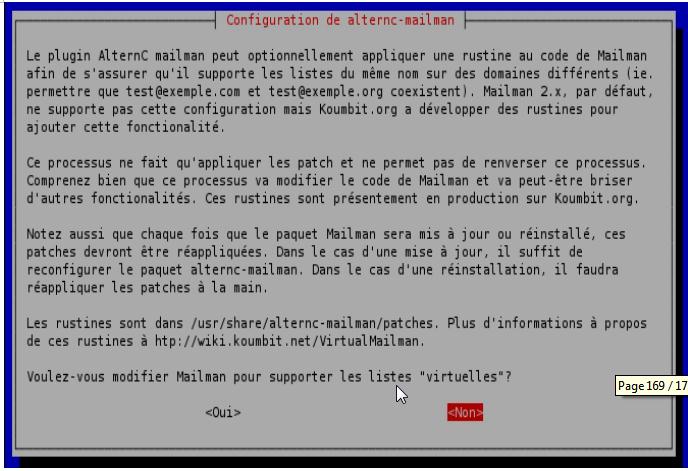

Ce paramètre est important : il est fourni par alternc-mailman pour vous proposer de modifier Mailman pour supporter les « listes virtuelles ». Dans ce mode (si vous cochez oui) vous pourrez avoir, sur ce serveur, des listes ayant la même partie gauche de l'arobase et appartenant à des domaines différents. Par exemple :

discussion@mondomaine.fr

et

discussion@autredomaine.net

pourront être hébergées sur le même serveur.

Sans cela, Mailman interdit plusieurs listes du mĂŞme nom sur le mĂŞme serveur.

Sur un serveur neuf, il n'y a aucune raison de ne pas profiter de cette possibilité.

Sur un serveur existant, vous feriez mieux de conserver le paramètre choisi jusque-là , sinon votre mailman risque d'avoir un comportement étrange…

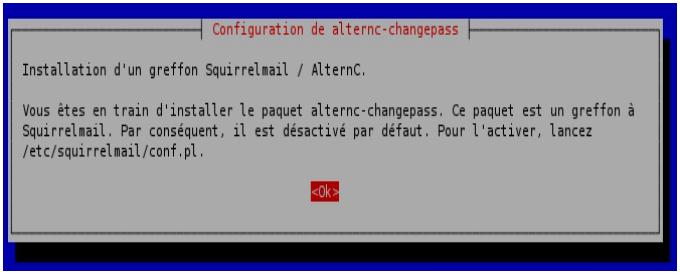

7-2-3. Installation du module de changement de mot de passe dans squirrelmail pour AlternC▲

Ce module permet de laisser aux utilisateurs la possibilité de changer leur mot de passe depuis le webmail squirrelmail.

Le webmail permet à tout utilisateur disposant d'un compte POP/IMAP sur le serveur de lire son courrier à travers une interface web simplissime. Grâce à ce module, vous pourrez modifier votre mot de passe en cliquant sur « options » puis « changer mon mot de passe » dans le webmail

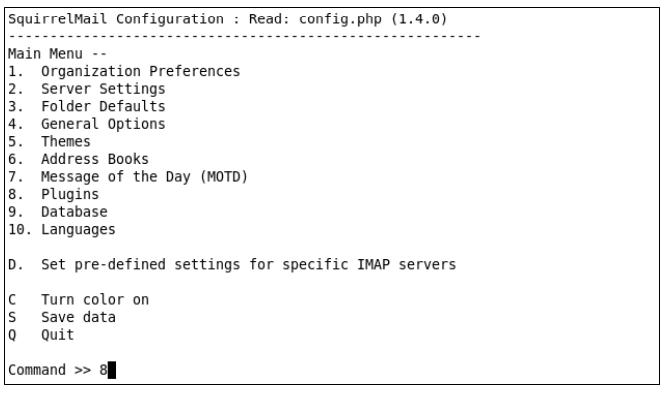

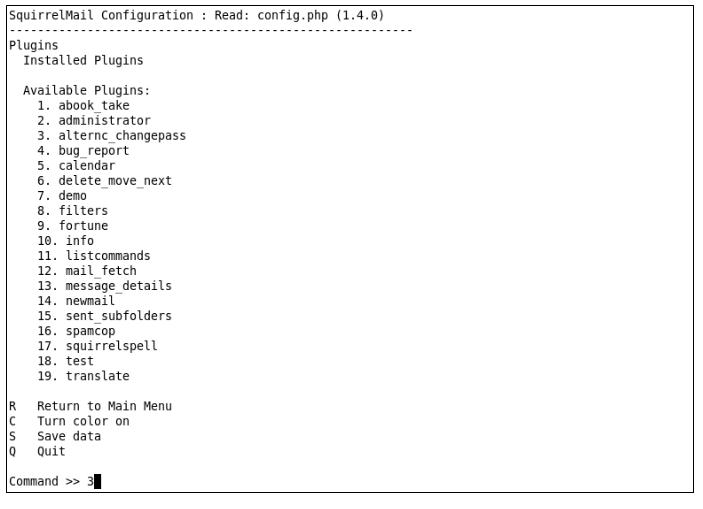

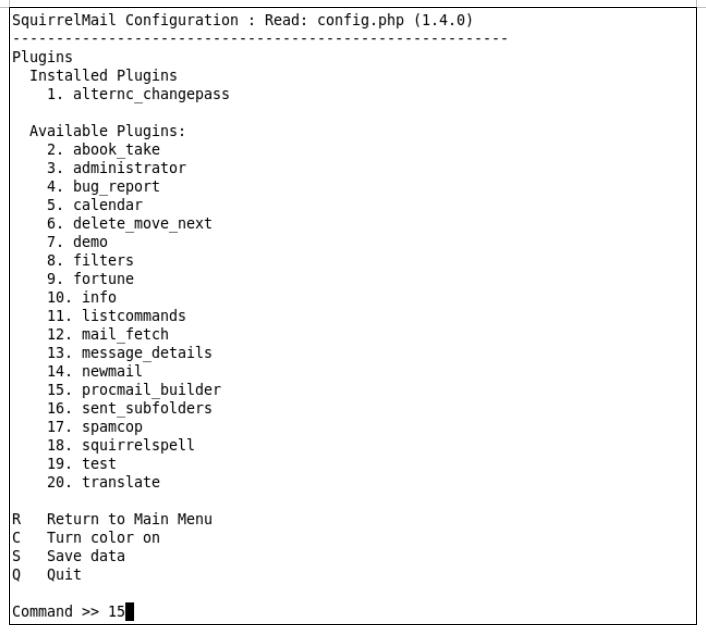

# aptitude install alternc-changepassUne fois le module installé, il faut l'activer dans Squirrelmail. Pour cela, tapez la commande suivante :

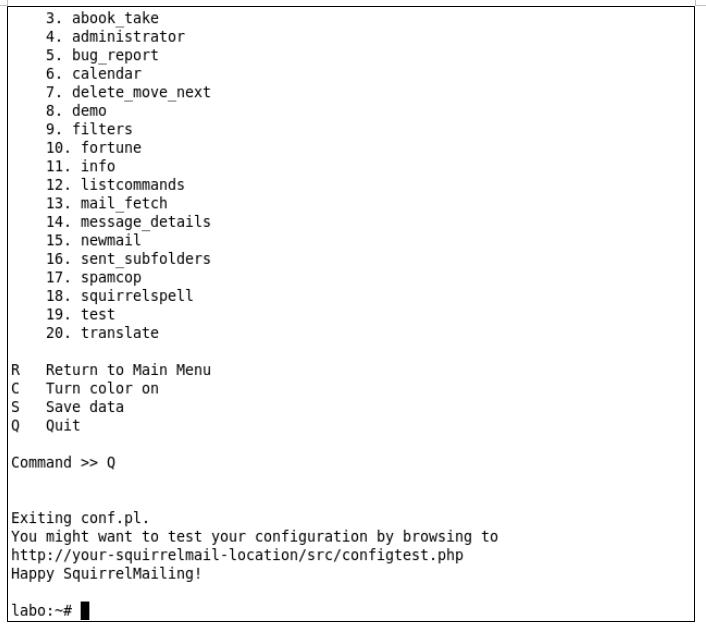

# /etc/squirrelmail/conf.plpuis allez dans le menu 8 (plugins) et tapez le numéro du plugin alternc_changepass.

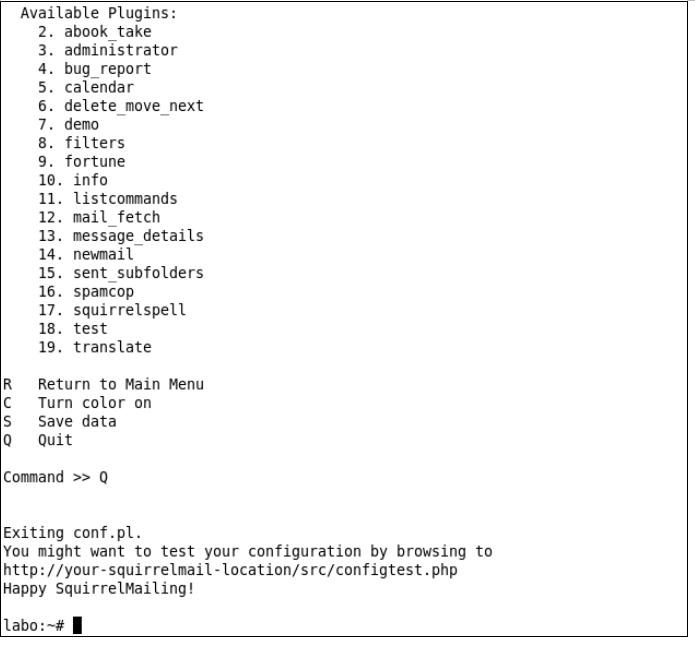

tapez ensuite S pour sauver et Q pour quitter la configuration de Squirrelmail

Et voilà  ! Vos utilisateurs peuvent désormais modifier eux-mêmes leur mot de passe de messagerie. Notez que le module de politiques de mot de passe est également installé.

7-2-4. Installation de Procmail▲

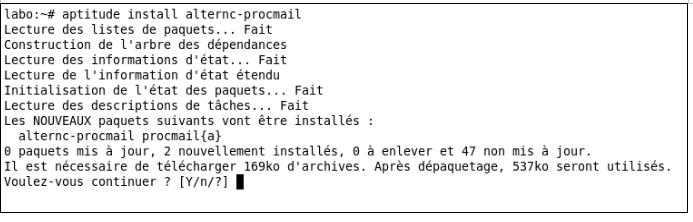

Le module AlternC-procmail s'appelait auparavant AlternC-procmailbuilder. Il utilise le logiciel Procmail pour permettre aux utilisateurs du service de courrier électronique (notamment ceux utilisant IMAP ou le webmail intensivement) de définir des filtres sur leur boite aux lettres. Pour l'installer, c'est aussi simple que pour le précédent :

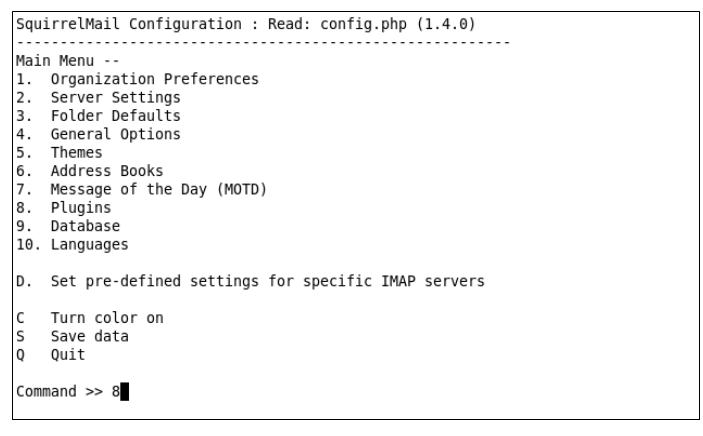

# aptitude install alternc-procmailUne fois le module installé, il faut l'activer dans Squirrelmail. Pour cela, tapez la commande suivante :

# /etc/squirrelmail/conf.plpuis allez dans le menu 8 (plugins) et tapez le numéro du plugin alternc_changepass.

tapez ensuite S pour sauver et Q pour quitter la configuration de Squirrelmail

Et voilà  ! Vos utilisateurs peuvent désormais aller dans le menu « options » de leur compte dans le webmail Squirrelmail, puis choisir « filtrer les messages ». Une interface web simple leur propose alors de créer des filtres de message parmi lesquels :

- le fait de classer un mail dans un des dossiers IMAP en fonction du destinataire, du sujet ou de l'expéditeur ;

- le fait de répondre automatiquement avec un message prédéfini (typiquement un message d'absence du bureau, ou de vacances, ou de remplacement d'un service par un autre, un message d'accusé de réception, etc.). C'est la fonction bien connue de répondeur automatique.

7-3. Certificats SSL▲

7-3-1. Introduction▲

Après l'installation d'un AlternC de base, il n'est pas possible de se connecter au bureau en HTTPS, mais uniquement en HTTP non sécurisé. En effet, pour activer le HTTPS, il faut disposer d'un certificat client, idéalement un certificat reconnu par une autorité de certification. Nous allons donc vous expliquer comment générer un certificat SSL pour AlternC, qui sera utilisé par tous les services sachant utiliser la cryptographie, à savoir :

- le HTTPS pour le panel ;

- le POPS et l'IMAPS pour le courrier des utilisateurs ;

- le SMTPS pour le courrier sortant et entrant ;

- le FTPS pour les transferts de fichier ;

- d'autres services utilisant la cryptographie, comme Jabber.

7-3-2. Les fichiers de certification▲

Le principe du certificat de sécurité SSL est un peu compliqué, voici donc une petite introduction qui vous permettra de mieux comprendre de quoi nous parlerons ensuite.

Le principe de cryptographie utilisé sur ce type de service est le suivant : vous générez une paire de clés RSA privée et publique, qui va vous permettre de vous identifier auprès des clients du réseau, et qui va permettre aux clients du réseau de chiffrer des données à votre destination, et de vérifier votre identité.

Une clé RSA peut être protégée par un mot de passe. Elle ressemble à ceci :

-----BEGIN RSA PRIVATE KEY-----

MIICXQIBAAKBgQDQe9Ckq4c9RdjqIgHa5fEwV/nZhSxWrMUdA1z1jtFnH1xNtxDR

gaEnxPCGyIi/Q7/9u+nrAdBSqgFvl+lVkQmiIXeWJd85ila1aPxCFJx/CmoNOcW/

fGY+fSLJ8gUpHxZctzEA+Eq5rxd5RzCzwjkD/2/GUfV0stkVrxPTrV+ENwIDAQAB

AoGAV4OBw33VGR1WvoFj8fUP11E2qd5DDGcdnt4oiVNYB0ecwWqU/rzBXyZGKO3I

qTDRSLs2p9VtEyYV0DgeVDK7rbcVI71yWfks4HfV9gNr4VMnBGi3XoajhGh23OOT

LtlmudVSVbcmtHGzpxjL0hP07G/IeBDbeoIIwIj35QxFViECQQDo3lJtVPomItfe

rWeT4+sG95c6FzoQf8kIMiYs0S19i266zOuR1jfLpHTT3QSiuKDsHVHKJHtTezQx

8C/nrthpAkEA5TFnun5N8y+pm5gSfd/cJEZDTcI4F0rWy28cPOk3iSWnR9vR3Tqv

e485kDQJWm8+A3mwgLYDF5ullM8WgpLjnwJBAKgSVkGs9ILz4QRJ+ZkHBknYB2EZ

BIKGCE2PDHiKXR/gtAHFBz0R9OFZCC0lt0POp+7i1nZkUFKXeLuWVK0OSAkCQQCv

rttQPRkLXHGqbztdeYeJ1sIojMPqNtfHQPhoSGzlmBNOJdYMurtg/zykqP6yb6sd

ht4hC2P7aLfYBZW/qVEJAkADoNCKAAiO7GKE9MnnIg2j1Jh7tzMiGWYWyG3Gfy/8

rkknsOWKG/r3RuZXm1XxVP1Jq/75ukZESmktZMYMcYXz

-----END RSA PRIVATE KEY-----

- Vous générez une requête de certificat, appelée Certificate Request, ou CSR, basée sur cette paire de clés.

- Vous envoyez cette requête de certificat à une autorité de certification. Une requête de certificat ressemble à ceci :

-----BEGIN CERTIFICATE REQUEST-----

MIIBhDCB7gIBADBFMQswCQYDVQQGEwJBVTETMBEGA1UECBMKU29tZS1TdGF0ZTEh

MB8GA1UEChMYSW50ZXJuZXQgV2lkZ2l0cyBQdHkgTHRkMIGfMA0GCSqGSIb3DQEB

AQUAA4GNADCBiQKBgQDQe9Ckq4c9RdjqIgHa5fEwV/nZhSxWrMUdA1z1jtFnH1xN

txDRgaEnxPCGyIi/Q7/9u+nrAdBSqgFvl+lVkQmiIXeWJd85ila1aPxCFJx/CmoN

OcW/fGY+fSLJ8gUpHxZctzEA+Eq5rxd5RzCzwjkD/2/GUfV0stkVrxPTrV+ENwID

AQABoAAwDQYJKoZIhvcNAQEFBQADgYEAae5QhvaCbYECHwy6nomxjAX2QFPre/PR

dlbMzP4KPGkKokbsNRXh7AY2qIbIrT9psVvL0ynaF8L5IFpzN6Upr1SHN1/KtZyM

NdUWfXyBbzFkb4XcbrHDtPbtpOr5ZNLNr6rwXRMvFgmtuqgL/Bn+/Y+LKDuEnDo8

sz1/2ZZrl5U=

-----END CERTIFICATE REQUEST-----

- L'autorité de certification vérifie le nom de domaine et si besoin d'autres informations relatives à ce domaine, et vous retourne un certificat SSL.

- L'autorité a peut-être un certificat intermédiaire, le sien, que vous devez télécharger de même.

- Vous installez tout cela (certificat intermédiaire, certificat et clé privée RSA) dans votre serveur aux bons endroits, et configurez les services pour proposer du SSL/TLS.

Un certificat, qu'il soit intermédiaire ou terminal (le vôtre) ressemble à ceci :

-----BEGIN CERTIFICATE-----

MIIFezCCBGOgAwIBAgIDRO0NMA0GCSqGSIb3DQEBBQUAMIHKMQswCQYDVQQGEwJV

UzEQMA4GA1UECBMHQXJpem9uYTETMBEGA1UEBxMKU2NvdHRzZGFsZTEaMBgGA1UE

ChMRR29EYWRkeS5jb20sIEluYy4xMzAxBgNVBAsTKmh0dHA6Ly9jZXJ0aWZpY2F0

ZXMuZ29kYWRkeS5jb20vcmVwb3NpdG9yeTEwMC4GA1UEAxMnR28gRGFkZHkgU2Vj

GjAYBgNVBAMTEXd3dy5zb3MtbWFpbnMuY29tMIIBIjANBgkqhkiG9w0BAQEFAAOC

AQ8AMIIBCgKCAQEA2qhZ8zYQQwm2Bdck/YbaRjYZagk0UTt5bAChzG0VvcqHu4pC

…

…

A1UdIwQYMBaAFP2sYTKTbEXW4u6FX5q653aZaMznMCsGA1UdEQQkMCKCEXd3dy5z

b3MtbWFpbnMuY29tgg1zb3MtbWFpbnMuY29tMA0GCSqGSIb3DQEBBQUAA4IBAQA2

HIOAlzPf9QsXRDTrCQJDeHVSJlka3p7fpDd93yMOnmcoyrcEJsAMtAX4OeWqy13U

EGokjN9WPwcU7sn5lSEgea9bUepXriAd4JuPH8fD6ZsXfpf3zWWdUma0KE8XHMIi

wtHP8PVvflu4KKpE2muhkEbExHXAs8hhVTgJ1MXZ13rxlDxUbYDKsaBQuGYeToag

EEDOZ0Ddu3VNV2Gm8WLoPc8SnDNTDbNZwV2V1SMU3B4Bf2XTfpndEjbjxAsyZB3A

s7jM9Py5QmzB+yukdViS

-----END CERTIFICATE-----

Pour gérer tout cela, on utilisera la ligne de commande openssl accompagnée d'un fichier de configuration openssl.cnf.

7-3-3. AutoritĂ© intermĂ©diaire▲

Si votre autorité de certification vous fournit un certificat dit « de classe 3 », cela signifie que vous devrez probablement installer un certificat d'autorité intermédiaire dans votre serveur.

Ce certificat intermédiaire est fourni par votre autorité, c'est un fichier au format X.509 PEM (son nom se termine en général soit par .CRT, soit par .PEM).

Afin que votre certificat soit bien reconnu par les clients en face, il faut installer ce certificat intermédiaire dans votre serveur aux bons endroits. Pour cela, procédez ainsi :

- copiez ce certificat intermédiaire dans /etc/ssl/certs sous un nom explicite (par exemple, nous qui utilisons Gandi comme autorité de certification, nous avons un fichier GandiStandardSSLCA.pem) ;

- tapez c_rehash. Cette commande d'openssl recrée des liens symboliques vers votre certificat dans /etc/ssl/certs ;

- ajoutez ce certificat Ă votre ensemble de certificats en tapant

cat GandiStandardSSLCA.pem >>ca-certificates.crtCela ajoute votre certificat intermédiaire à la liste de tous les certificats reconnus sur le système. Il est nécessaire pour Postfix.

Si vous utilisez Postfix, ce qui est le cas par défaut dans AlternC, il faut reconfigurer et redémarrer Postfix comme suit :

dans /etc/postfix/main.cf, assurez-vous d'avoir les lignes suivantes :

smtpd_tls_CAfile = /etc/ssl/certs/ca-certificates.crt

smtp_tls_CAfile = /etc/ssl/certs/ca-certificates.crt

et redémarrez Postfix : en effet, comme postfix est protégé par un chroot, son script de démarrage recopie ca-certificates.crt dans le dossier

/var/spool/postfix/etc/ssl/certs/ pour que ses programmes puissent y accéder

/etc/init.d/postfix restart

7-3-4. Configurer AlternC et Debian Ă l'achat d'un certificat▲

Vous allez donc procéder à l'acquisition (payante via une autorité reconnue ou gratuite via CaCert par exemple) d'un certificat de sécurité pour votre serveur. Pour cela, on procède comme suit.

Tout d'abord modifiez le fichier /etc/ssl/openssl.cnf de votre serveur pour que les clés que openssl génère soient au minimum de 2048 bits. (2048 est bien, vous pouvez mettre 4096, mais évitez d'aller au-delà ).

~# vi /etc/ssl/openssl.cnf

[ req ]

default_bits = 2048

default_keyfile = privkey.pem

distinguished_name = req_distinguished_name

attributes = req_attributes

x509_extensions = v3_ca # The extentions to add to the self signed cert

Ensuite, allez dans votre dossier alternc et lancez une création de paire de clés RSA et de requête de certificat comme suit (les commandes à taper ou instructions sont en gras) :

~# cd /etc/alternc

/etc/alternc/# openssl req -new

Generating a2048 bit RSA private key

…………………………………………………………++++++ …………………………….++++++

writing new private key to 'privkey.pem'

Enter PEM pass phrase: (entrez ici un mot de passe temporaire pour votre clé RSA)

Verifying - Enter PEM pass phrase: (entrez le mĂŞme mot de passe)

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:FR (entrez un pays, important uniquement pour les certificats commerciaux incorporant vos informations de société, adresse, etc.)

State or Province Name (full name) [Some-State]:Ile-de-France

Locality Name (eg, city) []:Paris

Organization Name (eg, company) [internet Widgits Pty Ltd]:AlternC

Organizational Unit Name (eg, section) []:www

Common Name (eg, YOUR name) []:demo.alternc.org (Cette information EST VITALE : elle déterminera le nom de domaine qui sera signé par l'autorité de certification. Ne vous trompez pas : mettez bien l'adresse DNS qualifiée de votre serveur.)

Email Address []:root@alternc.org (mettez votre e-mail ici, cette information ne sera pas utilisée, sauf à la demande d'un certificat d'e-mail, ce qui n'est pas le cas ici)

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []: (n'entrez rien, juste <enter>)

An optional company name []: (n'entrez rien, juste <enter>)

-----BEGIN CERTIFICATE REQUEST-----

MIIB0jCCATsCAQAwgZExCzAJBgNVBAYTAkZSMRYwFAYDVQQIEw1JbGUtZGUtRnJh

bmNlMQ4wDAYDVQQHEwVQYXJpczEQMA4GA1UEChMHQWx0ZXJuQzEMMAoGA1UECxMD

d3d3MRkwFwYDVQQDExBkZW1vLmFsdGVybmMub3JnMR8wHQYJKoZIhvcNAQkBFhBy

b290QGFsdGVybmMub3JnMIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDBBc3t

MX4/RwUT7hcksOLUCpWh3B5vRUbjgyFzxqxWRz2MHFAOBkvR+7TsYSL03EOdJ8hk

imyUlSvSGaQdgyysHCx47YvI81yRsFRAk6KAl/nc2Zi7H+aMZeroYBDhMbb+OZNb

3jxvqDVUIsSyLm5fFqsfl5W+AakLKmEBkaR+qQIDAQABoAAwDQYJKoZIhvcNAQEF

BQADgYEAfzbUzl171L+hCshrPpI5a9vPT3RPTh42dIgA106NJsGTYcIZHpnfw8+l

5etqEztnLCwVb/s7w+bb8a1l79CDwLlTmDNZjVGrp1yeh1j14kwxlnK+gHlSsDJk

NhOTQg+/WC+pIXqRHImvLfdCN9wMzz0MtkJCErWdByLdxKHO/A8=

-----END CERTIFICATE REQUEST-----

Voilà  ! Votre clé privée protégée par un mot de passe a été sauvée dans un fichier privkey.pem, et votre requête de certificat a été affichée sur la console comme ci-dessus.

Nous allons déjà sauver dans un fichier votre CSR en tapant :

cat >alternc.csr <enter>Collez dans la console votre CSR (la Certificate Request ci-dessus, y compris les lignes avec ----)

puis tapez <Enter> et <Control-d> pour quitter cat.

Ensuite, nous allons déchiffrer la clé privée RSA pour la mettre dans le fichier qu'utilisera AlternC pour configurer votre serveur. Tapez :

openssl rsa -in privkey.pem -out apache.pemVotre mot de passe temporaire utilisé plus haut sera requis. Tapez-le puis <enter> :

Enter pass phrase for privkey.pem:

writing RSA key

Ensuite, rendez-vous sur le site de votre autorité de certification, et commencez la génération du certificat (appelée aussi 'enrollment' dans ce petit monde de la certification).

À un moment de l'enrôlement, l'autorité demandera votre requête de certificat (la CSR). Copiez donc le code de la Certificate Request plus haut (y compris les lignes avec ----).

Ensuite, l'autorité délivrera votre certificat, soit à l'écran, soit sous forme d'un fichier téléchargeable. Ce fichier contient un certificat qui ressemble à celui montré au début de ce chapitre.

Collez ce certificat dans votre presse-papiers et tapez, en tant que root, sur votre serveur :

cat >>/etc/alternc/apache.pem(puis enter)

Collez dans ce cat votre certificat (y compris les lignes avec -----) et tapez Enter et Control-d pour quitter cat.

Vous avez ajouté ainsi à la fin du fichier apache.pem votre certificat. Ce fichier contient donc désormais les clés privées et certificat de votre serveur, l'un sous l'autre.

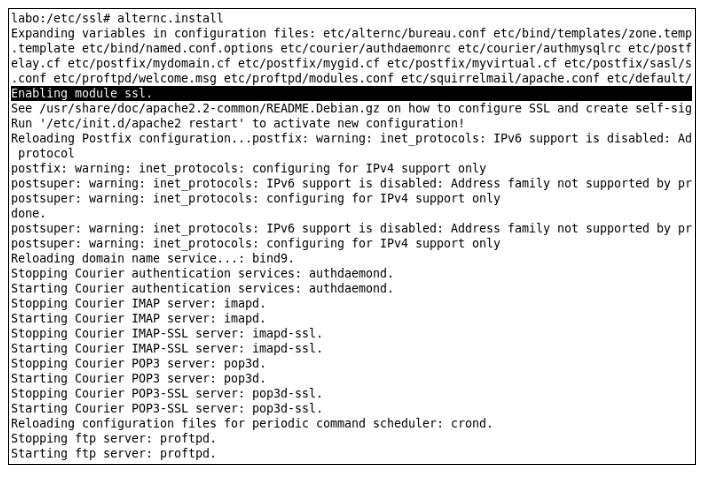

Dernière étape : l'installation de votre certificat dans les logiciels qui l'utiliseront. Pour cela, lancez tout simplement

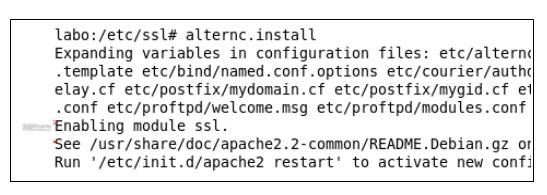

# alternc.installqui relance la configuration des services d'AlternC. cet installeur se rend compte que le certificat a été installé dans apache.pem et configure les logiciels comme il faut (courier-pop, courier-imap, apache, postfix, proftpd) :

La ligne qui vous le confirme (surlignée en noir dans la console ci-dessus) est celle d'Apache indiquant « enabling module ssl »

7-3-5. VĂ©rifier que votre configuration SSL est bonne▲

Une fois tout cela fait, vous voudrez logiquement vérifier que tout cela marche bien. Le plus simple est d'utiliser openssl sur une machine Linux distante (typiquement la votre en local, pas sur votre serveur).

Si vous n'avez pas de machine Linux sous la main de disponible, un Mac dans une fenêtre de Terminal fera l'affaire. Sous Microsoft Windows 2000, XP, Vista et Seven, vous pouvez installer Cygwin, qui contient le package openssl et vous permet de lancer toutes les commandes associées. (Sous Cygwin ou MacOsX, assurez-vous de disposer d'un dossier avec les certificats des autorités de certification reconnues, s'il n'est pas /etc/ssl/certs, remplacez-le dans les lignes ci-dessous.)

Pour vérifier le certificat d'un service, nous allons utiliser la commande openssl s_client, qui permet de simuler un client ssl ou starttls. Cette commande va vous vérifier le certificat fourni par le serveur en SSL ou via la commande STARTTLS. Remplacez bien évidemment demo.alternc.org par l'adresse de votre serveur.

VĂ©rifier le SMTPÂ :

openssl s_client -CApath /etc/ssl/certs -connect demo.alternc.org:25 -starttls smtp

et les autres services. imap-ssl et pop-ssl :

openssl s_client -CApath /etc/ssl/certs -connect demo.alternc.org:993

openssl s_client -CApath /etc/ssl/certs -connect demo.alternc.org:995

https :

openssl s_client -CApath /etc/ssl/certs -connect demo.alternc.org:443

À chaque fois, la commande se connecte à votre serveur et vérifie la validité de votre certificat par rapport aux autorités locales installées sur le PC qui contrôle.

OpenSSL doit donc afficher quelque chose comme ceci :

New, TLSv1/SSLv3, Cipher is DHE-RSA-AES256-SHA

Server public key is 2048 bit

Compression: NONE

Expansion: NONE

SSL-Session:

Protocol : TLSv1

Cipher : DHE-RSA-AES256-SHA

Session-ID: BA14AC86177FADBED803325BF91BE81BABA7C2441F9217A86A837BC2EE825AA9

Session-ID-ctx:

Master-Key: 6A42787B38AB012C4284987C5BA21208F286D4B9990B9DAEC75B68120C2A3DAE8C31072D96CBFCF214EBD37C9E38ECAA

Key-Arg : None

Start Time: 1277661761

Timeout : 300 (sec)

Verify return code: 0 (ok)

---

La ligne importante est « Verify return code » qui doit valoir « 0 (ok) ». Sinon votre certificat est probablement mal installé.

7-4. Services externes▲

Pour chaque nom de domaine hébergé sur votre serveur, il faut préciser au moins deux serveurs DNS qui répondront aux requêtes DNS des internautes pour le domaine installé.

Votre serveur sous AlternC peut servir de DNS primaire pour vos domaines installés, mais il lui faut un DNS secondaire, appelé aussi esclave DNS.

De même, votre serveur sous AlternC héberge des comptes e‑mail pop ou imap, ou des alias, pour lesquels il peut être utile de disposer d'un serveur de secours, appelé MX secondaire. Celui-ci recevra le courrier si votre serveur est en panne ou éteint. Le serveur MX secondaire renverra en bloc votre courrier quand votre serveur AlternC principal sera à nouveau en fonction.

Ces deux services, qui nécessitent un second serveur, peuvent être facilement configurés via AlternC, et voici comment…

7-4-1. DNS Esclave sur un autre serveur▲

Le principe du DNS esclave, ou DNS secondaire, est assez simple : votre serveur, qui héberge un certain nombre de domaines, dispose d'un fichier zone (situé dans /var/alternc/bind/zones/) pour chaque domaine hébergé.

Pour disposer d'un DNS secondaire, il faut réaliser deux tâches :

- le serveur secondaire doit connaitre la liste des noms de domaines que vous hébergez ;

- il doit synchroniser le contenu de la zone de chacun de ces domaines, pour pouvoir servir les requêtes DNS indépendamment de l'état de fonctionnement du DNS primaire.

La seconde tâche est exécutée naturellement par les serveurs DNS comme Bind9, que nous utilisons sur AlternC et que nous conseillons. Le protocole DNS définit pour cela une commande spéciale, appelée AXFR, ou « Transfert de Zone ».

En voici un exemple :

apollon:~# dig axfr alternc.org @primary

; <<>> DiG 9.5.1-P3 <<>> axfr alternc.org @primary

;; global options: printcmd

alternc.org.14400INSOAprimary.heberge.info. root.brassens.heberge.info. 2010020102 2160 360 60480 14400

alternc.org.14400INNSprimary.heberge.info.

alternc.org.14400INNSsecondary.heberge.info.

alternc.org.14400INMX5 alternc.org.

alternc.org.14400INA91.194.60.27

Debian.alternc.org.14400INA91.194.60.27

demo.alternc.org.14400INA91.194.60.151

svn.alternc.org.14400INA91.194.60.27

www.alternc.org.14400INA91.194.60.27

;; Query time: 2 msec

;; SERVER: 91.194.60.2#53(91.194.60.2)

;; WHEN: Fri Oct 1 10:30:55 2010

La première tâche, elle, était traditionnellement faite « à la main » : un administrateur système demandait à un autre de lui servir de DNS secondaire pour une liste de domaines donnée, et les domaines étaient configurés sur le secondaire à la main.

Avec AlternC, il devient nécessaire d'automatiser cette tâche, car n'importe quel utilisateur du panel peut ajouter ou supprimer un ou plusieurs noms de domaine sur son compte.

Il existe donc un package Debian, nommé « alternc-slavedns », qui doit être installé sur un serveur DNS secondaire (qui n'utilise lui-même pas forcément AlternC), et qui permet au secondaire de synchroniser la liste des domaines installés avec un ou plusieurs serveurs sous AlternC.

Voici comment installer ce package sur un serveur Debian :

- ajoutez tout d'abord le dépôt Debian de AlternC sur votre serveur.

dans /etc/apt/sources.list, ajoutez la ligne :

deb http://Debian.alternc.org stable main- tapez ensuite, en tant que root :

# gpg --keyserver subkeys.pgp.net --recv 5F0456418B1C488D

# gpg --export --armor 5F0456418B1C488D | apt-key add -

# aptitude update

# aptitude install alternc-slavednsLe package alternc-slavedns, ainsi que ses dépendances (essentiellement wget et bind9) seront installés en même temps.

Une fois ce package installé, vous devrez dérouler la procédure suivante pour chaque serveur AlternC utilisant ce serveur secondaire :

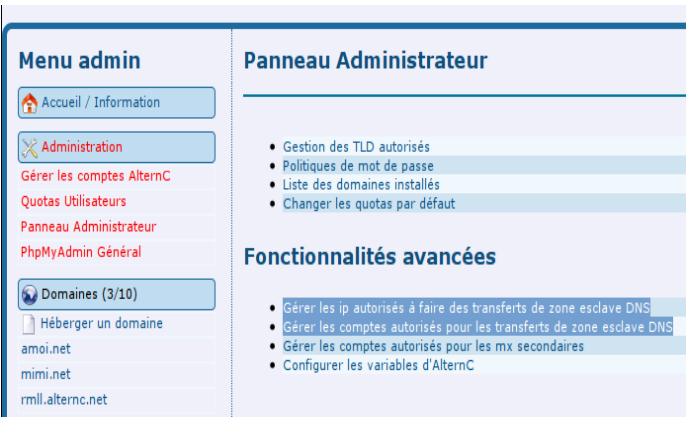

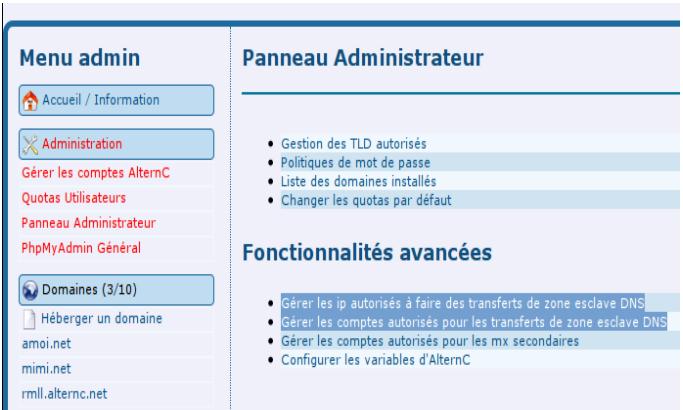

- sur votre serveur AlternC, connectez-vous sur le compte « admin » et cliquez sur « panneau administrateur »

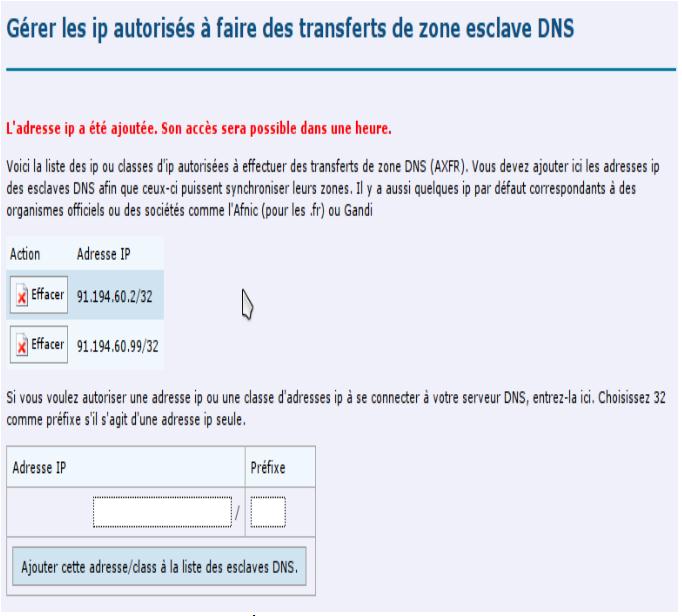

Cliquez ensuite sur « Gérer les IP autorisées à faire des transferts de zone esclave DNS ».

Dans ce formulaire, vous devez renseigner l'adresse IP du ou des serveurs DNS secondaires qui se connecteront Ă votre serveur sous AlternC. Dans notre exemple, nous avons mis 91.194.60.2 et 91.194.60.99Â :

Cette autorisation sera injectée dans la configuration de Bind dans l'heure qui suit, et Bind autorisera alors ces adresses IP, et uniquement celles-ci, à utiliser la requête DNS « AXFR » sur les domaines hébergés.

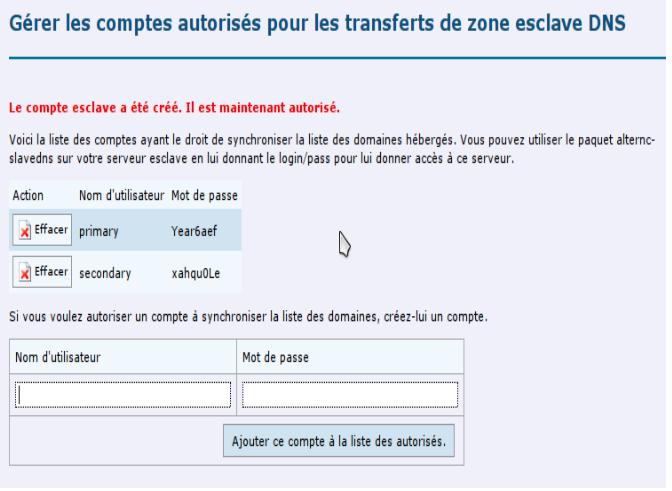

Ensuite, revenez sur le « panneau administrateur » et cliquez sur « Gérer les comptes autorisés pour les transferts de zone esclave DNS ».

Dans ce formulaire, créez un compte pour chaque serveur DNS secondaire qui se synchronisera sur votre serveur AlternC. Ici nous avons créé deux comptes, un pour primary et un pour secondary, qui sont nos deux serveurs DNS principaux (voir les architectures proposées plus bas dans ce chapitre) :

Voilà . Attendez une petite heure, et connectez-vous alors sur votre serveur DNS secondaire pour y configurer votre serveur sous AlternC comme suit (dans notre exemple, le secondaire s'appelle « secondary » et le serveur AlternC s'appelle « alternc » :

- Allez dans /etc/alternc/slavedns/

- Recopiez le fichier defaults.conf sous un autre nom (typiquement celui de votre serveur AlternC)Â :

# cp defaults.conf alternc.conf- modifiez avec votre éditeur préféré le fichier alternc.conf :

# emacs alternc.conf- et remplacez les informations requises :

PROTOCOL=http s

HOST=alternc.octopuce.fr

MASTERIP=91.194.60.152

LOGIN=secondary

PASSWORD=xahqu0LeRemplissez ce fichier de configuration ainsi :

protocol : mettez HTTP si votre serveur AlternC n'a pas de certificat SSL pour le HTTPS. Sinon mettez HTTPS ;

host : mettez le nom de domaine de votre serveur alternc, ici « alternc.octopuce.fr » ;

masterip : mettez l'adresse IP publique de votre serveur alternc ;

login et password : mettez le nom d'utilisateur et le mot de passe que vous avez créé plus tôt sur le serveur AlternC (ici : secondary et xahqu0Le).

Et voilà , c'est tout !

Désormais, toutes les heures, votre serveurDNS secondaire ira chercher la liste des domaines hébergés sur votre ou vos serveurs sous AlternC, et modifiera automatiquement la configuration de son bind9 pour lui demander de synchroniser le contenu des zones DNS depuis les serveurs AlternC.

Comment cela marche-t-il ?

Pour mettre le nez dans le moteur, lancez, sur votre serveur secondaire, la commande suivante (en tant que root)Â :

# alternc-slavedns

no change found for 'alternc.conf'Pour fonctionner, alternc-slavedns télécharge une page sur votre AlternC, en s'identifiant avec le login et le mot de passe que vous avez défini dans le panneau de contrôle administrateur.

Si de nouveaux domaines ont été installés ou si des domaines ont été désinstallés du serveur AlternC correspondant, le fichier reçu est transformé en fichier de configuration valide pour bind9, et bind9 est rechargé. Les fichiers de alternc-slavedns sont situés à deux endroits :

- la liste des domaines de chaque serveur est dans /var/cache/slavedns/, avec tout simplement un fichier .conf par serveur AlternC, et une ligne par domaine hébergé

# cat/var/cache/slavedns/brassens.conf

alternc.org

alternc.fr

mondomaine.com

- la configuration de bind9 est stockée dans /etc/bind9/slavedns/, avec tout simplement un fichier .conf par serveur AlternC, et un bloc slave par domaine, comme dans l'exemple ci-dessous :

zone "montest.fr" {

type slave;

allow-query { any; };

file "montest.fr";

masters { 91.194.60.152; };

};

Vous pouvez ainsi vérifier facilement que alternc-slavedns a bien pris en compte vos nouveaux noms de domaines.

Enfin, si vous voulez forcer la mise à jour immédiate de la liste des domaines sur le secondaire, tapez, en tant que root :

# alternc-slavedns

changes detected for 'brassens.conf', applyingComment architecturer mes serveurs ?

La question est intéressante et nous a souvent été posée. Lorsque vous disposez de plusieurs serveurs sous AlternC, il est évident que vous pouvez utiliser un seul et même secondaire qui se synchronisera avec tous vos serveurs.

Par exemple, si vous avez 10 serveurs AlternC numérotés de alternc1.example.com à alternc10.example.com, vous pouvez très bien installer alternc-slavedns sur alternc1 et 2, configurer le 1 pour qu'il se synchronise sur le alternc-slavedns du 2, et configurer tous les autres pour qu'ils se synchronisent sur le 1.

Ainsi, vos domaines hébergés sur alterncX indiqueront chez le registrar les serveurs DNS :

alternc1.example.com.

alterncX.example.com.

pour qu'ils soient hébergés par votre infrastructure, sauf les domaines de alternc1 qui mettront alternc1 et alternc2.

Cette solution parait facile Ă mettre en Ĺ“uvre, mais peut porter Ă confusion, car elle utilise le mĂŞme nom pour le panneau de contrĂ´le web et le serveur DNS.

On préférera donc utiliser un second nom DNS pour vos deux serveurs, et installer AlternC-slavedns sur deux d'entre eux.

Ainsi, faites pointer, par exemple, le nom primary.example.com vers l'IP de alternc1 et secondary.example.com vers l'IP de alternc2.

Installez ensuite alternc-slavedns sur alternc1 et alternc2 et configurez tous vos serveurs pour qu'ils se synchronisent sur alternc1 et alternc2 (sauf sur eux-mĂŞmes bien entendu).

Enfin, demandez à tous vos utilisateurs de mettre comme serveurs DNS, chez leur registrar, les valeurs suivantes :

primary.example.com.

secondary.example.com.

Cette configuration est plus simple à mémoriser. Elle permet éventuellement, à terme, de disposer de serveurs DNS en dehors de votre réseau (externaliser le secondary) ou de déplacer ce service facilement sur d'autres serveurs.

Et si je n'ai qu'un seul serveur sous AlternC avec une seule IPÂ ?

C'est un cas classique des toutes petites structures qui hébergent elles-mêmes un serveur chez un gros prestataire (comme rackspace ou ovh), ou qui hébergent sur leur accès ADSL et qui souhaitent disposer d'un serveur DNS secondaire automatique.

L'équipe d'AlternC fournit gracieusement un service de DNS secondaire pour ces utilisateurs : pour cela, envoyez un simple e‑mail à equipe@alternc.org ou contactez-nous sur l'irc #alternc sur freenode, et envoyez-nous les informations suivantes :

-Â le nom dns de votre serveur AlternCÂ ;

- son adresse IP publique ;

-Â le login et le mot de passe Ă utiliser pour synchroniser la liste des DNS.

De votre côté, vous devrez autoriser l'IP 91.194.60.145 à effectuer un transfert de zone DNS, et vous devrez mettre comme serveur DNS chez votre registrar :

- votre serveur comme primaire ;

-Â ns2.alternc.org comme secondaire.

Voilà , c'est aussi simple que cela !

7-4-2. MX Secondaire sur un autre serveur▲

Le principe du MX secondaire, appelé aussi « backup MX », est simple : votre serveur héberge un certain nombre de domaines. Il dispose d'un fichier zone (situé dans /var/alternc/bind/zones/). Pour chacun de ces domaines. Ce fichier précise quel serveur héberge le mail de ce domaine, sous la forme d'une ligne, nommée « champ MX » comme dans l'exemple ci-dessous :

$TTL 4H

;

; BIND data file for domain alternc.org

;

@ IN SOA primary.heberge.info. root.brassens.heberge.info. (

2010020102Â ; serial

2160Â ; refresh (6h)

360Â ; retry (1h)

60480Â ; expiry (7d)

14400 )Â ; RR TTL (24h)

IN NS primary.heberge.info.

IN NS secondary.heberge.info.

IN MX 5 brassens.heberge.info.

IN A 91.194.60.27

La ligne avec le « MX 5 » montre donc que « brassens.heberge.info » est le serveur de mail du domaine alternc.org.

Hélas ! un serveur étant par définition peu fiable, il arrive qu'il tombe en panne, et pendant ce temps, votre mail n'arrive pas, et les autres serveurs SMTP du monde entier qui tentent de s'adresser à vous doivent conserver les mails qui vous sont destinés. Une fois votre serveur de mail de retour, il peut se passer un temps important avant que vous ayez reçu tous les mails en attente, et vous pourriez même en avoir perdu certains, si les serveurs d'en face n'ont pas conservé assez longtemps les mails de votre domaine.

C'est pour cette bonne raison qu'il est utile de disposer d'un second serveur de mail, qui apparait alors sous la forme d'une seconde ligne IN MX 10 (le 10 étant un poids plus faible, ce n'est pas lui qui recevra les mails en priorité) :

IN NS primary.heberge.info.

IN NS secondary.heberge.info.

IN MX 5 brassens.heberge.info.

IN MX 10 apollon.serverside.fr.

IN A 91.194.60.27

Ainsi, en cas de panne de brassens, les mails seront reçus par apollon, qui les enverra à brassens une fois celui-ci revenu à la vie.

Pour configurer un serveur sous AlternC dans ce sens, il faut procéder ainsi :

Tout d'abord, signalez à votre serveur sous AlternC qu'il devra mettre une ligne de MX secondaire sur tous les domaines qu'il héberge. Cela s'obtient en modifiant le fichier modèle d'AlternC situé dans /etc/alternc/templates/bind/templates/zone.template :

$TTL 1D

;

; BIND data file for domain @@DOMAINE@@

;

@ IN SOA %%ns1%%. root.%%fqdn%%. (

@@SERIAL@@Â ; serial

21600Â ; refresh (6h)

3600Â ; retry (1h)

604800Â ; expiry (7d)

86400 )Â ; RR TTL (24h)

IN NS %%ns1%%.

IN NS %%ns2%%.

IN MX 5 %%mx%%.

IN MX 10 apollon.serverside.fr.

Une fois cela fait, lancez alternc.install pour qu'il propage ce modèle dans /etc/bind/templates/

Vous pouvez aussi modifier directement

/etc/bind/templates/zone.template

pour y ajouter la ligne IN MX 10.

Attention : sur un serveur disposant déjà de domaines installés, il faudra ajouter cette ligne MX à la main dans les fichiers de zone déjà créés dans /var/alternc/bind/zones/. N'oubliez pas, dans ce cas, de modifier la valeur du nombre « serial » pour que la zone soit bien prise en compte partout dans le monde !

Ensuite, nous allons effectuer les mêmes manipulations pour la déclaration des domaines hébergés sur le serveur que dans le chapitre précédent traitant des DNS secondaire.

Pour disposer d'un MX secondaire, il faut que ce serveur secondaire puisse connaitre la liste des noms de domaines que vous hébergez.

Il existe donc un package Debian, nommé « alternc-secondarymx », qui doit être installé sur un serveur MX secondaire (qui n'utilise lui-même pas forcément AlternC), et qui permet au secondaire de synchroniser la liste des domaines installés avec un ou plusieurs serveurs sous AlternC.

Voici comment installer ce package sur un serveur Debian :

- ajouter tout d'abord le dépôt Debian de AlternC sur votre serveur.

Dans /etc/apt/sources.list, ajoutez la ligne :

deb http://Debian.alternc.org stable main

- tapez ensuite, en tant que root :

# gpg --keyserver subkeys.pgp.net --recv 5F0456418B1C488D

# gpg --export --armor 5F0456418B1C488D | apt-key add -

# aptitude update

# aptitude install alternc-secondarymxLe package alternc-secondarymx, ainsi que ses dépendances (essentiellement wget et postfix) seront installés en même temps.

Une fois ce package installé, vous devrez dérouler la procédure suivante pour chaque serveur AlternC utilisant ce serveur secondaire :

- sur votre serveur AlternC, connectez-vous sur le compte « admin » et cliquez sur « panneau administrateur »

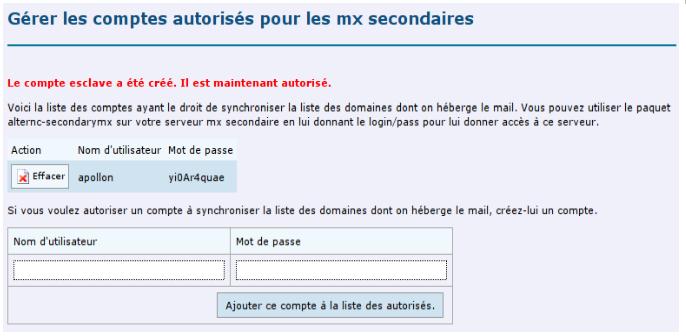

Cliquez ensuite sur « Gérer les comptes autorisés pour les mx secondaires ».

Dans ce formulaire, créez un compte pour chaque serveur MX secondaire qui se synchronisera sur votre serveur AlternC. Ici nous avons créé un compte pour apollon :

Voilà . Connectez-vous alors sur votre serveur MX secondaire pour y configurer votre serveur sous AlternC comme suit (dans notre exemple, le secondaire s'appelle « apollon » et le serveur AlternC s'appelle « alternc » :

- allez dans /etc/secondarymx/Â ;

- recopiez le fichier secondarymx.conf sous un autre nom (typiquement celui de votre serveur AlternC)Â :

# cp secondarymx.conf alternc.conf- Modifiez avec votre éditeur préféré le fichier alternc.conf :

# emacs alternc.conf- et remplacez les informations requises :

HOST=alternc.octopuce.fr

MASTERIP=91.194.60.152

LOGIN=apollon

PASSWORD=yi0Ar4quaeRemplissez ce fichier de configuration ainsi :

host : mettez le nom de domaine de votre serveur alternc, ici « alternc.octopuce.fr » ;

masterip : mettez l'adresse IP publique de votre serveur alternc ;

login et password : mettez le nom d'utilisateur et le mot de passe que vous avez créé plus tôt sur le serveur AlternC (ici : apollon et yi0Ar4quae).

Et voilà , c'est tout !

Désormais, toutes les heures, votre serveur MX secondaire ira chercher la liste des domaines hébergés sur votre ou vos serveurs sous AlternC, et modifiera automatiquement la configuration de son postfix pour lui demander de servir de serveur de mail de secours pour vos serveurs AlternC.

Comment cela marche-t-il ?

Pour mettre le nez dans le moteur, lancez, sur votre serveur secondaire, la commande suivante (en tant que root)Â :

# secondarymx

no change found for 'alternc.conf'Pour fonctionner, alternc-secondarymx télécharge une page sur votre AlternC, en s'identifiant avec le login et le mot de passe que vous avez défini dans le panneau de contrôle administrateur.

Si des nouveaux domaines ont été installés ou si des domaines ont été désinstallés du serveur AlternC correspondant, le fichier reçu est transformé en fichier de configuration valide pour postfix, et postfix est rechargé. Les fichiers de alternc-secondarymx sont situés dans /var/cache/secondarymx.

Vous pouvez ainsi vérifier facilement que alternc-slavedns a bien pris en compte vos nouveaux noms de domaines.

Enfin, si vous voulez forcer la mise à jour immédiate de la liste des domaines sur le secondaire, tapez, en tant que root :

# alternc-secondarymx