2. Rûˋseaux locaux▲

2-1. Prûˋambule▲

Ce cours n'est pas un cours gûˋnûˋral sur les rûˋseaux, mais une prûˋsentation minimale de cette technologie pour pouvoir aborder le cours de concepts et programmation TCP/IP sous UNIX. TCP/IP est le protocole le plus rûˋpandu dans le monde grûÂce û l'Internet. En 1980 il ne comptait que quelques dizaines d'hûÇtes, en juin 1996 ce nombre ûˋtait de 12 millions de machines, rûˋparties en prû´s de 500 000 rûˋseaux (par comparaison, en fûˋvrier 1995, les mûˆmes chiffres ûˋtaient 4 850 000 machines pour plus de 71 000 rûˋseaux locaux).

En janvier 2003, le nombre de machines(3) directement accessibles sur le rûˋseau ûˋtait de 180 000 000 selon l'ISC(4). Depuis on ne compte plus tant la croissance est importante... Pour la France, l'AFNIC propose ûˋgalement quelques statistiques(5)... Il n'existe pas de ô¨ô bottinô ô£ gûˋnûˋral du rûˋseau, par contre Bill Cheswick des Bell labs l'a cartographiûˋ, et le rûˋsultat est fascinantô :

2-2. Gûˋnûˋralitûˋs - LAN▲

2-2-1. Gûˋnûˋralitûˋs▲

Un rûˋseau informatique met en relation des ordinateurs, comme un rûˋseau tûˋlûˋphonique met en relation des personnes.

Des ordinateurs sont dits ô¨ô en rûˋseauxô ô£ dû´s lors qu'ils partagent une technologie qui leur permet de communiquer ensemble.

Le plus souvent cette technologie se matûˋrialise physiquement par une liaison avec un cûÂble conducteur. Sur ce type de support, un signal ûˋlectrique vûˋhicule les messages informatiques. Il existe d'autres types de supports en pleine expansion comme les liaisons par ondes hertziennes, rayon laser, infrarouge...

Sans connaissance prûˋalable concernant les rûˋseaux informatiques, on peut imaginer quantitûˋ d'interrogations û partir de cette hypothû´se de raccordementô :

- Comment reconnaûÛtre un correspondantô ?

- Comment dialoguer avecô ?

- Comment diffuser l'information û plusieurs correspondantsô ?

- Comment ûˋviter la cacophonieô ?

- Y a-t-il une hiûˋrarchie des machinesô ?

- Y a-t-il un chef d'orchestreô ?

- ...

Toutes ces questions (et bien d'autres) trouveront une rûˋponse dans ce cycle de cours. Ces rûˋponses sont gûˋnûˋralement formulûˋes dans un ô¨ô protocoleô ô£, une sorte de mode d'emploi des rûˋseaux. Il y a des centaines de protocoles diffûˋrents sur l'Internet, certains sont trû´s populaires, d'autres absolument pas.

2-2-2. Modû´le de communication OSI▲

Le concept de base de tout ce cours est celui de la ô¨ô commutation de paquetsô ô£, une vieille idûˋe de l'informatique(6) contrairement û l'approche par circuits virtuels plus utilisûˋe en tûˋlûˋphonie.

Les donnûˋes û transmettre d'une machine û une autre sont fragmentûˋes û l'ûˋmission en petits blocs de quelques centaines d'octets munis de l'adresse du destinataire, envoyûˋes sur le rûˋseau et rûˋassemblûˋes û la rûˋception pour reproduire les donnûˋes d'origine.

Ce concept facilite le partage des possibilitûˋs physiques du rûˋseau (bande passante) et est parfaitement adaptûˋ pour une implûˋmentation sur machines sûˋquentielles travaillant en temps partagûˋ (plusieurs communications peuvent alors avoir lieu simultanûˋment et sur une mûˆme machine).

Partant de ce concept, un modû´le d'architecture pour les protocoles de communication a ûˋtûˋ dûˋveloppûˋ par l'ISO (International Standards Organisation) entre 1977 et 1984. Ce modû´le sert souvent de rûˋfûˋrence pour dûˋcrire la structure et le fonctionnement des protocoles de communication, mais n'est pas une contrainte de spûˋcification.

Ce modû´le se nomme OSI comme ô¨ô Open Systems Interconnection Reference Modelô ô£. Les constituants de ce modû´le sont si largement employûˋs qu'il est difficile de parler de rûˋseaux sans y faire rûˋfûˋrence.

Le modû´le OSI est constituûˋ de sept couches. û chaque couche est associûˋe une fonction bien prûˋcise, l'information traverse ces couches, chacune y apporte sa particularitûˋ.

Cette forme d'organisation n'est pas due au hasard, c'est celle sur laquelle les informaticiens ont beaucoup travaillûˋ dans les annûˋes soixante pour dûˋfinir les caractûˋristiques des systû´mes d'exploitation.

Une couche ne dûˋfinit pas un protocole, elle dûˋlimite un service qui peut ûˆtre rûˋalisûˋ par plusieurs protocoles de diffûˋrentes origines. Ainsi chaque couche peut contenir tous les protocoles que l'on veut, pourvu que ceux-ci fournissent le service demandûˋ û ce niveau du modû´le.

Un des intûˋrûˆts majeurs du modû´le en couches est de sûˋparer la notion de communication, des problû´mes liûˋs û la technologie employûˋe pour vûˋhiculer les donnûˋes.

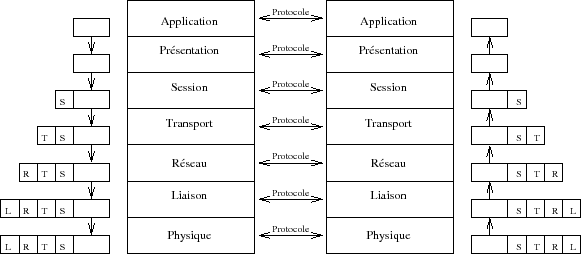

Pour mûˋmoire (figure II.01)ô :

7ô : La couche application (Application layer) est constituûˋe des programmes d'applications ou services, qui se servent du rûˋseau. Ils ne sont pas forcûˋment accessibles û l'utilisateur, car ils peuvent ûˆtre rûˋservûˋs û un usage d'administration.

6ô : La couche de prûˋsentation (Prûˋsentation layer) met en forme les donnûˋes suivant les standards locaux ou particuliers û l'application. Comme, par exemple passer d'une reprûˋsentation ô¨ô big endianô ô£ ou û une reprûˋsentation ô¨ô little endianô ô£ ou encore plus complexe comme celle dûˋcrite par les ô¨ô XdRô ô£ (eXternal Data Representation) et qui autorise la transmission de types abstraits de donnûˋes (structures complexes, arbres, listes chaûÛnûˋes, la liste n'est pas limitative...). De nos jours c'est de plus en plus le XML(7) qui occupe cet espace finalement assez peu normûˋ.

5ô : La couche de session (Session layer) effectue l'aiguillage entre les divers services (7) qui communiquent simultanûˋment û travers le mûˆme ordinateur connectûˋ et le mûˆme rûˋseau. Deux utilisateurs d'une mûˆme machine peuvent utiliser la mûˆme application sans risque d'interactions parasites.

4ô : La couche de transport (Transport layer) garantit que le destinataire obtient exactement l'information qui lui a ûˋtûˋ envoyûˋe. Cette couche met par exemple en éuvre des rû´gles de renvoi de l'information en cas d'erreur de rûˋception.

3ô : La couche rûˋseau (Network layer) isole les couches hautes du modû´le qui ne s'occupent que de l'utilisation du rûˋseau, des couches basses qui ne s'occupent que de la transmission de l'information.

2ô : La couche de donnûˋes (Data link layer) effectue le travail de transmission des donnûˋes d'une machine û une autre.

1ô : La couche Physique (Physical layer) dûˋfinit les caractûˋristiques du matûˋriel nûˋcessaire pour mettre en éuvre le signal de transmission, comme des tensions, des frûˋquences, la description d'une prise...

Du niveau 7 de l'application, au niveau 4 du transport, l'information circule dans ce que l'on appelle un ô¨ô messageô ô£, au niveau 3 elle se nomme ô¨ô packetô ô£, puis ô¨ô frameô ô£ au niveau 2 et ô¨ô signalô ô£ au niveau 1.

Chaque couche ne voit et ne sait communiquer qu'avec la couche qui la prûˋcû´de et celle qui la suit, avec le cas particulier des couches 1 et 7.

L'intûˋrûˆt de travailler en couches est que lorsque les modalitûˋs d'ûˋchanges entre chacune d'entre elles sont prûˋcisûˋment dûˋcrites, on peut changer l'implûˋmentation et les spûˋcificitûˋs de la couche elle-mûˆme sans que cela affecte le reste de l'ûˋdifice.

C'est sur ce principe qu'est bûÂtie la suite de protocoles dûˋsignûˋe par TCP/IP

Quand deux applications A et B discutent entre elles via le rûˋseau, les informations circulent de la couche 7 vers la couche 2 quand l'application A envoie de l'information sur le rûˋseau, et de la couche 2 vers la couche 7 pour que l'application B reûÏoive l'information de A.

Le principe de base de cette discussion repose sur le fait que chaque couche du modû´le de la machine A est en relation uniquement avec son homologue du mûˆme niveau de la machine B.

Quand l'information descend de la couche 7 vers la couche 1, chaque couche ô¨ô encapsuleô ô£ les donnûˋes reûÏues avant de les transmettre. Ainsi le volume d'informations s'est accru de quelques centaines d'octets arrivûˋs û la couche 1.

De maniû´re symûˋtrique, quand l'information remonte de la couche physique vers la couche Application, chaque couche prûˋlû´ve les octets qui lui sont propres, ainsi l'application B ne voit-elle que les octets envoyûˋs par l'application A, sans le dûˋtail de l'acheminement.

2-3. Rûˋseaux locaux▲

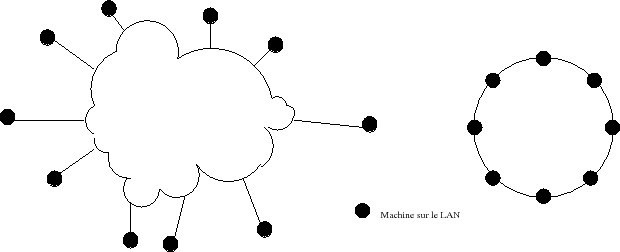

Le problû´me intuitif et pratique qui se pose est de relier entre elles par un cûÂble toutes les machines qui veulent communiquerô : c'est impossible d'abord pour des raisons techniques, le monde est vaste, puis de politique d'emploi des ressources du rûˋseau, tel rûˋseau qui sert û l'enseignement ne doit pas perturber le fonctionnement de tel processus industriel.

La consûˋquence est que les rûˋseaux se dûˋveloppent d'abord en local, autour d'un centre d'intûˋrûˆt commun, avant de se tourner (parfois) vers l'extûˋrieur.

2-3-1. Qu'est-ce qu'un LANô ?▲

Le terme ô¨ô rûˋseau localô ô£ n'est pas clairement dûˋfini, cependant tout le monde s'accorde û baptiser de la sorte un rûˋseau, dû´s lors qu'on lui reconnaûÛt les caractûˋristiques suivantesô :

- cohabitation de plusieurs protocolesô ;

- un mûˆme mûˋdia (mûˆme cûÂble par exemple) qui raccorde de multiples machines, peut-ûˆtre de caractûˋristiques diffûˋrentesô ;

- une bande passante ûˋlevûˋe, partagûˋe par tous les hûÇtesô ;

- la capacitûˋ de faire du ô¨ô broadcastingô ô£ et du ô¨ô multicastingô ô£ô ;

- une extension gûˋographique de moins en moins limitûˋeô ;

- un nombre de machines raccordûˋes limitûˋô ;

- des relations entre les machines placûˋes sur un mode d'ûˋgalitûˋ (et non par exemple sur un mode MaûÛtre/Esclave comme dans un rûˋseau dont la topologie serait en ûˋtoile)ô ;

- une mise en éuvre qui reste du domaine privûˋ, c'est-û -dire qui ne dûˋpend pas d'un opûˋrateur officiel de tûˋlûˋcommunications.

Notez que les notions de ô¨ô bande passanteô ô£ et ô¨ô nombre limitûˋô ô£ (etc.) sont volontairement qualitatives. Elles ûˋvoluent rapidement avec le temps.

Exemple de types de technologies utilisûˋes dans les LANô :

- Token ringô ;

- IEEE 802 LANsô ;

- Ethernet et Fast-Ethernetô ;

- FDDI (anneau en fibre optique)ô ;

- ATMô ;

- 802.11(a, b, g...)ô ;

- ...

2-3-2. WAN - MAN▲

Un WAN (Wide Area Network) dûˋsigne des ordinateurs connectûˋs entre diffûˋrentes villes (Metropolitan Area Network) ou pays. La technologie utilisûˋe est traditionnellement moins performante que celle d'un LAN, c'est par exemple une ligne tûˋlûˋphonique louûˋe fonctionnant û 64 kbps, une liaison RNIS, ou encore une liaison transatlantique û 1Mbits/secondes.

Les amûˋliorations technologiques apportûˋes aux LAN permettent de les ûˋtendre de plus en plus gûˋographiquement, celles apportûˋes aux WAN augmentent considûˋrablement les bandes passantes, ces deux tendances font que la distinction entre ces deux types de rûˋseaux est de moins en moins claire.

2-3-3. Communications interrûˋseaux▲

Les rûˋseaux sont appelûˋs û communiquer entre eux et quand cela se produit on parle de communications interrûˋseaux (ô¨ô internetworkingô ô£).

Le rûÇle d'une communication interrûˋseau est de gommer les ûˋventuelles diffûˋrences de technologie d'ûˋchange pour permettre û deux rûˋseaux, ou plus, le partage de ressources communes, l'ûˋchange d'informations.

Un moyen de faire communiquer deux rûˋseaux distincts passe par l'utilisation de ô¨ô gatewayô ô£ ou passerelle.

Un tel dispositif est parfois appelûˋ routeur (router), mais c'est un abus de langage.

- Les hommes se connectent sur les ordinateurs.

- Les ordinateurs se connectent sur un rûˋseau.

- Les rûˋseaux s'interconnectent dans un ô¨ô internetô ô£.

2-4. Couche 2 - Liaison (Data Link)▲

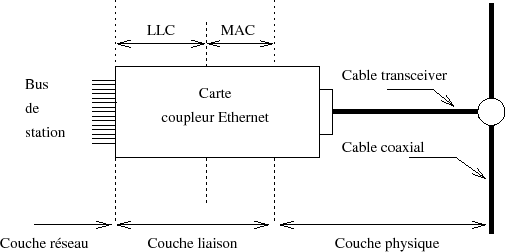

La couche 2 la plus populaire est sû£rement celle que l'on nomme abusivement ô¨ô Ethernetô ô£, du nom du standard publiûˋ en 1982 par DEC, Intel Corp. et Xerox. Cette technique repose sur une mûˋthode d'accû´s et de contrûÇle dite CSMA/CD (ô¨ô Carrier Sense, Multiple Access with Collision Detectionô ô£).

Elle est devenue tellement populaire qu'on parle d'un cûÂble Ethernet, d'une adresse Ethernet, d'une liaison Ethernet...

Plus tard l'IEEE (ô¨ô Institute of Electrical and Electronics Engineersô ô£)(8) sous l'instance de son comitûˋ 802, publia un ensemble de standards lûˋgû´rement diffûˋrents, les plus connus concernant la couche 2 sont 802.2 (ContrûÇle logique de la liaison - LLC(9)) et 802.3 (CSMA/CD)

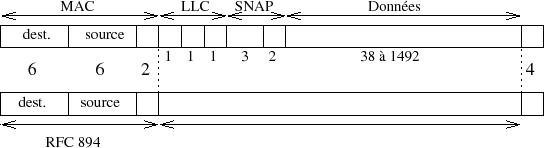

Dans le monde TCP/IP, l'encapsulation des datagrammes IP est dûˋcrite dans la RFC 894 [Hornig 1984] pour les rûˋseaux Ethernet et dans la RFC 1042 [Postel et Reynolds 1988] pour les rûˋseaux 802.

En rû´gle gûˋnûˋrale, toute machine utilisant TCP/IP sur ce type de rûˋseaux doitô :

- ûˆtre capable d'envoyer et de recevoir un paquet conforme û la RFC 894,

- ûˆtre capable de recevoir des paquets conformes aux deux standards,

- Par contre il est seulement souhaitable que cette machine soit capable d'envoyer des paquets conformes û la RFC 1042.

Par dûˋfaut le standard est donc celui de la RFC 894, si une machine peut faire les deux, cela doit ûˆtre configurable.

De nos jours la couche 802.11 (rûˋseau sans fil - wifi) voit sa popularitûˋ croûÛtre trû´s vite. Elle est basûˋe sur une mûˋthode d'accû´s assez proche, le CSMA/CA (ô¨ô Carrier Sense, Multiple Access with Collision Avoidanceô ô£). En effet les collisions ne peuvent pas toujours ûˆtre dûˋtectûˋes, car les hûÇtes ne sont pas nûˋcessairement û portûˋe radio directe. Les ûˋchanges, quand ils ne sont pas de type ô¨ô point û pointô ô£, passent par un intermûˋdiaire nommûˋ en gûˋnûˋral ô¨ô point d'accû´sô ô£ ce qui complique le protocole, et donc la trame, par rapport au CSMA/CD.

2-4-1. Caractûˋristiques d'Ethernet▲

2-4-1-1. Quelques principes fondamentaux▲

- Le support de transmission est un Segment = bus = cûÂble coaxial. Il n'y a pas de topologie particuliû´re (boucle, ûˋtoile, etc.).

- Un ûˋquipement est raccordûˋ sur un cûÂble par un ô¨ô transceiverô ô£ô : ô¨ô Transmitter + receiver = transceiverô ô£ (coupleur ou transducteur). On parle alors d'une station Ethernet, celle-ci a une adresse unique.

- Sur le cûÂble circulent des trames, autant de paquets de bits. Il n'y a pas de multiplexage en frûˋquence, pas de ô¨ô full duplexô ô£(10). Une trame ûˋmise par une station est reûÏue par tous les coupleurs du rûˋseau Ethernet, elle contient l'adresse de l'ûˋmetteur et celle du destinataire.

- Un coupleur doit ûˆtre û l'ûˋcoute des trames qui circulent sur le cûÂble. Un coupleur connaûÛt sa propre adresse, ainsi si une trame lui est destinûˋe il la prend, sinon il n'en fait rien.

- Une station qui veut ûˋmettre attend que toutes les autres stations se taisent. Autrement dit, si le cûÂble est libre elle envoie sa trame, sinon elle attend. Si deux stations ûˋmettent en mûˆme temps il y a collision. Les deux trames sont alors inexploitables, les deux (ou plus) stations dûˋtectent ce fait et rûˋûˋmettent ultûˋrieurement leur paquet en attente.

- Un rûˋseau Ethernet est donc un rûˋseau û caractû´re probabiliste, car il n'y a pas de chef d'orchestre pour synchroniser les ûˋmissions. Cette absence conduit û dire que c'est un rûˋseau ûˋgalitaire, une sorte de rûˋunion sans animateur entre personnes polies.

En conclusion, la technologie Ethernet est simple, sa mise en éuvre se fait û faible coû£t. Points û retenirô :

- simplicitûˋ et faible coû£tô ;

- peu de fonctions optionnellesô ;

- pas de prioritûˋô ;

- pas de contrûÇle sur l'attitude des voisinsô ;

- dûˋbit d'au moins 10ô Mb/s (jusqu'û 1000ô Mb/s thûˋorique)ô ;

- performances peu dûˋpendantes de la charge, sauf en cas de collisions trop importantes.

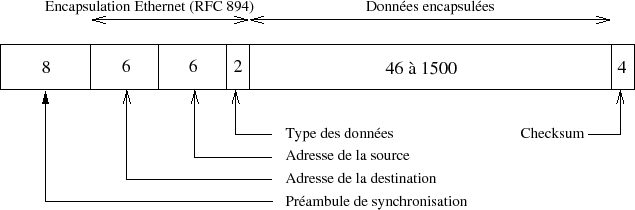

2-4-1-2. Format d'une ô¨ô Frame Ethernetô ô£▲

Quelques considûˋrations en vracô :

- dû£ au dûˋbit global de 10Mbits/seconde, le dûˋbit est de 10 bits par microseconde (en gros un facteur 1000 avec une CPU)ô ;

- une trame a une longueur minimale (72) et une longueur maximale (1526). Si les donnûˋes ne sont pas assez longues (46 octets) des caractû´res de remplissage sont ajoutûˋs (ô¨ô paddingô ô£)ô ;

- les octets circulent du premier octet du prûˋambule au dernier octet du CRC.

û l'intûˋrieur de chaque octet, le premier bit envoyûˋ est celui de poids faible, etc.

- Le prûˋambule et le SFD (ô¨ô Start Frame Delimiterô ô£) servent û la synchronisation.

- Adresses d'origine et de destination sont celles respectivement de la machine ûˋmettrice et de la machine destinatrice.

Remarque importanteô : il faut connaûÛtre l'adresse de son correspondant pour pouvoir lui envoyer un paquetô ! û ce stade de l'exposûˋ, on ne sait pas encore comment faire quand on ignore cette information.

- Le champ ô¨ô typeô ô£ est deux octets qui dûˋsignent le type des donnûˋes encapsulûˋesô :

| Type | Donnûˋes |

| 0800 | IP |

| 0806 | ARP |

| 0835 | RARP |

| 6000 | DEC |

| 6009 | DEC |

| 8019 | DOMAIN |

| ... | ... |

2-4-1-3. Adresses IEEE 802.3 ou Ethernet▲

Pour ces deux standards, l'adresse est codûˋe sur 6 octets soit 48 bits. Pour un hûÇte sur un rûˋseau, cette adresse est ce que l'on appelle son adresse physique (ô¨ô hardware addressô ô£) par opposition û son adresse logique qui interviendra lors de l'examen de la couche 3.

En fait cette adresse est divisûˋe en deux parties ûˋgales, les trois premiers octets dûˋsignent le constructeur, c'est le OUI (ô¨ô Organizationally Unique Identifierô ô£) distribuûˋ par l'IEEE(11) les trois derniers dûˋsignent le numûˋro de carte, dont la valeur est laissûˋe û l'initiative du constructeur qui possû´de le prûˋfixe.

L'IEEE assure ainsi l'unicitûˋ de l'attribution des numûˋros de constructeurs, par tranches de 224 cartes(12)

Chaque constructeur assure l'unicitûˋ du numûˋro de chaque carte fabriquûˋe. Il y a au maximum 224 cartes par classe d'adresses.

Cette unicitûˋ est primordiale, car le bon fonctionnement d'un LAN requiert que toutes les stations aient une adresse physique diffûˋrente. Dans le cas contraire, le rûˋseau et les applications qui l'utilisent auront un comportement imprûˋvisible le rendant impraticable.

Nous aurons l'occasion de rencontrer û nouveau ce souci d'unicitûˋ de l'adresse physique lorsque nous examinerons les protocoles ARP et RARP (cf chapitre ARP/RARP) et avec CARP (ô¨ô Common Address Redundancy Protocolô ô£) lorsque nous parlerons des hûÇtes virtuels.

Exemple d'adresse physique en reprûˋsentation hexadûˋcimaleô :

| 08:00:09:35:d5:0b | 08:00:09 est attribuûˋ û la firme Hewlett-Packard |

| ô | 35:d5:0b est l'adresse de la carte |

D'autres constructeurs, capturûˋs au hasard des rûˋseauxô :

| 00:11:24 | Apple Computer |

| 00:00:0C | Cisco Systems, Inc. |

| 00:06:5B | Dell Computer Corp. |

| 08:00:20 | Sun Microsystems |

| AA:00:04 | Digital Equipment Corporation |

| 00:10:5A | 3Com Corporation |

| ... | ... |

2-4-1-4. Unicast, multicast et broadcast▲

Dans la plupart des technologies de LAN, toutes les stations peuvent ûˋcouter toutes les trames qui leur parviennent. Beaucoup d'entre elles ne leur sont pas destinûˋes, et s'il fallait que le systû´me d'exploitation qui gû´re l'interface rûˋseau s'interrompe û chaque fois pour les examiner, il ne serait pas trû´s utilisable pour les applications de l'utilisateur, parce que tout le temps interrompu par ces ûˋvûˋnements rûˋseau.

Pour ûˋviter cette situation, le logiciel embarquûˋ dans l'interface rûˋseau est paramûˋtrûˋ (par le systû´me d'exploitation) pour filtrer les paquets non voulus, car non nûˋcessaires au bon fonctionnement en rûˋseau. Ce paramûˋtrage peut changer d'une station û une autre.

Il est ûˋgalement possible de ne pas filtrer, c'est une propriûˋtûˋ utilisûˋe par les analyseurs de trames, comme l'outil tcpdump. La carte fonctionne alors en mode dit ô¨ô promiscuousô ô£, qui n'est donc pas son mode de fonctionnement standard.

Le filtrage s'appuie sur trois types d'adressagesô :ô :

unicast

- L'adresse MAC est constituûˋe de la combinaison de 48 bits qui la rend unique. Ce mode d'adressage est typique d'ûˋchanges entre deux stations uniquement. C'est l'essentiel du trafic sur un LAN. Le filtrage peut s'effectuer en ne retenant que les trames qui ont l'adresse MAC de la station locale et donc ûˋcarter les autres trames de type unicast.

broadcast

- Tous les bits de l'adresse MAC sont û 1.

- Toutes les stations d'un rûˋseau sont destinatrices de tels paquets, que leur filtrage doit laisser passer, avec les inconvûˋnients citûˋs prûˋcûˋdemment.

- Ce mode d'adressage ne devrait ûˆtre utilisûˋ par les protocoles qu'uniquement quand il n'est pas possible de faire autrement. Par exemple pour obtenir une information que seule une station inconnue sur le LAN possû´de. C'est le cas des protocoles ARP et RARP (cf chapitre ARP/RARP).

- Utilisûˋ abusivement, le broadcast est une gûˆne.

multicast

- Il existe un prûˋfixe particulier 01:00:5E, non dûˋdiûˋ û un constructeur, car dit de ô¨ô multicastô ô£, que nous examinerons dans le cas d'IP.

- Ce mode d'adressage est rûˋservûˋ le plus gûˋnûˋralement û la dûˋcouverte passive (par l'ûˋcoute de messages d'avertissement) ou û la recherche (par l'ûˋmission de messages de sollicitation) de voisins de LAN ayant des propriûˋtûˋs particuliû´res.

- Le filtrage des sollicitations et leurs rûˋponses peuvent ûˆtre configurûˋs û la carte sur chaque station, en fonction des impûˋratifs et besoins de fonctionnement.

- Ce mode de fonctionnement est assez ûˋconome des ressources du rûˋseau, puisqu'une seule station ûˋmet une information qui est traitûˋe par toutes celles qui sont intûˋressûˋes, et elles seules.

Toutes les adresses qui ne sont ni du type broadcast ni du type multicast sont du type unicast.

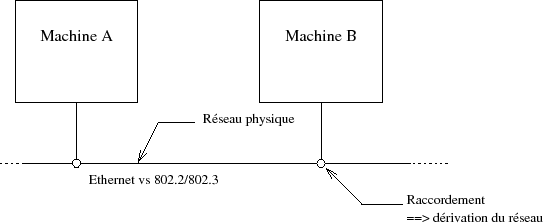

2-4-2. Diffûˋrences Ethernet - 802.2/802.3▲

- On remarque que le champ ô¨ô tailleô ô£ de la trame 802.3 est û la place du champ ô¨ô typeô ô£ de la trame Ethernet. La diffûˋrenciation s'effectue û partir de la valeur de ces deux octets. On remarque ûˋgalement que le comitûˋ 802 a choisi de subdiviser la couche 2 ISO en deux sous-couchesô : MAC et LLC.

- Tous les numûˋros de protocole sont supûˋrieurs û 1500(13) qui est la longueur maximale des donnûˋes encapsulûˋes. Donc une valeur infûˋrieure ou ûˋgale û ce seuil indique une trame 802.3.

MAC = ô¨ô Medium Access Controlô ô£

- Cette couche est concernûˋe par la gestion de l'adresse physique de la technologie de LAN employûˋe (comme ô¨ô token-ringô ô£ par exemple)

LLC = ô¨ô Logical Link Controlô ô£

- Dûˋfinit ce qui est nûˋcessaire aux multiples couches supûˋrieures possibles pour utiliser et partager les ressources du lan en mûˆme temps.

- Le comitûˋ 802.2 a ûˋgalement prûˋvu plusieurs options, dont deux principalement utilisûˋesô :

- LLC type 1ô : Les trames sont dûˋlivrûˋes en mode datagramme c'est-û -dire selon le principe du ô¨ô best effortô ô£ (on fait au mieux sans garantie de rûˋsultat),

- LLC type 2ô : Les trames sont dûˋlivrûˋes avec une garantie de bon acheminement. L'usage du LLC de type 2 entraûÛne l'ajout de champs dans l'entûˆte pour numûˋroter les paquets, ajouter des acquittements, des synchronisations, etc. C'est le protocole HDLC comme ô¨ô High-level Data Link Controlô ô£.

- Un travail qui est normalement dûˋvolu û la couche de transport et qui donc parasite beaucoup la lisibilitûˋ de l'ensemble.

2-5. Interconnexion - Technologie ûˋlûˋmentaire▲

L'interconnexion ne se limite pas au niveau Ethernet.

Quelques notions de technologie de base et donc trû´s succinctes sont nûˋcessaires pour bien comprendre la suite de ce cours.

2-5-1. Raccordement▲

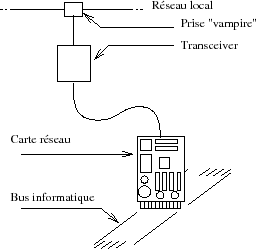

Figure I.06 l'hûÇte est raccordûˋ û l'aide d'une prise de type ô¨ô vampireô ô£ et d'un ô¨ô transceiverô ô£.

Dans cette technologie de raccordement, le support est un gros cûÂble jaune, dit encore ô¨ô Thick Ethernetô ô£ ou Ethernet standard, ou encore 10Base5 (10 comme 10 Mbits/s, Base comme ô¨ô Basebandô ô£, 5 comme 500 mû´tres).

2-5-1-1. 10Base5▲

Quelques particularitûˋs du 10Base5ô :

- longueur maxi est 500 mû´tres, pour un maximum de 100 stationsô ;

- c'est une ô¨ô vieilleô ô£ technologie trû´s bien normalisûˋe, mais dûˋpassûˋeô ;

- pas de perturbation quand on ajoute une stationô : la pose d'une nouvelle prise n'interrompt pas la continuitûˋ du rûˋseauô ;

- coû£t non nûˋgligeableô ;

- dûˋplacement d'une station non aisûˋ, en plus on perd la prise vampire, elle reste sur le cûÂble.

Pour les cûÂblages rapides, on prûˋfû´re le 10Base2 ou ô¨ô Thin Ethernetô ô£ ou encore Ethernet fin (2 comme 200 mû´tres).

2-5-1-2. 10Base2▲

Quelques particularitûˋs du 10Base2ô :

- longueur maxi de 185 mû´tres avec un maximum de 30 stationsô ;

- la topologie impose de mettre les stations en sûˋrie avec un minimum de 0,5 mû´tre entre chaqueô ;

- le raccord se fait avec un ô¨ô transceiverô ô£ en T (BNC bien connu des ûˋlectroniciens)ô ;

- il faut un bouchon de 50 ohms û chaque extrûˋmitûˋ du rûˋseau (2)ô ;

- technique trû´s bon marchûˋ, souple, les cartes intû´grent le transducteurô ;

- il faut rompre la continuitûˋ du rûˋseau pour ajouter une nouvelle station, ce qui l'empûˆche de fonctionner durant l'opûˋration. C'est un inconvûˋnient de taille sur un rûˋseau trû´s utilisûˋô ;

- cette technique est en outre assez sensible aux perturbations ûˋlectromagnûˋtiques.

Les dûˋsavantages du 10Base2 imposent gûˋnûˋralement l'usage du 10BaseT dans toute structure dûˋpassant quelques machines (5 û 10). Le 10BaseT rû´gle dûˋfinitivement le problû´me de l'ajout ou du retrait d'une machine sur le LAN (T comme ô¨ô Twisted Pairô ô£ ou paires torsadûˋes).

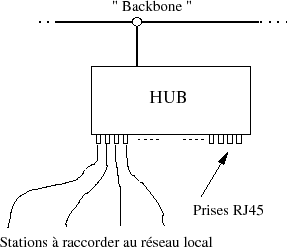

Cette technique impose l'usage d'une boite noire rûˋseau nommûˋe ô¨ô HUBô ô£(14) ou moyeu. Celle-ci simule la continuitûˋ dans le cas du retrait d'une station.

2-5-1-3. 10BaseT▲

Quelques particularitûˋs du 10BaseTô :

- une double paire torsadûˋe de cûÂbles suffitô ;

- la longueur maximale entre le moyeu et la station est de 100 mû´tresô ;

- le moyeu impose une architecture en ûˋtoileô ;

- le raccordement au transducteur se fait û l'aide d'une prise du type RJ45, trû´s fragile (ne pas marcher dessusô !:). Le raccordement du HUB au reste du rûˋseau se fait par 10Base2, en fibre optique, ou tout simplement par chaûÛnage avec un autre HUB (ô¨ô Daisy chainô ô£)ô ;

- cette technique est d'une trû´s grande souplesse d'utilisation elle impose nûˋanmoins l'acquisition de HUB, trû´s peu onûˋreux de nos joursô ;

- cette technique des paires torsadûˋes est trû´s sensible aux perturbations ûˋlectromagnûˋtiques.

Aujourd'hui le 100BaseT ûˋquipe la majeure partie des ûˋquipements professionnels, 100 comme 100 Mbits/s.

Enfin la fibre optique est utilisûˋe de plus en plus souvent pour effectuer les liaisons point û point.

2-5-1-4. Fibre optique▲

Quelques particularitûˋs de la fibre optiqueô :

- la plus utilisûˋe est la fibre multimode 62,5/125,0 ôçmô ;

- usage d'un transducteur optique pour assurer la transformation entre le signal lumineux (un laser) et le signal ûˋlectriqueô ;

- la distance maximale entre deux points est 1,5 kmô ;

- la fibre est insensible aux perturbations ûˋlectromagnûˋtiques, elle permet en outre le cûÂblage de site important (plusieurs km2)ô ;

- la fibre permet d'atteindre des vitesses de transmission supûˋrieures aux 10 Mbits/100 Mbits/1000 Mbits maintenant courants sur des paires de fils en cuivreô ;

- les nouvelles technologies issues des recherches les plus rûˋcentes promettent des fibres multifrûˋquences (1024 canaux par fibre) avec pour chaque canal une bande passante de plusieurs gigaoctets. Ces nouveaux mûˋdias auront une bande passante de plusieurs tûˋraoctets par secondes...

- son principal dûˋsavantage est un coû£t ûˋlevûˋ au mû´tre (de l'ordre d'une dizaine de $ pour un cûÂble d'un mû´tre cinquante) et la nûˋcessitûˋ d'avoir des transducteurs au raccordement de tous les appareils contenant de l'ûˋlectronique (serveur, switch, routeur). Un tel module peut coû£ter de l'ordre de 500 û 1000...

2-5-1-5. Conclusion▲

Construire un rûˋseau local consiste û juxtaposer des composants de base trû´s bien maûÛtrisûˋs, une sorte de mûˋcano, car tous les supports sont mixables.

Ne plus installer les technologies les plus anciennes 10Base5, 10Base2 ou mûˆme 10BaseT, prûˋfûˋrer l'usage du 100BaseT ou du 1000BaseT qui sont devenus un standard courant du prûˋcablage.

En effet, le cûÂblage constitue les fondations d'un rûˋseau, le faire proprement d'emblûˋe ûˋvite une source continuelle d'ennuis pas la suiteô ! Les besoins en bande passante d'aujourd'hui ne prûˋfigurent sans doute pas encore les besoins de demain (vidûˋo haute dûˋfinition sur tous les postes...), il faut donc prûˋvoir trû´s large dû´s la conception initiale.

2-5-2. Rûˋpûˋteur▲

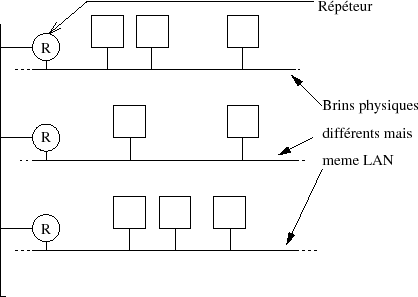

û une technologie particuliû´re correspondent forcûˋment des limitations dues aux lois de la physique. Par exemple en technologie Ethernet la longueur maximale d'un brin ne peut pas excûˋder 180 mû´tres. Pour pallier cette dûˋficience, on utilise des rûˋpûˋteurs (ô¨ô repeatersô ô£).

- Agis uniquement au niveau de la couche 1 ISO, c'est un ô¨ô amplificateur de ligneô ô£ avec ses avantages et aussi l'inconvûˋnient de transmettre le bruit sans discernementô : il n'y a aucun filtrage sur le contenu.

- Relie deux brins d'une mûˆme technologie en un seul LAN, car les trames sont reproduites û l'identique.

- En 10Base5, l'usage d'un rûˋpûˋteur fait passer la limite des 500 mû´tres û 1000 mû´tres...

- Il n'y a aucune administration particuliû´re, sinon de brancher la boite noire û un emplacement jugûˋ pertinent.

- C'est un ûˋlûˋment ô¨ô bon marchûˋô ô£.

2-5-3. Concentrateur▲

Un concentrateur (ou ô¨ô HUBô ô£, moyeu)ô :

- est aussi nommûˋ ûˋtoile ou multirûˋpûˋteurô ;

- les HUB n'ont pas d'adresse Ethernet, sauf certains modû´les ûˋvoluûˋs, gûˋrables û distance (TELNET, SNMP...). On parle alors de ô¨ô hubs intelligentsô ô£ parce qu'ils permettent d'associer des ports entre eux.

Un hub assure la continuitûˋ du rûˋseau sur chacune de ses prises, que l'on y branche ou pas un hûÇte. En cela il agit uniquement au niveau de la couche 1 ISO. Il ne limite pas le nombre de collisions et n'amûˋliore pas l'usage de la bande passante. Son seul intûˋrûˆt est de donc permettre le branchement ou le dûˋbranchement des stations sans perturber le fonctionnement global du rûˋseau.

Les hubs peuvent ûˆtre chaûÛnûˋs entre euxô ; souvent ils sont reliûˋs au backbone local par une autre technologie que la paire torsadûˋe (fibre optique...).

Dans le cas de ô¨ô hubs intelligentsô ô£ les ports sont associûˋs les uns aux autres par groupes de fonctionnement.

2-5-4. Ponts▲

La technologie CSMA/CD atteint vite ses limites quand le rûˋseau est encombrûˋ. Une amûˋlioration possible quand on ne peut pas changer de technologie (augmentation du dûˋbit) est d'utiliser un ou plusieurs ponts (ô¨ô bridgesô ô£) pour regrouper des machines qui ont entre elles un dialogue privilûˋgiûˋ.

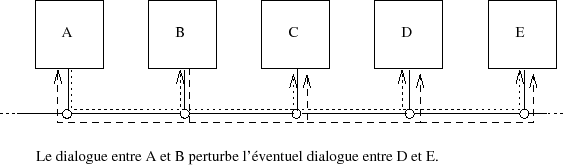

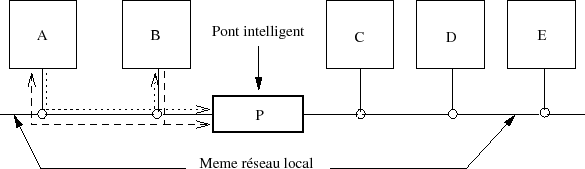

Dialogue entre deux stations, sans pontô :

Dialogue entre deux stations, avec pontô :

De nos jours le pont en tant que tel est de moins en moins utilisûˋ par contre le principe de son fonctionnement se retrouve, entre autres, dans les commutateurs (paragraphe suivant) et dans les points d'accû´s sans fil (ô¨ô wirelessô ô£).

On peut remarquer que les ûˋchanges locaux û chaque branche du pont s'effectuent au mieux des possibilitûˋs de la bande passante, le pont a donc multipliûˋ par deux la capacitûˋ globale du trafic rûˋseau vis-û -vis de certains ûˋchanges.

Un pontô :

- agis au niveau de la couche 2 ISO, donc au niveau de la trame physique. Son action est plus que physique elle est aussi logique puisqu'il y a lecture et interprûˋtation des octets vûˋhiculûˋs. Le rûˋsultat de ce travail logique (apprentissage) consiste û isoler le trafic sur certains tronûÏons d'un LAN. û cause de ce travail, on parle gûˋnûˋralement de ô¨ô ponts intelligentsô ô£ ou de ô¨ô ponts transparentsô ô£, car la phase d'apprentissage est automatiqueô !

- rûˋduit le taux de collisions en rûˋduisant le trafic inutile, donc amûˋliore l'usage de la bande passante. Sur la figure II.11 les machines A et B peuvent dialoguer sans perturber le dialogue entre les machines D et E. Par contre dans le cas d'un dialogue entre A et E le pont ne sert û rienô ;

- moins cher qu'un routeur et plus rapide (services rendus moins complets)ô ;

- relie deux segments (ou plus) en un seul LAN, les trames transmises sont reproduites û l'identiqueô ;

- un pont contient une CPU , il est en gûˋnûˋral administrable û distance, car on peut agir sur la table de filtrages (ajout, contraintes de filtrages, etc.). Dans ce cas un pont a une adresse Ethernetô ;

- les ponts interdisent que les rûˋseaux aient des boucles, un protocole nommûˋ STP (ô¨ô Spanning Tree Protocolô ô£) dûˋsactive automatiquement le ou les ponts qui occasionne(nt) un bouclage des tramesô ;

- il existe des ponts entre Ethernet et Token-ring, on parle alors de ô¨ô ponts û translationsô ô£ô ;

- attention, un pont ne s'occupe que des adresses de type unicast, il ne filtre pas les types broadcast et multicastô ;

- on peut remarquer que dans le cas de figure oû¿ le trafic est strictement contenu d'un cûÇtûˋ et de l'autre du pont, alors la bande passante globale du LAN est multipliûˋe par deux. Bien sû£r cette remarque n'est plus valable dû´s lors qu'une trame franchit le pont.

2-5-5. Commutateurs▲

Aligner des stations sur un mûˆme rûˋseau local constitue une premiû´re ûˋtape simple et de faible coû£t pour un rûˋseau local d'entreprise. Le revers d'une telle architecture est que le nombre de collisions croûÛt trû´s vite avec le trafic, d'oû¿ une baisse trû´s sensible de la rapiditûˋ des ûˋchanges due û ce gaspillage de la bande passante.

L'usage de ponts peut constituer une premiû´re solution, mais elle n'est pas totalement satisfaisante dans tous les cas de figure, comme nous avons pu le remarquer au paragraphe prûˋcûˋdent.

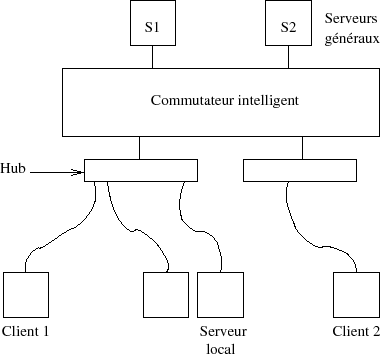

Depuis plus d'une dizaine d'annûˋes est apparue une technologie nommûˋe ô¨ô Intelligent Switching Hubô ô£ (ISH) - commutateur intelligent - qui utilise le concept de commutation parallû´le et qui a rûˋvolutionnûˋ l'organisation des rûˋseaux locaux.

D'aspect extûˋrieur ces ûˋquipements se prûˋsentent comme un hub, mais ont en interne une CPU suffisamment puissante et un bus interne de donnûˋes suffisamment rapide pour mettre en éuvre une logique de commutation raffinûˋe.

Lorsqu'une trame se prûˋsente sur l'un des ports du commutateur elle est (ou n'est pas) reroutûˋe vers un autre port en fonction de l'adresse physique du destinataire. Il existe plusieurs diffûˋrences entre un pont et un commutateurô :

- Un commutateur peut mettre simultanûˋment plusieurs ports en relation, sans que le dûˋbit de chacun en souffre. Par exemple un commutateur de 8 ports en 100BaseT peut supporter quatre connexions port source/port destination simultanûˋes û 100 Mbit/s chacune, ce qui donne un dûˋbit global de 400 Mbit/s qui doit pouvoir ûˆtre supportûˋ par le bus interne ou ô¨ô fond de panierô ô£.

D'un point de vue plus thûˋorique, un commutateur û N ports û 100 Mbit/s chacun a un dûˋbit maximum de N x 100/2 = 50 x N Mbit/s.

- Si une trame est û destination d'un port dûˋjû occupûˋ, le commutateur la mûˋmorise pour la dûˋlivrer sitûÇt le port disponible.

- Un commutateur fonctionne comme un pont pour ûˋtablir sa carte des adresses, mais il peut aussi travailler û partir d'une table prûˋconfigurûˋe.

- Un commutateur peut fonctionner par port (une seule station Ethernet par port) ou par segment (plusieurs stations Ethernet par port).

Avec un commutateur, il est aisûˋ d'organiser un rûˋseau en fonction de la portûˋe des serveurs des postes clients associûˋs. La figure II.12 illustre ce principeô :

Le trafic rûˋseau entre le ô¨ô client 1ô ô£ et le serveur ô¨ô S2ô ô£ ne perturbe pas le trafic entre le ô¨ô client 2ô ô£ et le serveur ô¨ô S1ô ô£. De mûˆme le trafic entre le ô¨ô client 1ô ô£ et le ô¨ô serveur localô ô£ n'est pas vu du ô¨ô client 2ô ô£.

Les commutateurs ûˋtiquettent les trames avec un identificateur du VLAN auquel elles appartiennent. Cette ûˋtiquette se rûˋsume par deux octets ajoutûˋs dans la trame, selon les recommandations du comitûˋ 802 (norme 802.1Q).

2-5-6. Passerelles - Routeurs▲

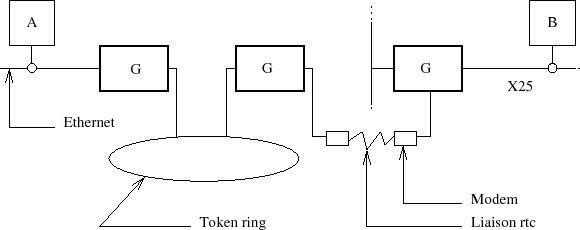

Pour raccorder deux LAN non forcûˋment contigus il faut faire appel û ce que l'on dûˋsigne ô¨ô une passerelleô ô£ (ô¨ô gatewayô ô£). Son rûÇle est de prendre une dûˋcision sur la route û suivre et de convertir le format des donnûˋes pour ûˆtre compatible avec le rûˋseau û atteindre (en fonction de la route).

Souvent, et c'est le cas avec TCP/IP, la fonction de conversion n'est pas utilisûˋe, la fonction de routage donne alors son nom û l'appareil en question (ûˋponyme), qui devient un ô¨ô routeurô ô£ (ô¨ô routerô ô£).

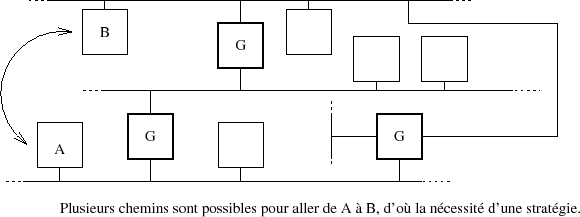

Le problû´me du routage entre A et Bô :

La fonction passerelle consiste aussi en traduction de protocolesô :

Un routeurô :

- agis au niveau de la couche 3. Il prend des dûˋcisions de destinationô ;

- possû´de au moins deux interfaces rûˋseau (pas forcûˋment identiques)ô ;

- contient une CPU et un programme trû´s ûˋvoluûˋ, il est administrable û distanceô ;

- remplis ûˋgalement les fonctions d'un pont (B-routeur), mais les brins ainsi reliûˋs ne forment en gûˋnûˋral plus un LAN, car les adresses physiques contenues dans les trames ne servent plus û identifier le destinataire. Il faut une autre adresse qui dûˋpend de la pile au-dessus (exemple adresse IP). Il existe cependant des possibilitûˋs de simuler un mûˆme LAN bien que les trame traversent un routeur (cf chapitre ARP).

2-6. Bibliographie▲

Pour en savoir plusô :

- RFC 0894ô : S C. Hornig, ô¨ô Standard for the transmission of IP datagrams over Ethernet networksô ô£, 04/01/1984. (Pages=3) (Format=.txt)

- RFC 1042ô : S J. Postel, J. Reynolds, ô¨ô Standard for the transmission of IP datagrams over IEEE 802 networksô ô£, 02/01/1988. (Pages=15) (Format=.txt) (Obsoletes RFC0948)

- Radia Perlman -- ô¨ô Interconnections - Bridges and Routeursô ô£ -- Addison-Wesley

- Radia Perlman -- ô¨ô Interconnections Second Editionô ô£ - Bridges, Routeurs, Switches, and Internetworking Protocols -- Addison-Wesley