4. Comment fonctionne le rĂ©seau ?▲

Imaginez un groupe de personnes qui décident de partager des informations disponibles sur leurs ordinateurs en les connectant et en échangeant ces informations entre tous ces ordinateurs. Le résultat de leurs efforts est un ensemble d'interfaces capables de communiquer les unes avec les autres au travers d'un réseau. Bien entendu, ce réseau a encore plus de valeur et d'utilité s'il est connecté à d'autres réseaux, à d'autres ordinateurs et, par conséquent, d'autres utilisateurs.

Ce désir simple de vouloir se connecter et partager de l'information de façon électronique se manifeste aujourd'hui sous la forme d'Internet. Alors qu'Internet s'est rapidement développé, la complexité de ses interconnexions a, elle aussi, augmenté. Internet est littéralement bâti sur l'interconnexion d'un très grand nombre de réseaux.

L'application fondamentale d'Internet peut être décrite comme un facilitateur de transfert des informations digitales, depuis leur point de départ jusqu'à leur destination, en utilisant un chemin adapté et un mode de transport approprié.

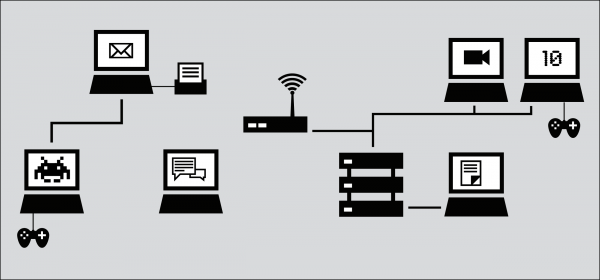

Les réseaux locaux d'ordinateurs, appelés « LAN » (pour Local Area Network), connectent physiquement un certain nombre d'ordinateurs et autres périphériques entre eux s'ils sont réunis en un même lieu. Les LAN peuvent aussi se connecter à d'autres réseaux grâce à des appareils nommés routeurs qui gèrent les flux d'informations entre les réseaux. Les ordinateurs d'un LAN peuvent communiquer entre eux directement afin d'échanger des fichiers, de partager des imprimantes, ou de jouer à des jeux en réseau multijoueurs.

Un LAN serait fonctionnel même s'il n'était pas connecté au reste du monde, mais il devient clairement plus utile lorsqu'il l'est.

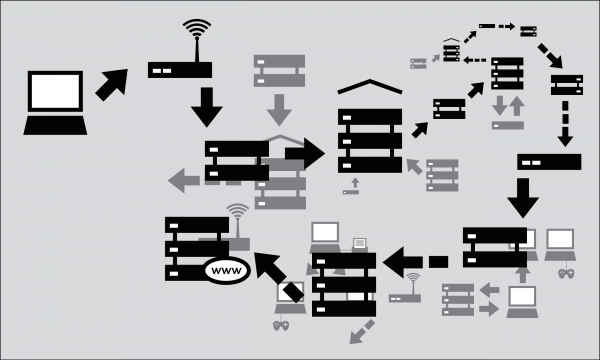

L'Internet d'aujourd'hui est un réseau mondial décentralisé de réseaux locaux d'ordinateurs aussi vastes que les réseaux d'universités, d'entreprises, d'opérateurs ou d'hébergeurs de services.

Les organisations qui gèrent les interconnexions entre ces différents réseaux sont appelés Fournisseurs d'Accès à Internet (FAI). Le rôle d'un FAI est de faire parvenir les données à l'endroit approprié, généralement en faisant suivre ces données vers un nouveau routeur (appelé routeur de « prochain saut » ou next hop) plus proche de la destination finale des données. Souvent, ce routeur de prochain saut appartient à un FAI différent.

Pour ce faire, le FAI doit lui-même obtenir un accès à Internet, depuis un FAI plus important tel qu'un opérateur national (certains pays ont un seul opérateur au niveau national, probablement l'opérateur historique du pays, ou un opérateur lié au gouvernement, alors que d'autres pays ont plusieurs opérateurs qui peuvent être des entreprises privées de télécommunication se faisant concurrence). Les FAI nationaux peuvent recevoir leur connexion depuis une des compagnies internationales qui maintiennent et utilisent les serveurs et connexions qui forment ce que l'on appelle souvent une « épine dorsale » (ou backbone) d'Internet.

Une épine dorsale est construite à partir des plus importants équipements, installations et infrastructures de réseaux et de leurs interconnexions à l'échelle mondiale, via des câbles de fibres optiques et des satellites. Ces connexions établissent des communications entre les utilisateurs d'Internet dans les différents pays et continents. Les FAI nationaux et internationaux se connectent à cette épine dorsale à travers des routeurs connus sous le nom de « passerelles » qui permettent aux réseaux dispersés de communiquer entre eux. Ces passerelles, comme d'autres routeurs, peuvent être des points de contrôle et de surveillance du trafic Internet.

4-1. Structurer Internet▲

Les architectes d'Internet admettent généralement qu'il n'y a qu'un seul Internet, qu'il est global et qu'il devrait permettre à n'importe quelle paire d'ordinateurs situés n'importe où dans le monde de pouvoir communiquer directement l'un avec l'autre, dans la mesure où les propriétaires respectifs de ces ordinateurs le souhaitent.

Dans une note de 1996, Brian Carpenter, alors président de l'IAB (Internet Architecture Board), écrivait :

D'une façon très générale, la communauté - de ceux qui élaborent Internet - croit que le but est la connectivité... La croissance du réseau semble montrer qu'elle est une récompense en soi, bien plus que chaque application individuelle.

Il existe encore une communauté majeure des pionniers d'Internet et des utilisateurs de la première heure qui privilégient les idéaux d'interconnectivité mondiale, de standards ouverts et de libre accès à l'information, bien que ces idéaux entrent souvent en conflit avec les intérêts politiques et économiques et n'influencent pas directement la gestion ni la politique courante de chaque parcelle d'Internet. Les initiateurs d'Internet ont aussi créé, et continuent de créer, des standards conçus pour que d'autres puissent facilement monter leurs propres réseaux et les connecter entre eux. Comprendre les standards d'Internet permet de mieux comprendre comment Internet fonctionne et comment les sites et services en ligne deviennent ou non accessibles.

4-2. Standards de connexion des appareils▲

Aujourd'hui, la plupart des LAN sont construits avec la technologie Ethernet câblée ou sans fil (802.11 ou Wi-Fi). Toutes les interconnexions (de LAN et d'autres interfaces) qui constituent Internet utilisent des standards techniques, dits « protocoles Internet », afin de permettre aux ordinateurs de communiquer entre eux. Souvent, ces interconnexions utilisent des équipements et installations privées, et sont mises en place en vue de la réalisation d'un profit. Dans certaines juridictions, les connexions Internet sont règlementées en détails. Dans d'autres, il y a très peu ou pas de règlementation.

Le standard élémentaire qui unit tous les appareils sur l'Internet global est appelé l'Internet Protocol (IP).

4-3. Standards d'identification des interfaces rĂ©seau▲

Quand votre ordinateur se connecte à Internet, il lui est normalement assigné une adresse numérique IP. Comme une adresse postale, l'adresse IP identifie de manière unique un seul ordinateur sur Internet. Contrairement à l'adresse postale, cependant, une adresse IP (particulièrement pour un matériel informatique personnel) n'est pas nécessairement liée de façon permanente à un ordinateur en particulier. Ainsi, lorsque votre ordinateur se déconnecte d'Internet et se reconnecte plus tard, il peut recevoir une adresse IP (unique) différente. La version du protocole IP dont l'usage est actuellement prédominant est IPv4. Dans le protocole IPv4, une adresse IP est écrite sous la forme de quatre nombres, compris entre 0 et 255, séparés par des points (par exemple : 207.123.209.9).

4-4. Noms de domaine et adresses IP▲

Tous les serveurs Internet, tels que ceux qui hĂ©bergent les sites Web, ont Ă©galement des adresses IP.Â

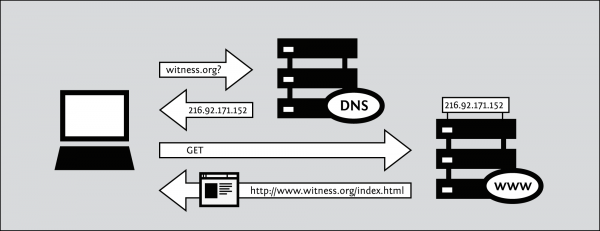

Par exemple, l'adresse IP de www.witness.org est 216.92.171.152. Étant donnĂ© que se rappeler d'une adresse IP n'est pas pratique et qu'elle peut changer avec le temps, un système spĂ©cifique a Ă©tĂ© mis en place pour vous permettre d'atteindre plus facilement votre destination sur Internet. Ce système connu sous le nom de DNS (Domain Name System , « système de noms de domaine ») est un ensemble de serveurs chargĂ©s de fournir Ă votre ordinateur les adresses IP associĂ©es Ă des « noms » humainement mĂ©morisables.Â

Par exemple, pour accĂ©der au site de Witness, vous entrerez le nom de domaine (ou adresse) www.witness.org au lieu de 216.92.171.152. Votre ordinateur enverra alors un message avec ce nom Ă un serveur DNS. Une fois que le serveur DNS a traduit le nom de domaine en une adresse IP, il partage cette information avec votre ordinateur. Ce système rend la navigation Web et d'autres usages d'Internet plus conviviaux pour les humains, et plus protocolaires pour les ordinateurs.Â

D'un point de vue mathématique, IPv4 permet à un bassin de 4,2 milliards d'ordinateurs différents d'être connectés à Internet. Il existe aussi une technologie qui permet à de multiples ordinateurs de partager la même adresse IP. Le stock d'adresses disponibles s'étant toutefois trouvé plus ou moins épuisé au début de l'année 2011, le protocole IPv6 a donc été conçu. Il offre un répertoire d'adresses uniques beaucoup plus important. Les adresses IPv6 sont beaucoup plus longues, et encore plus difficiles à retenir que les traditionnelles adresses IPv4. Par exemple, 2001:0db8:85a3:0000:0000:8a2e:0370:7334.

En 2011, moins d'1 % d'Internet utilise le protocole IPv6, mais cela risque d'Ă©voluer considĂ©rablement dans un avenir proche.Â

4-5. Protocoles d'envoi d'information via le rĂ©seau▲

L'information que vous échangez via Internet peut prendre plusieurs formes :

- un email à votre cousin ;

- la photo ou vidéo d'un évènement ;

- une base de données d'informations de contact ;

- un fichier contenant des consignes ;

- un document contenant un rapport sur un sujet sensible ;

- un programme informatique qui enseigne une compétence.

Il y a une multitude de programmes Internet adaptés à la manipulation adéquate des divers types d'information en fonction de protocoles spécifiques :

- l'e-mail via SMTP (Simple Mail Transport Protocol, « protocole simple de transfert de courrier ») ;

- la messagerie instantanée via XMPP (eXtensible Messaging and Presence Protocol, « protocole extensible de messagerie et de présence ») ;

- le partage de fichiers via FTP (File Transfer Protocol, « protocole de transfert de fichiers ») ;

- le partage de fichiers en peer-to-peer, via BitTorrent ;

- les newsgroups sur le réseau Usenet, via le NNTP (Network News Transfer Protocol, « protocole réseau de transfert de nouvelles ») ;

- une combinaison de plusieurs protocoles : la communication vocale utilisant la VoIP (Voice over IP, « voix sur IP »), SIP (Session Initiation Protocol, « protocole d'initiation de session ») et RTP (Real-time Transport Protocol, « protocole de transfert en temps réel »).

4-6. Le Web▲

Bien que beaucoup de gens utilisent indifféremment les termes « Internet » et « Web », le Web ne fait réellement référence qu'à une seule façon de communiquer sur Internet. Lorsque vous accédez au Web, vous le faites en ayant recours à un logiciel appelé navigateur Web, tels que Mozilla Firefox, Google Chrome, Opera ou Microsoft Internet Explorer. Le protocole qui régit le Web est appelé HTTP (Hyper-Text Transfer Protocol, « protocole de transfert hypertexte »). Vous avez sans doute entendu parler du HTTPS, la version sécurisée du HTTP, qui utilise un cryptage TLS (Transport Layer Security, « sécurité de la couche transport ») pour protéger vos communications.

4-7. Parcours de vos informations sur Internet▲

Suivons l'exemple d'une visite de site Web Ă partir de votre ordinateur personnel.

4-7-1. Connexion Ă Internet▲

Pour connecter votre ordinateur à Internet, vous aurez besoin d'un équipement supplémentaire comme un modem ou un routeur pour vous connecter au réseau de votre FAI. Habituellement, l'ordinateur de l'utilisateur final peut être connecté avec son FAI de plusieurs façons :

- un modem, utilisant les lignes téléphoniques pour envoyer les données sous forme d'appel téléphonique ;

- l'ADSL ou le SDSL, un moyen plus rapide et plus efficace pour envoyer des données par lignes téléphoniques sur de courtes distances ;

- le modem câble, qui envoie les données par le réseau câblé de la télévision ;

- les câbles en fibre optique, surtout dans les zones urbaines à forte densité des pays développés ;

- les liaisons sans fil élargies fixes, surtout en zones rurales ;

- les services data par le réseau de téléphonie mobile.

4-7-2. Navigation jusqu'au site Web▲

- Vous saisissez https://security.ngoinabox.org/. L'ordinateur envoie le nom de domaine « security.ngoinabox.org » à un serveur DNS sélectionné, qui renvoie un message contenant l'adresse IP pour le serveur de « Tactical Tech Security in a Box » (actuellement 64.150.181.101).

- Le navigateur envoie une requĂŞte de connexion Ă cette adresse IP.

- La requête passe à travers une série de routeurs, chacun faisant suivre à un routeur plus proche de la destination de la requête une copie de celle-ci, jusqu'à ce qu'elle atteigne un routeur qui trouve l'ordinateur spécifique désiré.

- Cet ordinateur vous renvoie l'information voulue, autorisant votre navigateur à envoyer l'URL complet et donc à recevoir les données nécessaires pour afficher la page.

Le message du site Web jusqu'à vous voyage à travers d'autres appareils (ordinateurs ou routeurs) : Chacun des appareils situés le long d'un chemin peut être appelé un saut. Le nombre de sauts est le nombre d'ordinateurs ou de routeurs que votre message rencontre le long de son trajet, souvent compris entre 5 et 30.

4-8. Pourquoi c'est important▲

En temps normal, tous ces processus complexes sont cachés et vous n'avez pas besoin de les comprendre pour trouver l'information que vous recherchez. Cependant, quand des personnes ou des organisations qui essayent de limiter votre accès à l'information interfèrent avec la bonne marche de ce système, votre capacité à utiliser Internet peut être restreinte. Dans ce cas, bien comprendre ce qu'elles ont fait pour interférer avec votre accès peut devenir très intéressant.

Considérez les pare-feux. Il s'agit d'appareils qui interdisent intentionnellement certains types de communication entre un ordinateur et un autre. Les pare-feux aident un propriétaire de réseau à faire respecter ses politiques concernant quels types de communication et quels usages du réseau il autorise. Au début, l'usage de pare-feux était conçu comme une mesure de sécurité informatique : ils pouvaient repousser des attaques informatiques à l'encontre d'ordinateurs mal configurés par mégarde et vulnérables. Les pare-feux sont maintenant utilisés pour bien d'autres objectifs et pour faire appliquer des politiques de contrôle bien au-delà du domaine de la sécurité informatique, dont le contrôle des contenus.

Un autre exemple est celui des serveurs DNS, décrits comme aidant à fournir une adresse IP correspondant au nom de domaine demandé. Dans certains cas, ces serveurs peuvent être utilisés comme des mécanismes de censure en empêchant la bonne adresse IP d'être renvoyée, et ainsi bloquant effectivement l'accès à l'information demandée sur ce domaine.

La censure peut avoir lieu à différents points de l'infrastructure d'Internet, couvrant tout le réseau, des domaines et sous domaines, des protocoles individuels ou un contenu spécifique identifié par un logiciel de filtrage. La meilleure méthode pour éviter la censure dépendra de la méthode spécifique de censure utilisée. Comprendre ces différences vous aidera à choisir les mesures appropriées pour que vous puissiez utiliser Internet efficacement et sûrement.

4-9. Ports et Protocoles▲

Pour pouvoir partager des données et des ressources, les ordinateurs ont besoin d'accepter des conventions sur le format et la façon d'échanger l'information. Ces conventions, que nous appelons protocoles, sont parfois comparées à la grammaire des langages humains. Internet est basé sur une série de protocoles de ce genre.

4-9-1. Le modèle en couches du rĂ©seau ▲

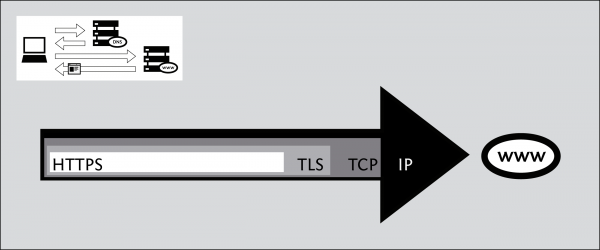

Les protocoles Internet reposent sur d'autres protocoles. Par exemple, quand vous utilisez un navigateur Web pour accéder à un site, le navigateur se base sur le protocole HTTP ou HTTPS pour communiquer avec le serveur Web. Cette communication, à son tour, repose sur d'autres protocoles. Supposons que nous utilisions HTTPS avec un site Web donné, pour nous assurer que nous y accédons de façon sécurisé.

Dans l'exemple précédent, le protocole HTTPS repose sur le protocole TLS pour chiffrer les communications afin de les rendre privées et non modifiées lorsqu'elles voyagent sur le réseau. Le protocole TLS, à son tour, repose sur le protocole TCP pour s'assurer que cette information n'est pas accidentellement perdue ou abimée pendant la transmission. Finalement, TCP repose sur IP pour s'assurer que les données sont délivrées à la destination voulue.

En utilisant le protocole chiffré HTTPS, votre ordinateur utilise toujours le protocole non chiffré DNS pour récupérer l'adresse IP associée au nom de domaine. Le protocole DNS utilise le protocole UDP pour véritablement router la requête au serveur DNS, et UDP repose sur IP pour la transmission effective des données à la destination voulue.

À cause de cette hiérarchie entre les protocoles, on parle souvent des protocoles réseau comme d'un ensemble de couches. Les protocoles de chaque couche correspondent à un aspect du fonctionnement des communications.

4-9-2. Se servir des ports▲

Les ordinateurs se connectent entre eux via le protocole TCP mentionné ci-dessus et restent connectés durant un certain temps pour permettre aux protocoles de plus haut niveau d'effectuer leurs tâches. TCP utilise le concept de « numéro de port » pour gérer ces connexions et les distinguer les unes des autres. Les numéros de port permettent aussi à l'ordinateur de décider lequel des logiciels devrait accepter telle requête ou donnée. UDP implémente lui aussi une fonctionnalité similaire.

L'IANA (Internet Assigned Names Authority, « autorité de distribution des noms sur Internet ») assigne des numéros de port pour divers protocoles de haut niveau utilisés par les services applicatifs. Voici quelques exemples communs de numéros de port standard :

- 20 et 21 FTP (transfert de fichier)Â ;

- 22 SSH (accès à distance sécurisé) ;

- 23 Telnet (accès à distance peu sûr) ;

- 25 SMTP (transfert d'e-mail)Â ;

- 53 DNS (résolution d'un nom d'ordinateur en adresse IP) ;

- 80 HTTP (navigation Web normale, parfois utilisé par les proxys) ;

- 110 POP3 (lecture d'e-mail)Â ;

- 143 IMAP (envoi et réception d'e-mail) ;

- 443 HTTPS (connexion Web sécurisée) ;

- 993 IMAPS (IMAP sécurisé) ;

- 995 POP3S (POP3 sécurisé) ;

- 1080 SOCKS (proxy de bas niveau)Â ;

- 1194 OpenVPN (réseau privé virtuel) ;

- 3128 Squid (proxy)Â ;

- 8080 Proxy HTTP standard.

L'utilisation de ces numéros de port particuliers n'est généralement pas une directive du protocole. En fait, n'importe quel type de données pourrait être envoyé à travers n'importe quel port (et utiliser des ports non standards peut être un moyen de contournement technique utile). Cependant ces numéros sont utilisés par défaut pour des raisons pratiques. Par exemple, votre navigateur sait que si vous demandez un site Web sans numéro de port, il devra automatiquement essayer d'utiliser le port 80. D'autres types de logiciel ont également de tels comportements par défaut de manière à ce que vous puissiez utiliser normalement Internet sans avoir à connaitre et vous rappeler des numéros de port associés aux services que vous utilisez.

4-9-3. La cryptographie▲

La cryptographie est une forme de défense technique contre la surveillance qui utilise des procédés mathématiques sophistiqués pour brouiller les communications et les rendre incompréhensibles à des oreilles indiscrètes. La cryptographie peut également empêcher qu'un opérateur réseau ne modifie les communications, ou au moins rendre de telles modifications détectables. Cela marche généralement comme un tunnel depuis le logiciel que vous utilisez, tel un navigateur, jusqu'à l'autre bout de la connexion, tel un serveur Web.

La cryptographie moderne est connue pour sa grande résistance aux attaques techniques. La grande disponibilité des logiciels de chiffrage donne aux utilisateurs une protection de leur vie privée très résistante aux écoutes. D'un autre côté, le chiffrement peut être contourné par différents moyens, via des logiciels malveillants ou, de manière plus générale, lors d'un problème de partage ou d'échange de clés de chiffrement, lorsque les utilisateurs ne peuvent pas suivre ou ignorent les procédures nécessaires à l'utilisation sûre de la cryptographie. Par exemple, les logiciels de chiffrement ont généralement besoin d'un moyen de vérifier l'identité de la personne de l'autre côté de la connexion réseau. Sans quoi, la communication serait vulnérable à une attaque man-in-the-middle (soit « un homme au milieu ») où une tierce personne se fait passer pour le correspondant de chacun pour intercepter les communications. La vérification d'identité est effectuée de différentes manières par différents logiciels, mais ignorer ou contourner cette étape augmente votre vulnérabilité à l'écoute.

Une autre technique de surveillance est l'analyse de trafic, oĂą des informations sur les communications sont utilisĂ©es pour deviner leur contenu, leur origine ou leur destination, mĂŞme si le contenu reste incomprĂ©hensible au censeur. L'analyse de trafic peut ĂŞtre une technique très efficace et que l'on peut difficilement contrer. Cela concerne en particulier les systèmes d'anonymisation, oĂą les techniques d'analyse de trafic peuvent aider Ă identifier un participant anonyme. Les systèmes d'anonymisation avancĂ©s comme Tor prennent en compte des mesures faites pour rĂ©duire l'efficacitĂ© de l'analyse de trafic, mais peuvent rester vulnĂ©rables selon la puissance du système d'Ă©coute.Â